El aumento en la cotización de algunas divisas digitales ha generado una especie de “fiebre por las criptomonedas”, donde la minería no solo es llevada a cabo por las personas que intentar ganar dinero de manera legítima, sino también por los cibercriminales que están desarrollando amenazas y provocando ataques para apropiarse de las monedas digitales, o bien, utilizar los recursos de cómputo de los usuarios de Internet, que de manera involuntaria contribuyen a la minería para beneficios de terceros.

En este contexto, se observan campañas que podrían resultar ofensivas, aunque no necesariamente maliciosas. Hablamos específicamente de lo que se ha denominado criptojacking y que tiene su mejor ejemplo con la herramienta CoinHive, una aplicación potencialmente no deseada y que hace tiempo hizo su aparición en diversos sitios web.

Criptojacking: ¿malware o PUA?

Con el crecimiento de los sitios donde se identifica la presencia de CoinHive, el servicio de minería para la criptomoneda Monero basado en navegadores (mediante la inserción de código JavaScript para utilizar el procesamiento de los visitantes al sitio web), ha derivado en un alza en las campañas que afectan a los usuarios.

Estas campañas no podrían ser propiamente calificadas como maliciosas, debido a las características del método para la minería; las soluciones de seguridad de ESET la identifican como una Aplicación Potencial No deseada o PUA (por las siglas en inglés de Potentially Unwanted Application). A continuación, la explicación.

pua es un programa que puede resultar perjudicial, pero no necesariamente ofensivo per sé

Iniciemos por las definiciones. Como su nombre lo indica, una PUA es un programa que puede resultar ofensivo para los usuarios, ya que pueden afectar los sistemas, las redes, o la confidencialidad de la información, aunque no necesariamente es maliciosa per sé, ya que, por su misma naturaleza, puede ser utilizadas con fines legítimos.

Una aplicación potencialmente insegura o no deseada es un software (generalmente comercial) del que un atacante se podría aprovechar, ya que existiría la posibilidad de que sea utilizada para instalar software no deseado, cambiar el comportamiento del sistema, afectar el desempeño o ejecutar actividades inesperadas o no autorizadas por el usuario; pero cuyo objetivo principal no es causar un perjuicio.

criptojacking se refiere al uso no autorizado de equipos para minar criptomonedas, mediante la visita a sitios web

Esto último es justamente lo que ocurre con el criptojacking, es decir, el uso no autorizado de los equipos de usuarios que visitan de una página web, mediante la cual atacantes llevan a cabo la minería de criptomonedas. Propiamente no podría decirse que se trata de malware, ya que muchas herramientas de esta naturaleza se desarrollan con el propósito de obtener una ganancia económica de manera legítima, a partir del consentimiento de los usuarios.

Imaginemos un caso donde para acceder a una página web, el usuario debe aceptar las condiciones del sitio; en las cláusulas se le notifica que, al visitar la página, su procesador será utilizado durante un periodo para minar alguna criptomoneda. Si el usuario lee los términos y no está de acuerdo, declina la visita al sitio, pero si acepta, sabrá que sus recursos serán utilizados con este propósito.

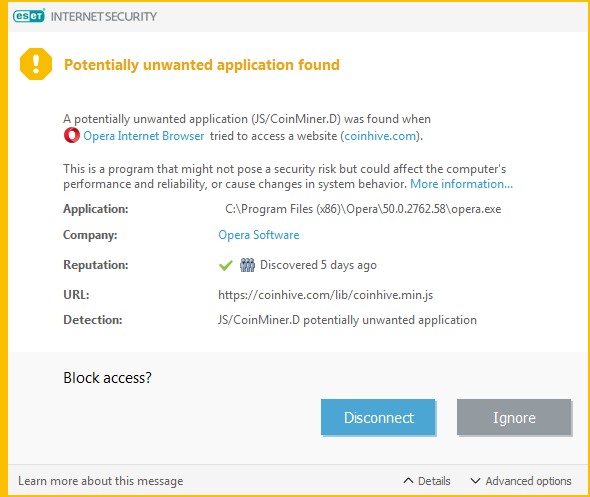

El conflicto actual de este tipo de servicios radica, entonces, en que los recursos de los equipos son utilizados para minar una criptomoneda sin la autorización del usuario, y llevándose a cabo sin su conocimiento solamente al visitar determino sitio. Por esta razón, las soluciones de seguridad permiten al usuario elegir si prefieren bloquear el acceso al sitio que aloja esta aplicación, o bien, acceder a él, tal como se muestra en la siguiente imagen.

En este panorama, lo más importante es que el usuario pueda identificar la actividad ofensiva en su computadora y tenga la información suficiente para tomar las decisiones que considere pertinentes para el uso de sus recursos de cómputo.

Consideraciones sobre las aplicaciones potencialmente indeseadas

Como ya adelantamos, este tipo de programas suele presentar un comportamiento probablemente indeseado por el usuario y, por lo general, no exhibe el accionar típico del malware, ya que requieren del consentimiento del usuario antes de realizar la instalación (User License Agreement).

Sin embargo, pueden realizar otro tipo de acciones, como instalar aplicaciones adicionales, cambiar el comportamiento del entorno donde se ejecutó, instalar algún tipo de adware sin advertirlo para mostrar publicidad no solicitada, modificar configuraciones de los navegadores o instalar barras de herramientas (toolbars). También se consideran herramientas empleadas en auditorías, como aquellas que permiten obtener contraseñas, pero que debido a su funcionalidad, pueden ser utilizadas para llevar a cabo acciones maliciosas.

Las cuestiones relacionadas a la detección de las PUA radican también en otros aspectos más allá de lo estrictamente técnico. Por ejemplo, es importante determinar si la aplicación en cuestión es realmente legítima o no, en base a la intención de sus desarrolladores, y los posibles temas legales y éticos que llevan a detectar este tipo de programas.

Para poder establecer con criterio qué tan malicioso es un software y si reúne los antecedentes necesarios para que entre en la categoría de PUA, deben considerarse diversos factores, como las funciones y utilidad que le otorgan al usuario, el modelo o canal de distribución a través del cual se obtiene la misma, o bien, la potencial amenaza que pueda presentar para el ámbito de la seguridad y la estabilidad de los sistemas.

Las herramientas para el minado de criptomonedas también se incluyen dentro de esta categoría, ya que, en muchos casos, los sitios no pueden advertir a los usuarios puesto que han sido comprometidos previamente, por lo que incluso los administradores podrían desconocer que están contribuyendo a la minería para beneficio de un atacante.

Los servicios de minería web se siguen popularizando, con altos niveles de actividad en las últimas semanas, lo que podría mostrar al criptojacking como una tendencia en alza, derivada de la fiebre por las criptomonedas.

Créditos Imagen: © vjkombajn/Pixabay.com