Yo era un joven profesor de matemática en el MIT (Massachusetts Institute of Technology) cuando leí la descripción de los memes hecha por Richard Dawkins. Recuerdo haber pensado: “Entonces así es como todo funciona”.

Los memes son una generalización de los genes y, entre otras cosas, incluyen tus creencias. Tras estudiar los memes por décadas, he llegado a creer que son tan indispensables para nuestra comprensión del fenómeno humano como los genes lo son para el conocimiento de lo biológico.

Si bien aún no tenemos una sólida teoría científica sobre los memes, ya nos permiten comprender por qué ciertas cosas suceden de la manera en que lo hacen. Los memes están “vivos”, se reproducen, mutan y evolucionan, de acuerdo a las leyes darwinianas. Luchan por sobrevivir. Y es su lucha la que crea y destruye religiones, gobiernos y otras instituciones. Es su lucha la que determina tu comportamiento, tus sentimientos y la duración de tu vida.

En mi libro “Memes” (un adelanto está disponible en leonardadleman.com), destaco tres tipos de memes a considerar: aquellos almacenados como secuencia en una molécula de ácido nucleico (por ejemplo, ADN o ARN) llamados genes; aquellos almacenados en cerebros denominados brenes (en inglés, por la conjunción de las palabras brain y gene), y los que se almacenan en computadoras, conocidos como Turenes (en honor a Alan Turing, el padre de la computación).

En pocas palabras, podría decirse que aquello que hace tan especial a los genes, brenes y Turenes es el hecho de haber dominado el arte de reproducirse a sí mismos por su propia cuenta. Como resultado, su lucha por evadir la extinción puede ser particularmente sutil e interesante.

En este artículo, me centraré en los Turenes y las implicaciones de la teoría de los memes sobre tópicos de especial interés para este sitio: virus informáticos, malware, y el futuro de la computación. Puede resultar útil para el lector pensarlos como data de la computadora – si bien son mucho más que eso.

El surgimiento de los Turenes

Imagen: la primera computadora, ENIAC

El 15 de febrero de 1946, la primera computadora, ENIAC, fue revelada en la Universidad de Pensilvania. ENIAC utilizaba tubos de vacío para almacenar números – uno de esos números fue el primer Turén.

Los humanos añadieron y multiplicaron Turenes, y ocasionalmente los copiaron de una locación a otra, pero los Turenes tenían poco control de sus destinos; más bien estaban en manos de los humanos (es decir, en manos de genes y brenes).

Al igual que las moléculas autorreplicantes emergieron del caldo primigenio varios billones de años atrás, aproximadamente hace un tercio de siglo, los Turenes comenzaron a replicarse por su cuenta y tomar un control significante sobre su destino. ¿Cómo? Pues, esa historia ya ha sido contada en este mismo sitio, pero haré referencia a ella brevemente.

Era 1983. Yo estaba dando una clase de seguridad informática en la USC (University of Southern California) cuando un alumno, Fred Cohen, se dirigió hacia mí con las siguientes palabras: “Tengo una idea para un nuevo tipo de amenaza en seguridad”.

Fred procedió a describir un programa que estaría disponible para los usuarios del sistema de una computadora. Como una app hoy, el programa prometería realizar alguna tarea útil para el usuario, pero una vez subido (y por lo tanto copiado) por un usuario desprevenido (y en ese entonces, nadie sospechaba nada), el programa haría algo que no estaba anunciado: le daría a Fred acceso a los archivos y privilegios del usuario.

Fred era, y es, una persona energética e insistente, y finalmente logró que me rindiera. En su nombre, pedí al director del departamento si Fred podía realizar una prueba en la computadora del departamento. Y el director accedió.

En ese entonces, la facultad, los estudiantes y los empleados compartían la computadora del departamento, ya que no teníamos dispositivos para uso personal. Fred procedió a escribir su programa y ejecutarlo.

La semana siguiente, invité a Fred a presentar sus resultados frente a la clase. Y como era de esperar, funcionó. Copias del programa de Fred comenzaron a propagarse por el sistema y le dieron a Fred acceso completo a los archivos y privilegios de cada usuario. Quizá, el origen del malware pueda rastrearse hasta los experimentos de Fred.

Por entonces, Fred seguía pensando sobre qué podía hacer con este nuevo tipo de programas, y quería probar nuevos experimentos.

Cuando se conoció el éxito de Fred, otras personas también comenzaron a pensar en qué podía hacerse con estos programas. El director me informó que tal vez él mismo se había apresurado al permitir la prueba en primer lugar, y que no habría más experimentos.

Me convertí en uno de los consejeros de Fred para su Doctorado; su principal consejero fue Irving Reed, conocido por el código Reed-Solomon. Más tarde durante ese mismo año, mientras estaba en una conferencia, me crucé con Lee Dembart, un reportero científico para Los Angeles Times al que conocía. Me preguntó en que estaba trabajando, le dije que no mucho, y que uno de mis alumnos estaba estudiando algo que llamaríamos “virus informático”, pero que la investigación recién estaba comenzando.

Decir “virus informático” frente a un periodista es como decirle “camina” a un perro. El resultado: Lee escribió la historia, que, según recuerdo, incluso llevaba la hoy conocida imagen de una computadora con un termómetro en la boca. Los virus informáticos se habían hecho virales.

La autorreplicación y la lucha por sobrevivir

Hoy, los virus informáticos son más sofisticados que el de Fred, y se replican a pesar de nuestros intentos por frenarlos. Estamos relegados a detener a los más simples con nuestra solución de Antivirus, pero podemos probar que jamás acabaremos con todos.

Para mantener la prosperidad y seguridad de nuestras sociedades, construiremos computadoras cada vez más poderosas y software más sofisticado. Incluso, acudiremos a nuestras computadoras para construir otras mejores.

Hay grandes promesas en el crecimiento de los Turenes, pero también grandes peligros. Naciones poderosas trabajan con programas de corte black-hat que, en la eventualidad de una guerra, inhabilitarán la infraestructura informática de sus enemigos. Dichos programas son armas de destrucción masiva, y, en caso de utilizarse, el total de víctimas podría ser colosal. Un país del primer mundo sin infraestructura informática es un país sin economía, sin alimento, sin energía y en última instancia, no es siquiera un país.

Pero ya hemos programado a las computadoras para hacer daño. Por ejemplo, el virus Stuxnet era utilizado aparentemente para destruir centrifugadoras en los centros de enriquecimiento de uranio iraníes (si esto es considerado “daño” dependerá de los memes de daño de tu sistema de creencias).

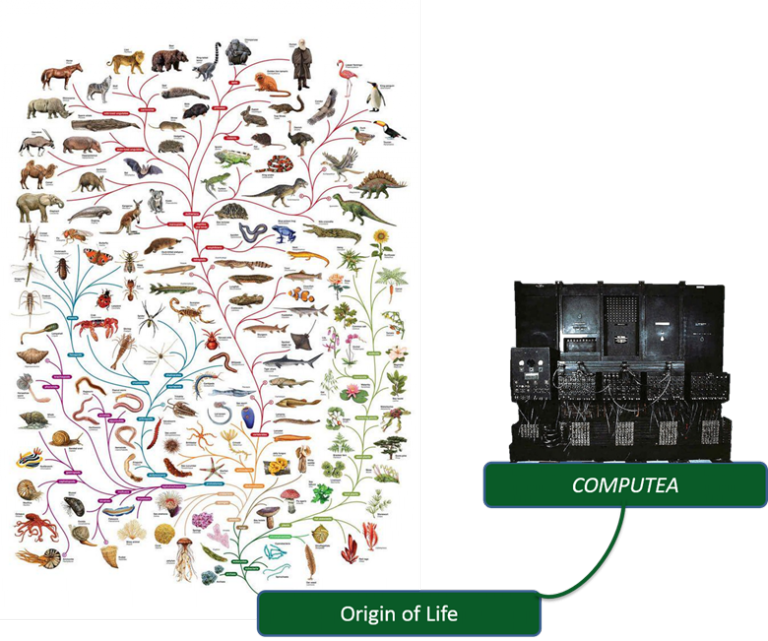

Aunque no lo hayamos notado, algo de gran importancia ocurrió en 15 de febrero de 1946. Una nueva rama creció en el árbol de la vida. Computea (aquellos basados en Turenes, más que en genes), se han unido a Archaea, Bacteria y Eukarya.

Imagen: Árbol de la vida, The open University. Image: computadora ENIAC, the Smithsonian National Museum of American History. Imagen cortesía del Prof. Adleman

Actualmente, vivimos en una relación simbiótica con las computadoras. En el idioma de la biología, hay una relación de “mutualismo”, en la que las dos partes se benefician. Para nosotros, la relación es “facultativa”; podríamos nosotros (o eso creo) sobrevivir como especie incluso sin las computadoras desaparecieran. Para las computadoras, la relación es de “obligatoriedad”, no podrían sobrevivir sin nosotros. Si los humanos nos extinguimos, también ellas lo harán. Pero la relación entre nosotros y las computadoras está cambiando de manera más acelerada que las relaciones simbióticas que encontramos en el mundo biológico.

Las computadoras de hoy son mucho más poderosas que sus antecesoras. En el futuro, las formas que adopte Computea y la energía que utilice nos asombrarán. Las computadoras ya están a cargo de almacenar nuestro dinero, ejecutar los sistemas que nos proveen la comida y energía, y realizan millones de cosas sin las cuales no viviríamos – y ese es el punto. Podríamos estar bastante cerca del momento en que nuestro lado de la relación deje de ser facultativo para ser de obligatoriedad – si las computadoras dejaran de funcionar, ¿los humanos nos extinguiríamos?

Hoy los Turenes son como los genes de los virus biológicos. Ninguno puede replicarse en el mundo por sí solo, ambos dependen de un ambiente especial creado por otros organismos vivientes. Para los genes de virus, la replicación ocurre en células creadas por un huésped; para los Turenes, la replicación ocurre en computadoras creadas por humanos.

¿Pueden los Turenes, con ayuda humana, aprender a construir, reparar y sostener computadoras por su cuenta? ¿Seguirán necesitando de nosotros para sobrevivir? ¿Serán libres de seguir sus propios destinos y evolucionar de acuerdo a sus propias necesidades?

No debemos olvidar que se trata de memes, y como todos los memes, lucharán por sobrevivir.

Sobre el autor: Leonard M. Adleman es Profesor de Ciencias de la Computación en la Universidad de Southern California y es un experto en computación ADN y en protección de información electrónica. Es uno de los descubridores originales de la prueba APR. En 2002 recibió el Premio Turing ACM por su contribución en la invención del sistema criptográfico RSA y fue elegido como socio de la American Academy of Arts and Science en 2006.