Seguimos con los resúmenes y análisis desde un punto de vista técnico de los episodios que conforman la tercera temporada de Mr. Robot. Te recordamos que, pese a que dejamos varios días de margen entre la emisión del episodio y la publicación de estos resúmenes e intentamos evitar los spoilers, lo que vas a leer a partir de ahora está pensado para aquellos que ya han disfrutado del capítulo.

Tampoco olvides que tenemos un apartado especial dedicado a los ester eggs que nos dejan los guionistas y productores de la serie en cada capítulo, y que ayudan a comprender un poco más el universo de Mr. Robot.

Las acciones de Elliot para evitar la “Fase 2”

El segundo episodio de Mr. Robot S03 comienza con un Elliot totalmente decidido a enmendar el daño causado a E-Corp. Para ello, nada mejor que ser contratado por esa empresa e intentar arreglar los problemas de seguridad desde dentro, especialmente todo lo que esté relacionado con la “Fase 2” del plan urdido por Mr. Robot.

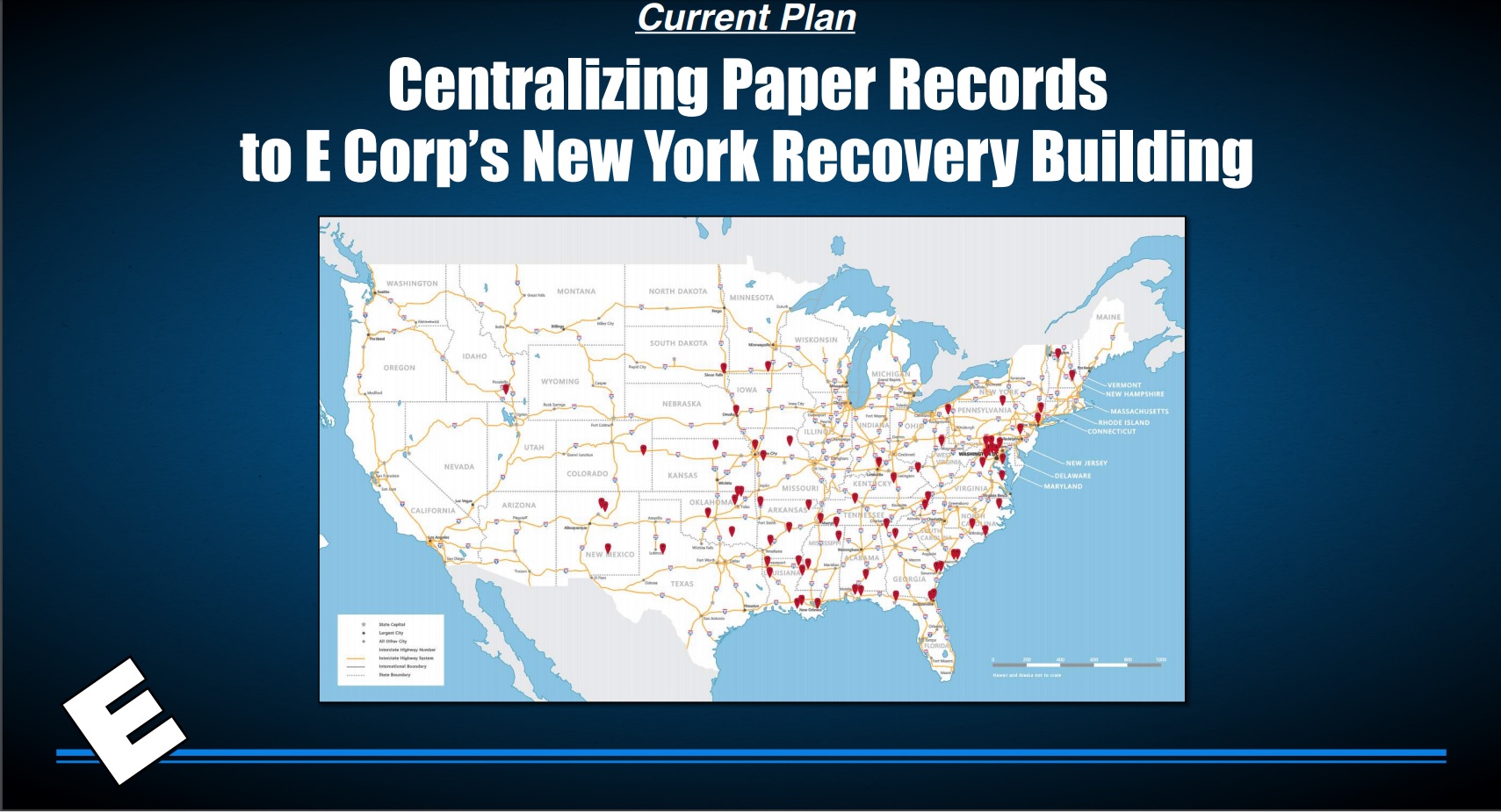

Es por ello que una de las prioridades de Elliot pasa por evitar que E-Corp centralice todos los archivos en un solo punto fácil de atacar, y para ello intenta convencer a sus superiores inmediatos de que lo mejor es cambiar de estrategia. Sin embargo, choca con la desidia de mandos intermedios, por lo que no le queda más remedio que deshacerse de ellos al estilo hacker.

La forma que tiene Elliot de quitarse de en medio a estas personas pasa por sacar a la luz sus trapos sucios, y para ello nada mejor que consultar su email privado, no sin antes obtener sus credenciales de acceso.

Elliot intenta evitar que E-Corp centralice todos los archivos en un solo punto fácil de atacar

El primer mando intermedio al que Elliot trata de convencer sin demasiado éxito menciona que tiene prisa por irse a un concierto del grupo The Goo Goo Dolls, por lo que Elliot utiliza esta información para probar posibles contraseñas, hasta que acierta con una que es una leve modificación del quinto álbum de estudio de este grupo: aboynamedg00.

Con esta información consigue acceder a través de Outlook Web Access a la cuenta de email de ese empleado y descubrir que está relacionado con la instalación de rootkits en teléfonos de E-Corp para, posteriormente, vender esos datos privados. Obviamente, al FBI no le hace ninguna gracia esto, por lo que proceden a hacerle una visita y llevárselo con ellos.

Luego es el turno del segundo mando intermedio que se niega a prestar atención como es debido y también sufre el castigo de Elliot, aunque esta vez, la forma de obtener sus credenciales es mucho más tradicional y consiste en fijarse cómo las escribe en su teléfono móvil, una técnica conocida como “shoulder surfing”.

Gracias a la obtención de sus credenciales, consigue averiguar que este superior ha estado modificando los tests de polución de la división automovilística de E-Corp (tal y como sucedió con el diesel-gate de Wolkswagen y otros fabricantes). Obviamente, este superior también recibe la visita de agentes del FBI, que se lo llevan para hacerle unas preguntas.

En su camino hasta conseguir un superior lo suficientemente inteligente como para que escuche su plan, Elliot sigue trabajando para ganar tiempo y por ello envía muchos de los cargamentos con documentación de E-Corp que deberían estar de camino a sus oficinas en Nueva York, a otros almacenes repartidos por todo el país. Para ello utiliza un sistema interno de nombre E-Shipping Management Console, con lo que, aparentemente, estas órdenes de envío han sido aprobadas.

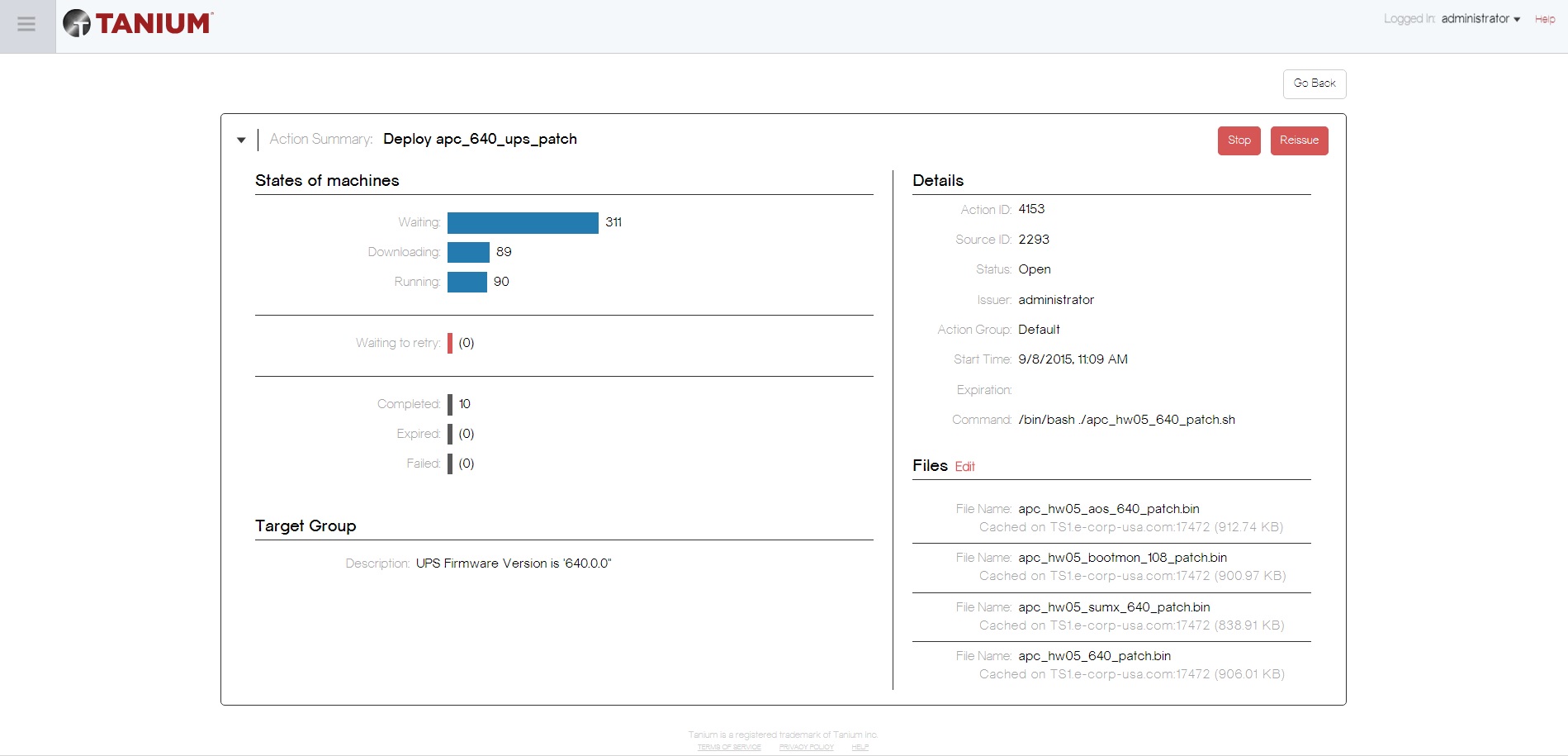

Además, y para evitar que el plan de Mr. Robot tenga éxito, Elliot se dedica a revisar el firmware de las baterías de alimentación continua utilizando una herramienta bien conocida entre los reversers y analistas de malware: IDA Pro.

Aprovechando sus conocimientos, Elliot modifica el código para que solo se pueda cargar código firmado en estas baterías, dificultando así la instalación de firmware malicioso que pudiera provocar un mal funcionamiento de las mismas.

Además, actualiza el firmware que controla todas estas baterías a la última versión, evitando que se utilicen vulnerabilidades conocidas y para las cuales exista un parche.

Espiado por el FBI

El otro aspecto técnico de este capítulo tiene que ver con la manipulación que hace Darlene en el equipo de Elliot mientras este duerme en su apartamento. Sospechando que haya podido instalar algún tipo de software malicioso, lo primero que hace Elliot es apagar el Linux Mint que tenia ejecutándose y arrancar una imagen de Kali Linux desde un USB para ejecutar Rootkit Hunter mediante el comando rkhunter, aunque este no detecta nada en su sistema.

Rootkit Hunter es una herramienta diseñada para detectar un tipo de código malicioso especialmente esquivo y que es bastante más difícil de detectar que un malware tradicional. Normalmente se utiliza cuando un atacante quiere asegurarse la persistencia en un sistema comprometido durante un cierto periodo. Esto hace que Elliot sospeche que su hermana podría estar trabajando para el FBI y, aunque sus sospechas tienen fundamento, el método utilizado para espiarle es diferente al que se imagina.

En otra escena vemos cómo Dominique DiPierro y otro agente del FBI están viendo en tiempo real capturas de pantalla de lo que Elliot está haciendo en esos momentos. El motivo por el cual Rootkit Hunter no detectó ningún software malicioso en su sistema es porque Darlene utilizó otra técnica que afecta no al sistema en sí, sino a su monitor.

Este ataque está basado en una prueba de concepto que se presentó en la edición número 24 de DEF CON y, aunque en esta presentación se mostraba cómo se podía atacar a un monitor Dell para mostrar píxeles a elección del atacante, en teoría también podría servir para capturar lo que se está mostrando en pantalla, tal como vemos en este episodio.

Sin embargo, Elliot no es precisamente tonto y descubre el plan, por lo que trama una estrategia para engañar al FBI. Esto podemos verlo en la última escena del episodio, cuando el compañero de la agente DiPierro le comenta que Elliot ha enviado un correo con un enlace desde donde se puede descargar un fichero comprimido en .rar, algo que el agente ya ha hecho y que Dominique reconoce como un grave error.

Easter eggs

Como en cada episodio de esta serie, hay un buen número de easter eggs para todos aquellos que quieran detenerse a buscarlos. La ayuda de otros usuarios en comunidades como la de Reddit también es muy importante y entre todos intentamos desvelar todos los secretos que nos han preparado los creadores de esta serie.

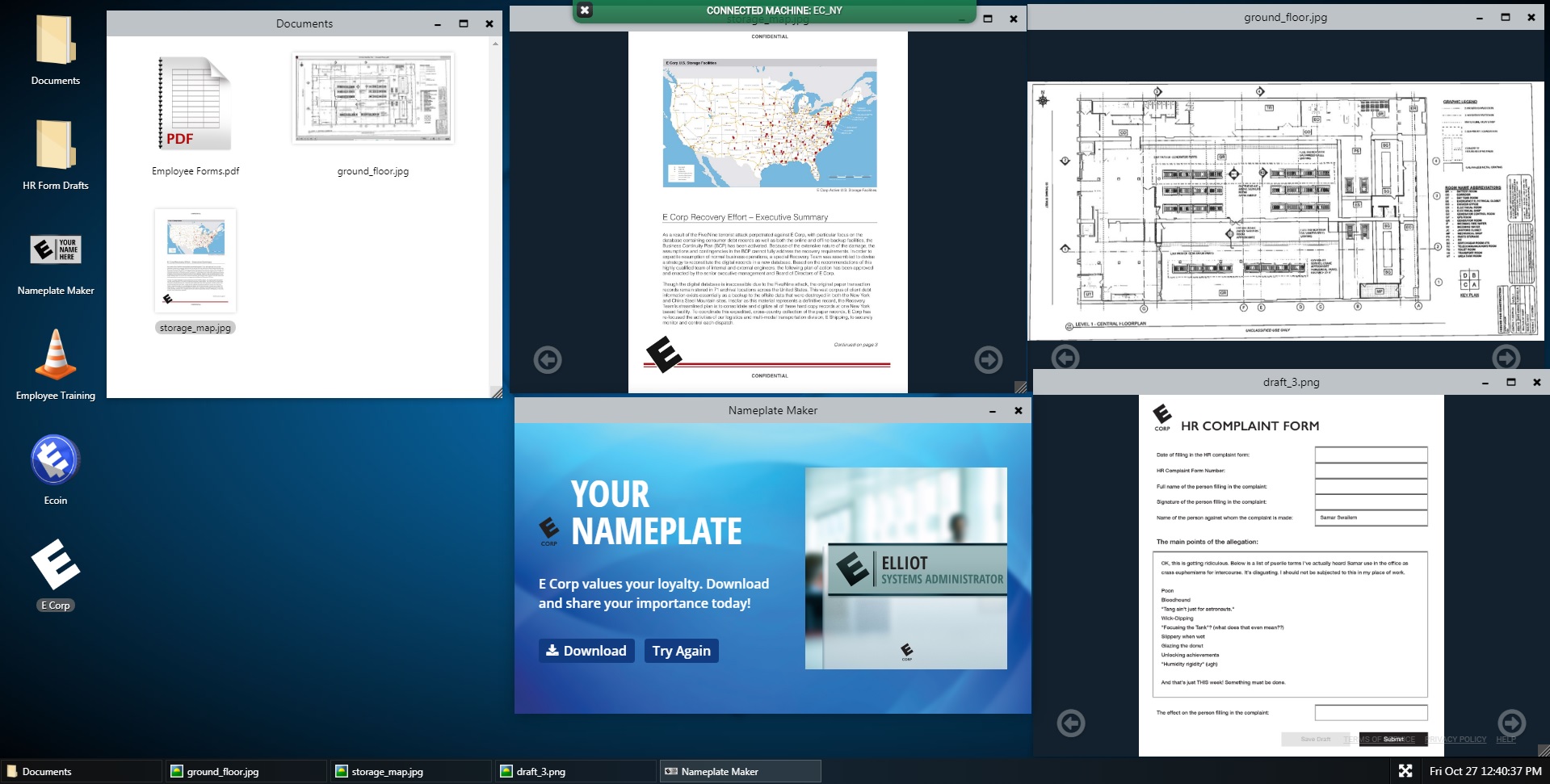

Para empezar, vemos cómo la web whoismrrobot.com se ha actualizado, permitiéndonos acceder a un nuevo nodo con información relacionada con este capítulo. En este nuevo escritorio encontramos documentos que hacen referencia a las oficinas de E-Corp donde Elliot se encuentra trabajando, y entre los que hay varios con quejas al que parece ser el compañero de trabajo de Elliot que aparece en este episodio y que no cesa de hablar y de hacer comentarios groseros.

También encontramos otras cosas curiosas, como un generador de placas identificadoras para empleados, un video de entrenamiento de nuevos empleados y enlaces a las webs que ya conocemos de e-coin.com, E-Corp y un video sobre la empresa con frases inquietantes como “sabemos lo que compras” o “vigilamos cada uno de tus movimientos”.

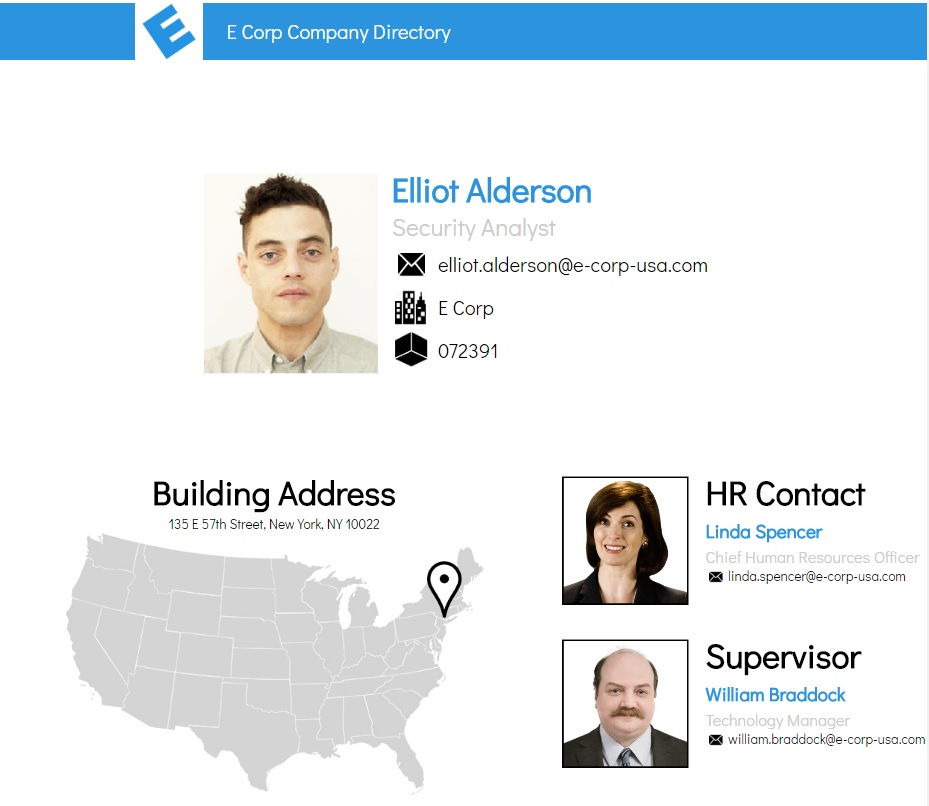

En varias escenas del episodio se observa cómo Elliot accede a las oficinas de E-Corp con una tarjeta identificadora con un código QR. Si escaneamos ese código accederemos a una web en la que podremos ver el perfil de empleado de Elliot, quién es su superior inmediato y su contacto de Recursos Humanos.

Mientras Elliot expone su presentación a sus superiores podemos ver cómo se muestra la siguiente dirección web en pantalla: https://webmail.e-corp-usa.com/owa/

Si intentamos acceder con las credenciales de sus superiores que Elliot obtiene con las técnicas que hemos descrito, lo único que recibiremos son dos mensajes de error. Parece un callejón sin salida, pero un usuario de Reddit ha descubierto que los códigos de error son en realidad anagramas que conforman las palabras “retro” y “portal”, que se corresponden con el usuario y contraseña de acceso a ese supuesto portal de Outlook Web Access.

Si introducimos estas credenciales en el portal obtendremos acceso a la presentación con diapositivas que Elliot hace a sus superiores y donde describe su plan para proteger los documentos de E-Corp.

Con respecto al email con un enlace que Elliot envía para hacer caer al FBI en una trampa, si accedemos al enlace que aparece en ese correo (https://sandbox.vflsruxm.net/plans.rar) veremos cómo aparece texto aparentemente sin sentido.

No obstante, si guardamos ese texto en un archivo .txt y lo enviamos a algún servicio online que nos pueda decodificar código escrito en base64, nos creará un nuevo fichero que podremos renombrar a plans.rar que podremos abrir.

Dentro encontraremos un código QR que nos redigirá al repositorio de Github donde podremos ver los detalles sobre la investigación relacionada con el ataque al monitor que utiliza Darlene para proporcionar al FBI la posibilidad de espiar a su hermano.

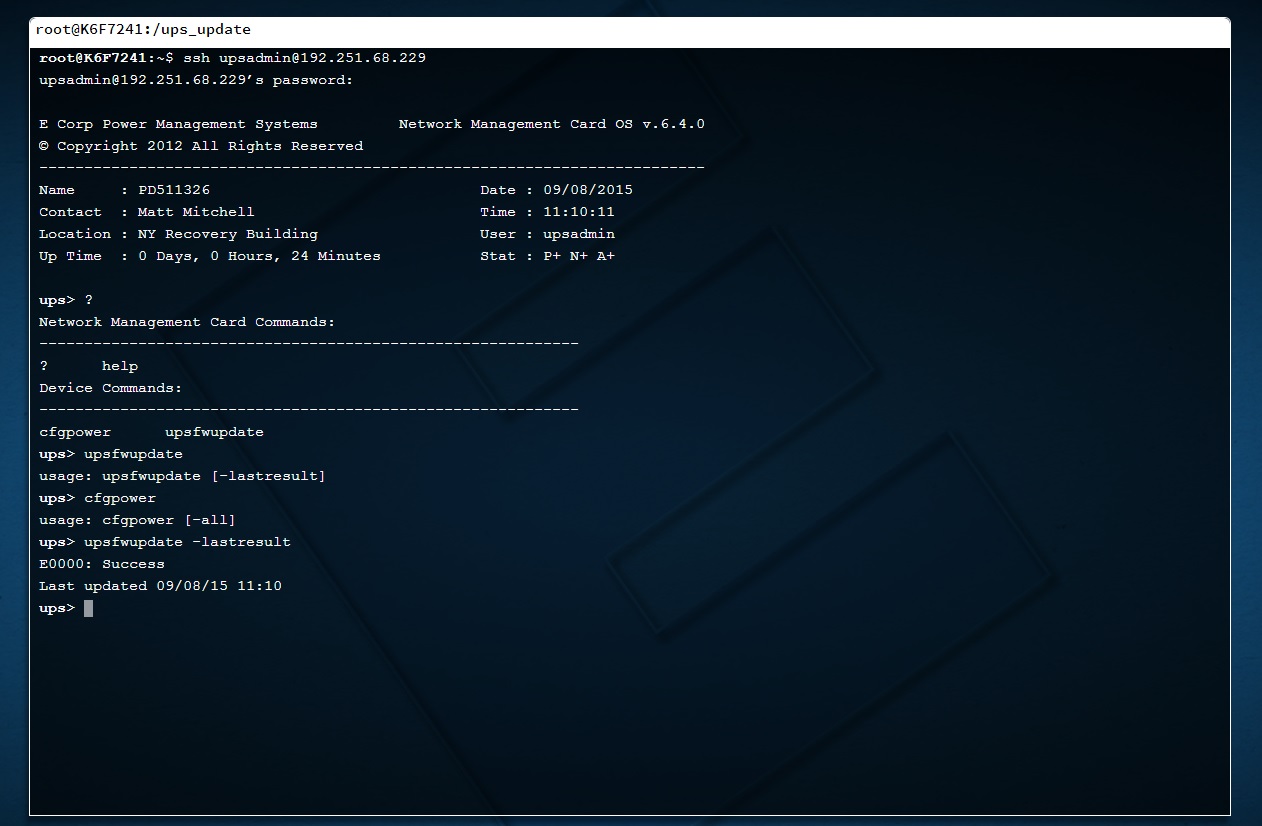

Mientras Elliot está realizando las tareas de modificación y actualización del firmware de los UPS podemos ver la siguiente dirección:

root@K6F7241 - 192.251.68.229 - yac9cl78.bxjyb2jvda.net

Si accedemos a ese enlace podremos ver una consola que simula ser el sistema utilizado para actualizar el firmware de las baterías y donde podremos introducir varios comandos:

Por último, el video de F-Society que podemos ver en este capítulo se ha publicado en la misma cuenta de Vimeo utilizada durante la temporada pasada.

Conclusión

Técnicas avanzadas de hacking y sobre todo mucha ingeniería social siguen teniendo aplicaciones 100% prácticas en esta serie, que demuestra cuán fácil puede ser para un atacante invadir un sistema si del otro lado no se tomaron las medidas adecuadas.

Como vemos, la historia se pone de lo más interesante y solo acabamos de empezar la temporada. Recuerda que si tienes algún easter egg o información relacionada con los aspectos técnicos vistos en este episodio que nos hayamos pasado por alto nos lo puedes indicar en los comentarios del post.

Créditos imagen: USA Network