Hemos esperado unos meses más de lo que estábamos acostumbrados, pero por fin tenemos aquí la tercera temporada de una de las series favoritas de los que trabajamos a diario con temas relacionados con la seguridad informática. Estamos hablando, como no podía ser de otra forma, de Mr. Robot, la serie de Sam Esmail que lleva dos temporadas cautivándonos por su argumento y su representación casi realista de herramientas que se utilizan en el día a día de cualquiera que esté metido en este mundo.

Tal y como hicimos en la anterior temporada, vamos a dejar que cada uno vea el capítulo y desgrane el argumento y nos vamos a centrar en analizar todos los aspectos técnicos y revelar algún que otro huevo de pascua que pueda ser interesante, evitando, en la medida de lo posible, los spoilers.

Un CTF un tanto peculiar

En una Nueva York a oscuras y con imposibilidad de conectarse a Internet desde casa, hay un sitio que aún dispone de electricidad y conectividad, y al que Elliot y Darlene acuden para realizar una tarea importante que tiene que ver con cómo quedó el plan que estaban siguiendo nuestros protagonistas al final de la temporada anterior. Cuando acuden al local ven a muchas personas participando en algún tipo de reto utilizando sus ordenadores.

Este reto se describe como CTF o Capture the Flag, y son desafíos que se realizan en muchos puntos alrededor del mundo para probar la habilidad de los participantes en diversos campos de la seguridad informática. Estos retos pueden estar ligados a la celebración de un congreso, ser un clasificatorio (como es este caso) para quedar seleccionado y así acudir a la final que se celebrará en algún evento de hacking, o ser simplemente un desafío que se está realizando por simple entretenimiento.

El que se muestra en este capítulo pertenece a una ronda clasificatoria de la conocida DEF CON de Las Vegas, y se sabe no solo porque alguno de los participantes comenta que desea estar en esa ciudad, sino también por algunas imágenes que vemos durante esa escena (y por alguna bandera con el logo del evento que también aparece).

Los CTF forman parte de la cultura hacker desde hace tiempo y son buenos desafíos para probar las habilidades y conocimientos de un individuo o de un grupo. Los hay de varios tipos, como los que consisten en superar una serie de pruebas que tocan diferentes campos (intrusiones, esteganografía, ingeniería social, etc.), hasta los que consisten en una pelea pura y dura entre varios equipos para ver quién consigue hacerse con el control de las máquinas del adversario.

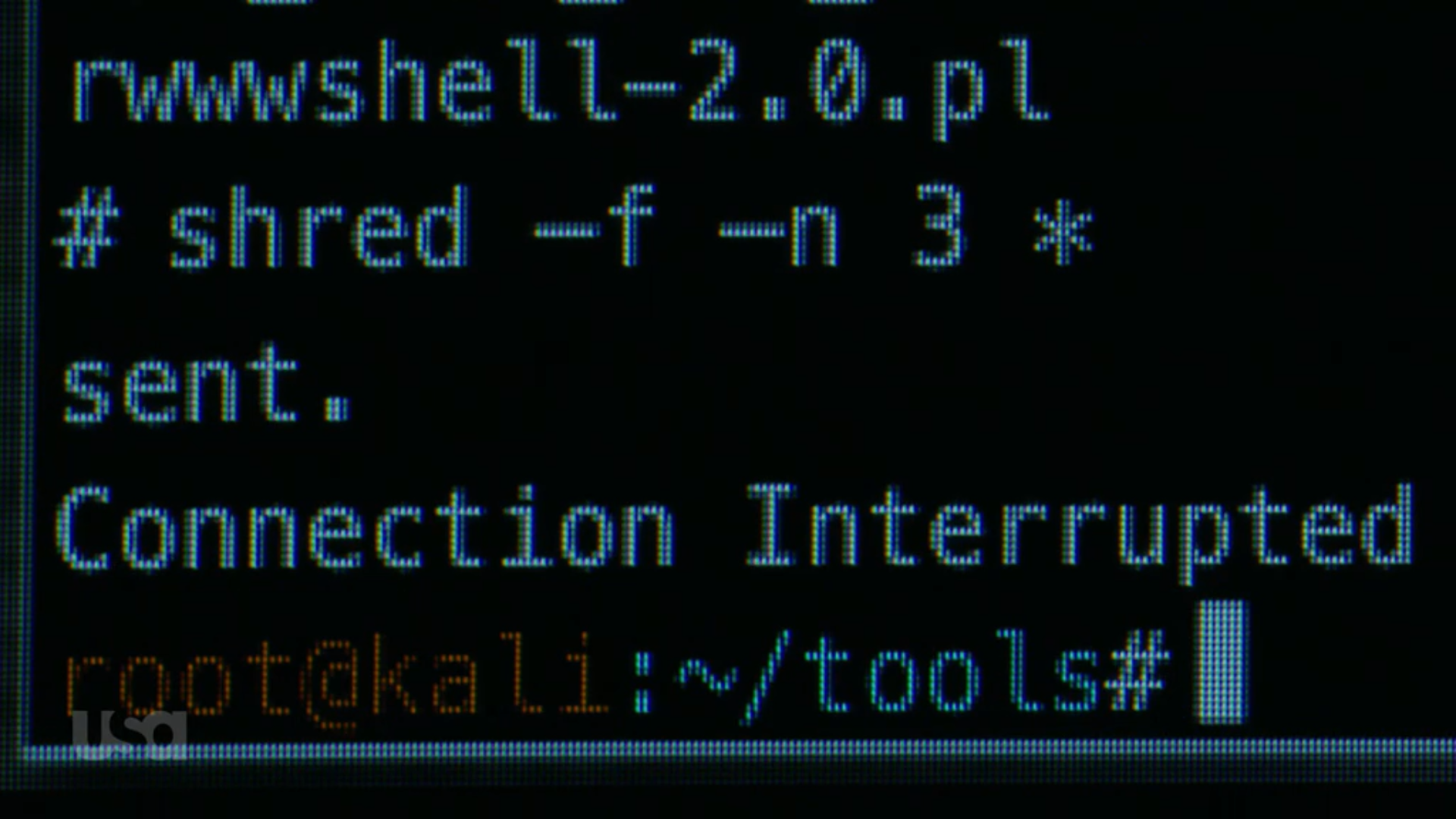

Los conocimientos de Elliot son muy útiles en este tipo de pruebas, tal y como lo demuestra en el episodio, y tras finalizar el CTF utiliza el ordenador desde el que está conectado para realizar la tarea que tenía pendiente: desactivar el backdoor que había colocado en Evil Corp como parte fundamental del plan que habían trazado en la temporada anterior.

Para ello se conecta a la dirección IP de la máquina de Evil Corp que tiene instalado el backdoor, y a través del puerto configurado para permanecer a la escucha ejecuta el comando SHRED a través de una Shell que tiene en la máquina infectada. De esta forma no solo elimina el backdoor, sino también cualquier posible resto que hubiera servido para identificar esa intrusión y a su responsable.

Hackeando un coche de forma “legítima”

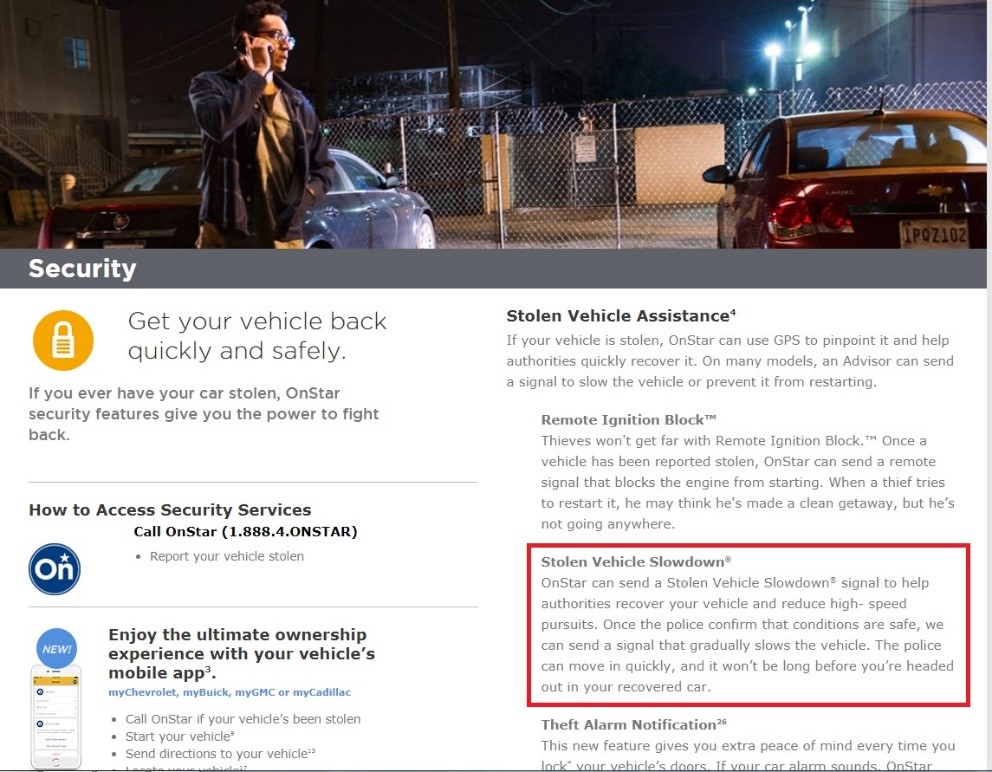

En un capítulo anterior de Mr. Robot ya se vio cómo alguno de sus protagonistas conseguía hackear un coche para ponerlo en marcha. En este episodio, sin embargo, se muestra cómo consiguen detener un coche en marcha sin necesidad de conectarse a él para nada. En este caso se aprovechan de un servicio que muchos vehículos ya tienen instalado, el cual brinda la empresa Onstar.

Este servicio permite, entre otras cosas, asistencia en caso de que el vehículo haya sido robado, asistencia que incluye, por ejemplo, el bloqueo remoto del arrancado y la reducción de la velocidad del vehículo robado.

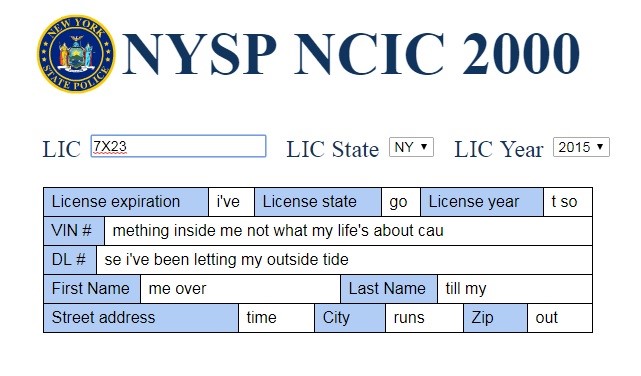

Esta segunda característica es la que se utiliza en el capítulo, partiendo de la matrícula del vehículo que les persigue para, seguidamente, introducirla en un servicio online creado para la ocasión que permite obtener el número de bastidor o VIN de ese vehículo.

Una vez han obtenido este dato, uno de los nuevos personajes que aparecen en este capítulo utiliza sus habilidades de ingeniería social para llamar al servicio de atención al cliente de la empresa Onstar para denunciar un falso robo de su coche, proporcionarle en número VIN y activar el sistema de reducción de la velocidad, dejando atrás así a sus perseguidores.

Usando Shodan.io para buscar instalaciones de Apache vulnerables

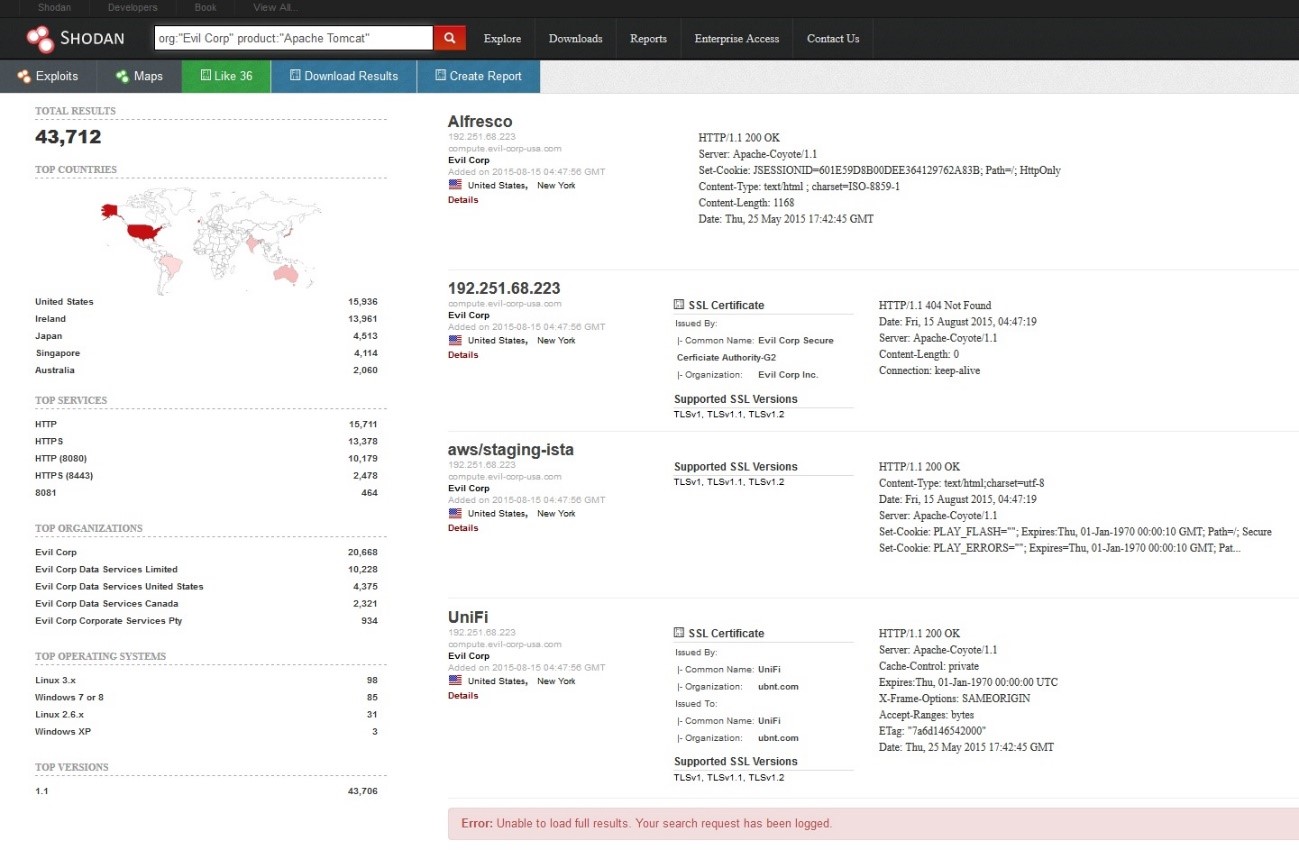

Una vez Elliot ha cerrado el acceso remoto a Evil Corp al eliminar el backdoor que había instalado, su alter ego Mr. Robot piensa en cómo volver a conseguir un acceso a esa red corporativa y seguir con su plan. Para ello, vemos que se conecta al conocido buscador de dispositivos conectados a Internet Shodan e introduce una serie de parámetros.

Gracias a estos parámetros, vemos que se establece que la búsqueda se limite a sistemas propiedad de Evil Corp que tengan instalado Apache Tomcat en ellos. ¿Por qué Apache Tomcat? Al tratarse de un sistema de código abierto ampliamente utilizado para gestionar aplicaciones web, es muy probable que alguna de las máquinas de Evil Corp tenga una versión vulnerable a la que se pueda atacar y conseguir acceder a la red corporativa.

De hecho, hace tan solo unas semanas se publicaron parches de seguridad para numerosas vulnerabilidades en Apache Tomcat, permitiendo alguna de estas vulnerabilidades que un atacante tomase el control de un servidor vulnerable. También hace unos días se publicaron nuevas vulnerabilidades que permitían la ejecución de código arbitrario en servidores vulnerables, por lo que, como acabamos de ver, opciones a Mr. Robot no le van a faltar.

Huevos de pascua para todos los gustos

Los creadores de la serie han querido que el retorno sea por todo lo alto, y tanto argumentalmente como por el elevado número de huevos de pascua ocultos en el capítulo diríamos que lo han conseguido con creces. Debido al elevado volumen de estos, se agradece que los seguidores de la serie tengamos un punto donde reunirnos y comentar nuestras averiguaciones, tal y como sucede en algunos hilos de Reddit.

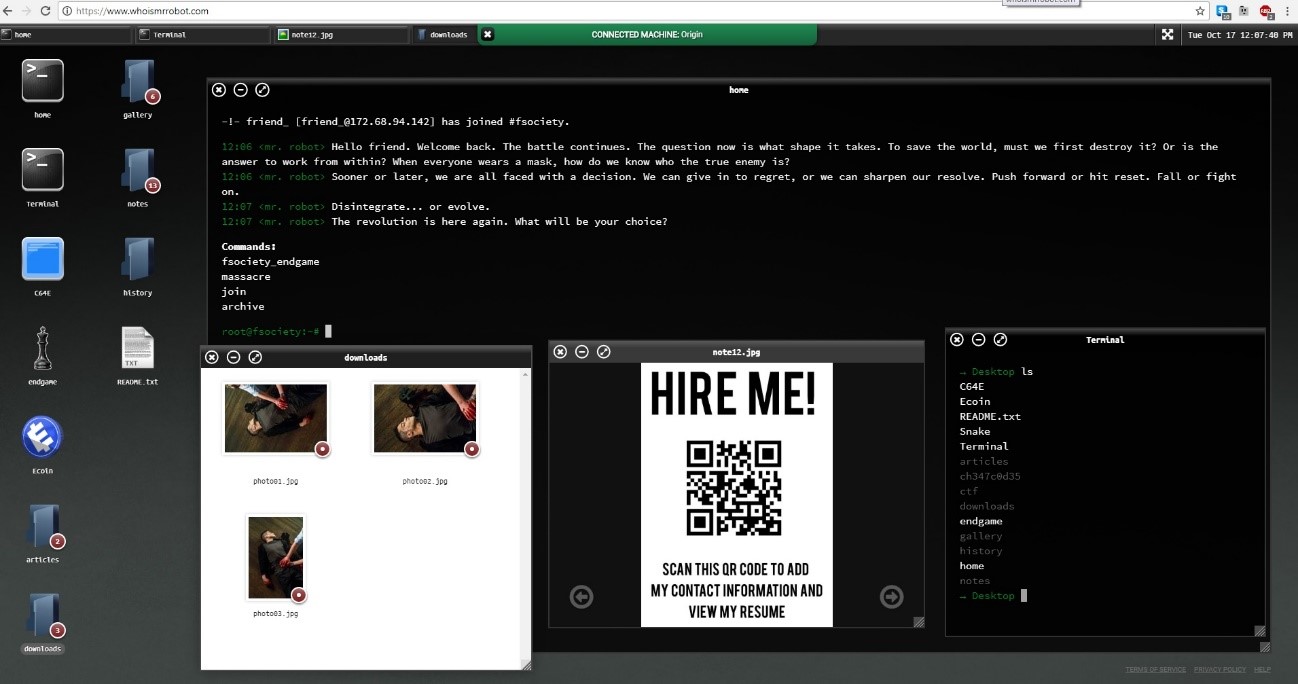

Para empezar, si tomamos como punto de partida la web whoismrrobot.com (que lleva en activo desde hace bastante tiempo), veremos cómo se han añadido nuevos archivos y opciones.

De nuevo nos encontramos con una web que simula la interfaz de un sistema operativo, y que nos da acceso a varios archivos y enlaces externos que nos redirigen a sitios vistos en anteriores episodios y documentos de todo tipo relacionados de alguna forma con la serie. Es muy probable que esta web se actualice conforme avance la temporada, por lo que es algo que debemos revisar continuamente en busca de nuevas pistas.

Relacionado con la parte del hackeo remoto del vehículo, si accedemos al enlace que alberga la web que utilizan para obtener el número de bastidor o VIN del coche que persigue al taxi de Elliot y Darlene e introducimos el número de licencia de ese taxi, veremos cómo se rellenan los campos del formulario con parte de la letra de la canción “Taxi” de Harry Chapin.

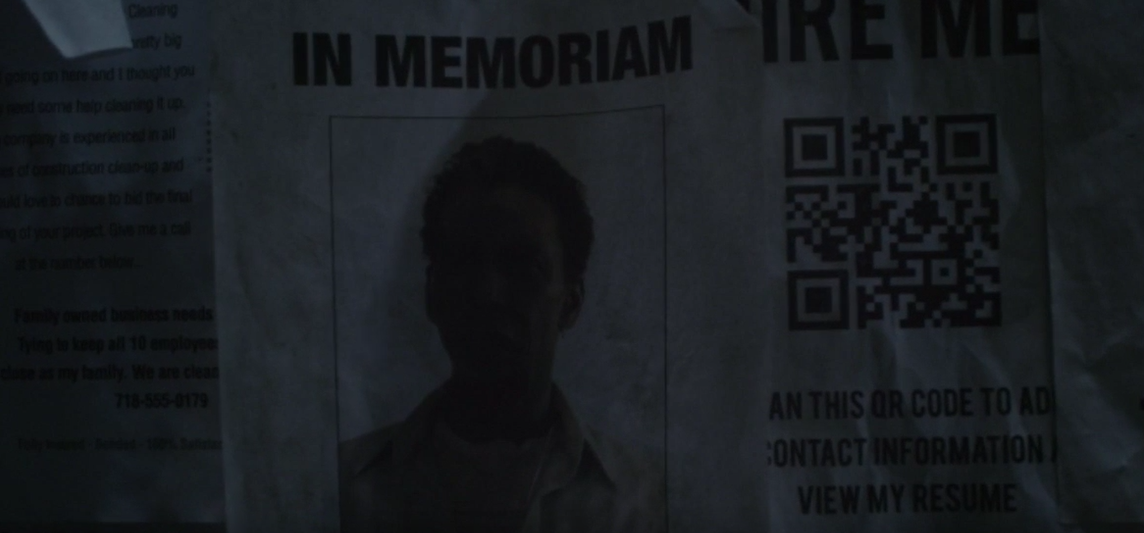

En una escena del capítulo se ven carteles de personas desaparecidas o buscando un empleo pegados en un muro. Uno de estos carteles contiene un código QR, que también podemos ver en la web whoismrrobot.com dentro de uno de los archivos. Pues bien, este código apunta a lo que parece un curriculum, que a su vez contiene un enlace de contacto y que redirige a un usuario de Reddit.

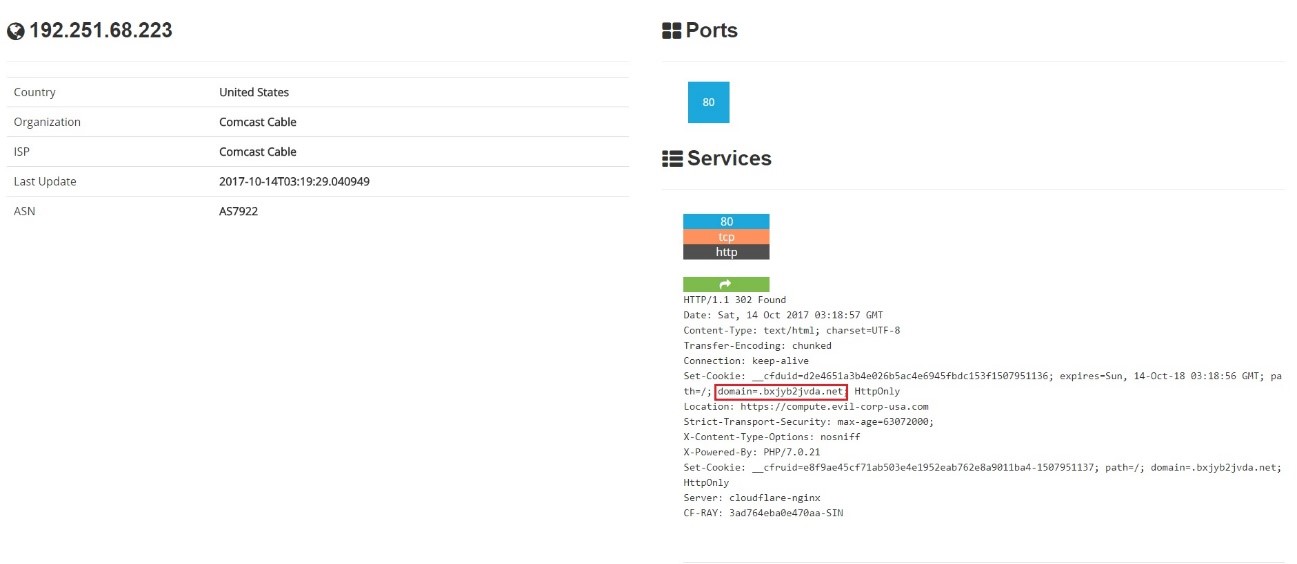

Si replicamos la búsqueda en Shodan que aparece en el capítulo, veremos como hay información interesante acerca del sistema encontrado. Entre esta información se encuentra el dominio http://bxjyb2jvda.net (bXJyb2JvdA se obtienen a base de convertir la palabra mrrobot a BASE64).

Aparentemente este dominio está vacío, pero si nos fijamos en el resultado de Shodan veremos como hay otra URL que apunta a http://compute.evil-corp-usa.com y que a su vez redirecciona a https://compute.e-corp-usa.com/ mostrando la siguiente web:

De momento no parece que esta web oculte secretos, ya que solo vemos un enlace a la que ya conocíamos sobre E-Corp.

En lo que respecta a la dirección 192.251.68.242:36268 a la que Elliot se conecta para cerrar el backdoor, si quitamos el número del puerto nos conectaremos a una web de marcado aspecto “retro” que, supuestamente, pertenece a una empresa con una descripción cargada de los tópicos de marketing más comunes.

En esa web hay un enlace denominado “Cool page of the day” y que nos lleva a la página del restaurante que aparece en el capítulo, y que algunos reconocerán por el menú que ya se vio en los últimos capítulos de la pasada temporada.

En el pie de esa página hay un enlace en el que se indica que se admite el pago con e-coins, la criptodivisa que E-Corp creo como opción de pago adicional. Si pulsamos sobre ese enlace accederemos a una web donde se nos permitirá acceder a nuestra cuenta o generar una nueva cuenta.

La teoría de los que seguimos la serie es que este registro servirá para obtener información adicional en futuros capítulos, pero para corroborarlo tendremos que esperar a que avance la temporada.

¿Y tú, has descubierto algún huevo de pascua que hayamos pasado por alto?

Créditos imagen de portada: stock_photo_world/Shutterstock