¿Qué tan inquietante te parece la idea de que mientras estés mirando una película en tu computadora, Raspberry Pi o dispositivo preferido, alguien también esté teniendo acceso indebido a tu información o inclusive espiándote?

En el marco de la ekoparty 2017, a la que asistimos la semana pasada en Argentina, los investigadores Omri Herscovici y Omer Gull presentaron su charla llamada “Pwned in Translation - from Subtitles to RCE”, en la que demostraron que, si no te proteges de la forma debida, alguien realmente podría hacerlo... y de una manera que seguro no habías imaginado.

Un curioso vector de ataque

Si creías que los subtítulos eran solo líneas de texto plano que se incrustaban en las películas, será mejor que sigas leyendo este artículo, porque describiremos cómo pueden usarse para tomar el control de un sistema o dispositivo, en base a la presentación de estos especialistas.

El gran impacto de esta noticia está ligado a que millones de personas descargan y ejecutan subtítulos sin pensarlo dos veces, como parte de su actividad cotidiana en Internet. Dudo que alguien se pregunte por su origen, por la forma en que son procesados o si son analizados en busca códigos maliciosos...

Pues bien, al comienzo de la ponencia se mostraron las múltiples extensiones y formatos de subtítulos que se utilizan en la actualidad. Estos son algunos ejemplos: “.SRT”, “.PJS”, “.USF” ,”.SUB”, ".PSB", ".IDX", ".ASS", ".SMI" ,".CVD", ".AQT", ".STL", ".DKS", ".JSS", ".SSF" y ".TTXT".

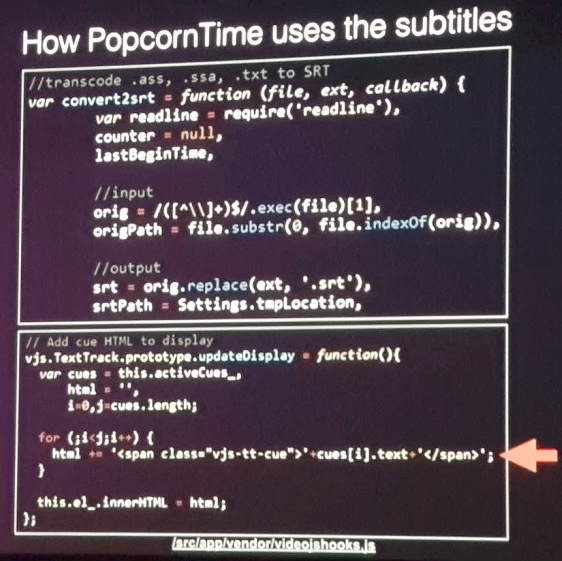

Dentro de los más de 25 formatos de subtítulos, la mayoría soporta características tales como etiquetas HTML, imágenes en formato raw e incluso binarios en lenguajes free-form, lo cual por supuesto ya te habrá hecho reflexionar.

Sumado a esto, comúnmente no hay una metodología estándar con el fin de analizar subtítulos, lo cual deja esta tarea a ser implementada de modo independiente por cada uno de los diferentes reproductores. Y desde luego que existen múltiples vulnerabilidades en ellos que pueden ser explotadas.

El ataque propiamente dicho

A través de distintos metodos, que incluían técnicas de JavaScript, explotación de vulnerabilidades y corrupción de archivos manipulados, los investigadores lograron ejecutar código malicioso (además de los subtítulos) y tomar el control del equipo víctima.

La técnica de ejecución remota de código, que demostraron en vivo, no solo funciona en reproductores como el famoso VLC, sino también a través de servicios de streaming como Popcorn Time, con los cuales comúnmente se ven películas en línea, e inclusive en el famoso Kodi (XBMC) utilizado en reproductores multimedia.

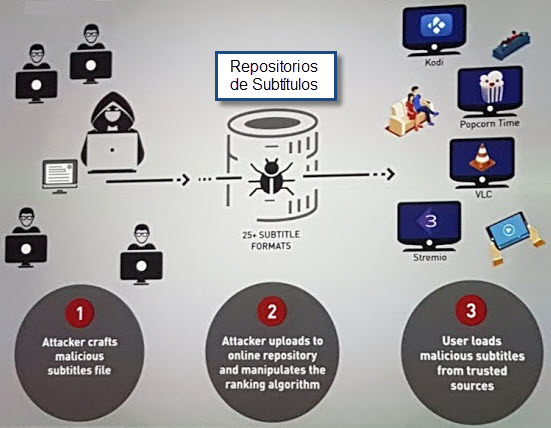

El ataque se basa en que determinados reproductores descargan subtítulos automáticamente desde depósitos compartidos online (como OpenSubtitles), donde son indexados y rankeados. Al manipular estas bases de datos del sitio web, basadas en algoritmos, pudieron garantizar que los subtítulos maliciosos creados fueran los únicos descargados por el reproductor. De esta forma, lograron tomar el control de la cadena de suministro de subtítulos en su totalidad.

Como si fuera poco, también se demostró cómo se puede corromper el origen de la fuente de los subtítulos.

El daño que un atacante podría infligir va desde el robo de información sensible hasta la instalación de ransomware, pasando por ataques masivos de Denegación de Servicio. Los detalles técnicos de las vulnerabilidades explotadas en cada reproductor están en la investigación publicada por los oradores este año.

¿Cuál es el impacto de este ataque?

Si te gustan las películas de terror o suspenso y la sensación que te generan, piensa en la cantidad de usuarios que utilizan estos medios para ver sus películas. Te generará la misma sensación.

Para quitar el suspenso, este número asciende a más de 220 millones de usuarios, según calcularon los investigadores. Así que sin lugar a dudas el uso de subtítulos manipulados es una forma muy viable de lanzar campañas maliciosas de forma masiva.

Como lo investigadores habían anticipado, parece que no hay límite a lo que se podría lograr usando estos archivos de texto que parecen no ser la gran cosa.

Si bien mi objetivo no es asustarte, es vital que mantengas tus aplicaciones y soluciones de seguridad actualizadas y que acudas solo a repositorios de confianza cuando busques contenido. De este modo evitarás infectarte con distintos tipos de amenazas, como por ejemplo un ransomware que podría cifrar tu información.

Además, evitarás que tu experiencia mirando una película o serie online termine como una película de horror.

Créditos imagen: Tero Vesalainen/Shutterstock