Una de las mayores críticas que por lo general se le hace a la enseñanza en las universidades es lo poco prácticas que resultan muchas veces las materias que se ven y lo alejadas de la realidad que se presentan. Si dentro de tu desarrollo profesional estudiaste alguna profesión relacionada con la ingeniería o las ciencias exactas, seguramente me vas a entender y más aún si nos referimos a una materia que a muchos nos sacó más de una cana: álgebra lineal.

Si hay algo que me gusta de la ekoparty, conferencia de seguridad a la que asistimos cada año en Argentina, es la posibilidad de ver resultados de algunas investigaciones desarrolladas por colegas que también trabajan en seguridad informática y explican cómo han llegado a sus conclusiones. Y lo explican en un ambiente casi festivo, con cervezas y pochoclos (entiéndase crispetas, palomitas, popcorn)... ¡una verdadera fiesta!

Este año, si bien no tuve la oportunidad de ir a tantas charlas como hubiera querido, sí pude ir a varias. Dentro de ellas, una titulada "SeND IPv6 to Graphical Machine Learning" me llamó particularmente la atención, porque más allá de que el tema que presentaron estuvo interesante, los oradores (Nicolás Rivero Corvalán, Jorge Couchet y Eduardo Casanovas) utilizaron una técnica que hacía uso de algunos conceptos del álgebra lineal.

Así que, para todos mis colegas, para aquellos que están en camino de convertirse y para aquellos que muchas veces pensamos que esta materia solo servía como dolor de cabeza en la universidad (entiéndase el tono irónico), vean cómo en esta charla mostraron una aplicación práctica bastante interesante.

De la teoría a la práctica

El objetivo de la presentación giraba alrededor de la implementación de un protocolo de comunicación segura a nivel de enlace de datos del protocolo IPv6, haciendo foco en la operación y seguridad del protocolo Neighbor Discovery. Entre medio, los oradores hicieron una revisión de los vectores de ataque y algunas recomendaciones de seguridad y técnicas de mitigación para ataques vía IPv6, y en la última parte aplicaron técnicas de Graphical Machine Learning para detectar cambios en los patrones de mensajes IPv6 e identificar posibles ataques. Esta parte fue la que más me llamó la atención.

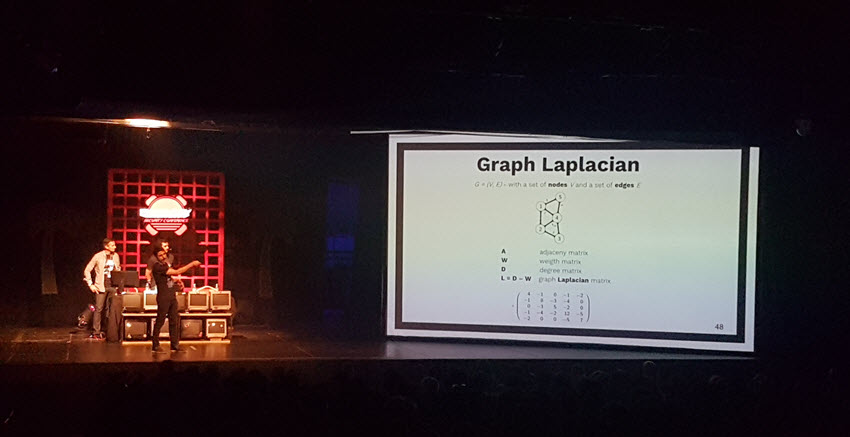

En este caso plantearon una doble transformación de dominios para luego hacer el análisis. Primero cambiaron al dominio de los grafos, es decir, convirtieron toda la captura de red en un grafo donde las aristas del mismo pueden tener un peso, dependiendo de la cantidad y el tipo de tráfico generado entre los nodos.

Luego, a partir del grafo construyen una matriz, en este caso la matriz Laplaciana, la cual aporta información interesante de un grafo. Dentro de los cálculos que hacían estaban los valores y vectores propios de la matriz (también conocidos como eigenvalores y eigenvectores) para luego aplicar algoritmos de Spectral Clustering y encontrar patrones.

¿Y ahora qué hacemos con esto?

Es muy probable que ahora estés preguntándote qué hacer con todos estos nombres: Laplacianos, eigenvectores, spectral clustering... para muchos pueden sonar como conceptos muy lejanos para tratar de seguir. La mejor recomendación que puedo darles es quizá lo mismo que estoy haciendo yo: buscar información sobre ellos y encontrar una aplicación práctica a lo que hacemos en el día a día en nuestro laboratorio de investigación.

Si llegaste hasta este punto de la lectura esperando que te descifrara la clave del álgebra lineal aplicada a la seguridad informática, lamento decepcionarte. Simplemente quería aprovechar para resaltar el método utilizado en esta charla de la ekoparty y demostrar los puntos de encuentro entre la teoría y la práctica cuando se trata de seguridad informática.

Si estás interesado en alguno de estos temas, estudias en la universidad y quieres venir a ekoparty el próximo año para asistir a charlas como esta y de otros temas, te invito a participar del Premio Universitario ESET. Quizá el próximo año podamos charlar un rato sobre grafos, matrices y análisis de malware tomando una cerveza y comiendo pochoclos en el stand de ESET.