Bienvenido a un nuevo repaso semanal de noticias, que incluye nuestra cobertura de ekoparty en Argentina, la utilidad de las Shadow Copies en Windows y el descubrimiento de dos amenazas.

Comencemos el repaso.

#1 El troyano bancario BankBot escondido en el juego Jewels Star Classic

Utilizando el nombre de la popular saga Jewels Star, los atacantes crearon una aplicación troyanizada que lograron infiltrar en Google Play. Tras inducir al usuario a otorgarle una gran cantidad de permisos, el malware hace clics como si fuese el usuario, y posteriormente roba los detalles de su tarjeta de crédito.

"Como el malware se hace pasar por Google y espera 20 minutos antes de mostrar la primera alerta, la víctima tiene muy pocas chances para relacionar su actividad con la app de Jewel Star Classic que acaba de descargar. Además, los muchos nombres diferentes que el malware usa a lo largo del proceso de infección complican significativamente los esfuerzos para ubicarlo y eliminarlo manualmente", explicó el investigador Lukas Stefanko.

Para conocer los detalles de esta campaña y cómo librarte del falso juego, no te pierdas su artículo sobre BankBot.

#2 Una máquina de hacer dinero: malware que extrae Monero

Peter Kálnai y Michal Poslušný, investigadores de ESET, descubrieron una botnet creada para minar Monero. En tres meses, los delincuentes detrás de ella ganaron más de 63.000 dólares.

"Los atacantes modificaron un software legítimo de código abierto para extraer Monero y aprovecharon una vulnerabilidad conocida en Microsoft IIS 6.0 para instalarlo furtivamente en servidores sin el parche correspondiente", explicaron los investigadores.

Conoce los detalles de esta amenaza y los motivos por los que eligieron Monero y no Bitcoin en su artículo "Una máquina de hacer dinero: malware que mina Monero".

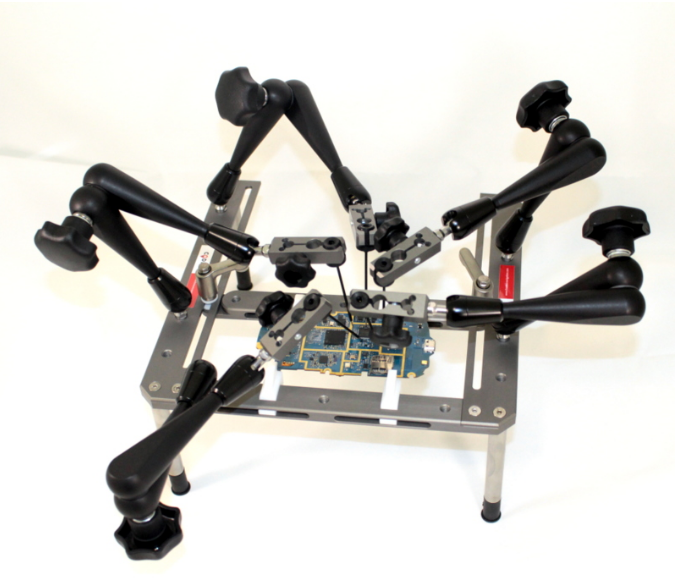

#3 Bypass Android Hack: cómo recuperar información de dispositivos bloqueados o dañados

¿Recuerdas cuando en 2015 el FBI pagó casi 1 millón de dólares por una herramienta para desbloquear un iPhone porque Apple se negaba a hacerlo? Bueno, un perito informático forense la construyó con elementos al alcance de cualquier entusiasta y lo mostró en la ekoparty la semana pasada.

En esencia, se propuso encontrar la manera de vulnerar el dispositivo para tener acceso a la información alojada en la memoria y dio con la técnica Bypass Android Hack.

#4 Robots vulnerables y sus consecuencias para nuestra seguridad

Una de las charlas más interesantes de ekoparty, evento que cubrimos la semana pasada en Argentina, fue sobre hacking de robots. De hecho, sus autores, César Cerrudo y Lucas Apa, ganaron el premio a Mejor Charla una vez finalizada la conferencia.

Ellos demostraron que varios modelos de robots comercializados hoy en día son vulnerables en categorías básicas como configuraciones por defecto, cifrado débil, comunicaciones inseguras y problemas de autenticación.

Las amenazas asociadas a un robot comprometido podrían derivar en el uso malintencionado por parte de atacantes para generar daños a empresas o consumidores, incluso ataques contra los humanos. La demo que los oradores hicieron en la charla fue divertida y escalofriante al mismo tiempo: el adorable robot que primero caminó, hizo un dab y bailó cumbia argentina, más adelante manipuló un destornillador como si fuese Chucky, el muñeco diabólico.

#5 La inseguridad en el sistema de voto electrónico de Brasil

También en ekoparty, asistimos a la charla del brasileño Diego Aranha, quien analizó el estado de la seguridad del sistema de voto electrónico de Brasil y habló de sus principales falencias.

Uno de los principales problemas encontrados en el sistema actual es la ausencia de un registro de voto en papel (o que no sea digital). Además, el hecho de que los votos sean registrados y contados solo con medios electrónicos permite que un atacante que consiga alterar el registro de voto pase desapercibido.

#6 Shadow Copies, otra forma de hacerle frente al ransomware

Volume Shadow Copy Service es una funcionalidad de los sistemas Windows que permite crear copias de seguridad de los archivos en tu máquina, pudiendo volver a un punto anterior o hacer una restauración del sistema. Así, se vuelve a lo que se conoce como punto de restauración del sistema.

Las Shadow Copies son “instantáneas”, como si fueran fotos de los datos que se crean al activar el servicio, que quedan ocultas en el sistema de archivos y pueden ser útiles a la hora de restaurar el sistema tras una infección por ransomware o una falla física. Conoce su utilidad y cómo activarlas en el artículo "Shadow Copies: la funcionalidad de backup de Windows".

Si quieres estar siempre al tanto de las últimas novedades y tendencias de seguridad, puedes suscribirte a nuestro newsletter para recibirlas cada semana en tu bandeja de entrada.