"Todos espían a todos, esa es la única verdad", dijo Luciano Martins al abrir su charla en ekoparty 2017. Espían con diferentes niveles de sofisticación, pero espían. La pregunta es cómo, y a esa respuesta intentó llegar la presentación titulada "Rusos, chinos y todos los que se vengan", que dio junto a Ruth Barbacil.

Ambos partieron de la premisa de que los grupos de espionaje operan bajo normas muy similares a las de procesos tácticos militares, con recursos que se reutilizan en distintas campañas como Turla o Carbanak. Esto significa dos cosas: por un lado, que tienen una estrategia y operatoria basada en técnicas avanzadas para permanecer indetectables y así poder cumplir sus metas sigilosamente, usando aplicaciones legítimas y camuflando su tráfico, lo cual complica su identificación.

Pero a la vez significa que estos grupos se rigen por normas y procedimientos formales, consecuentes con un proceder táctico y militar, lo que conlleva que muchos de sus recursos sean reutilizados y permitan así encontrar patrones comunes.

Rusos, chinos, y todos los que se vengan #eko13 trailer :) @33root & @clucianomartins @ekoparty https://t.co/U4n09RweTI pic.twitter.com/FXfvhyWNm7

— Luciano Martins (@clucianomartins) 12 de septiembre de 2017

Antes de profundizar en sus hallazgos, Ruth y Luciano aclararon que "APT" (Advanced Persistent Threat) es un concepto que reviste cierta complejidad, ya que se define de varias maneras según quién lo mire. Para algunos es malware, para otros es un tipo de ataque, y para otros es un grupo de gente que espía. La verdad es que es un poco de todo eso, como se propusieron demostrar en su charla.

El concepto de APT viene de la fuerza aérea estadounidense, donde era usado para referir los grupos que operaban de manera profesional para hacer filtración de datos. Pero con el correr de las décadas fue mutando y asociándose más a ciberataques de espías que se proponen filtrar información de un determinado objetivo.

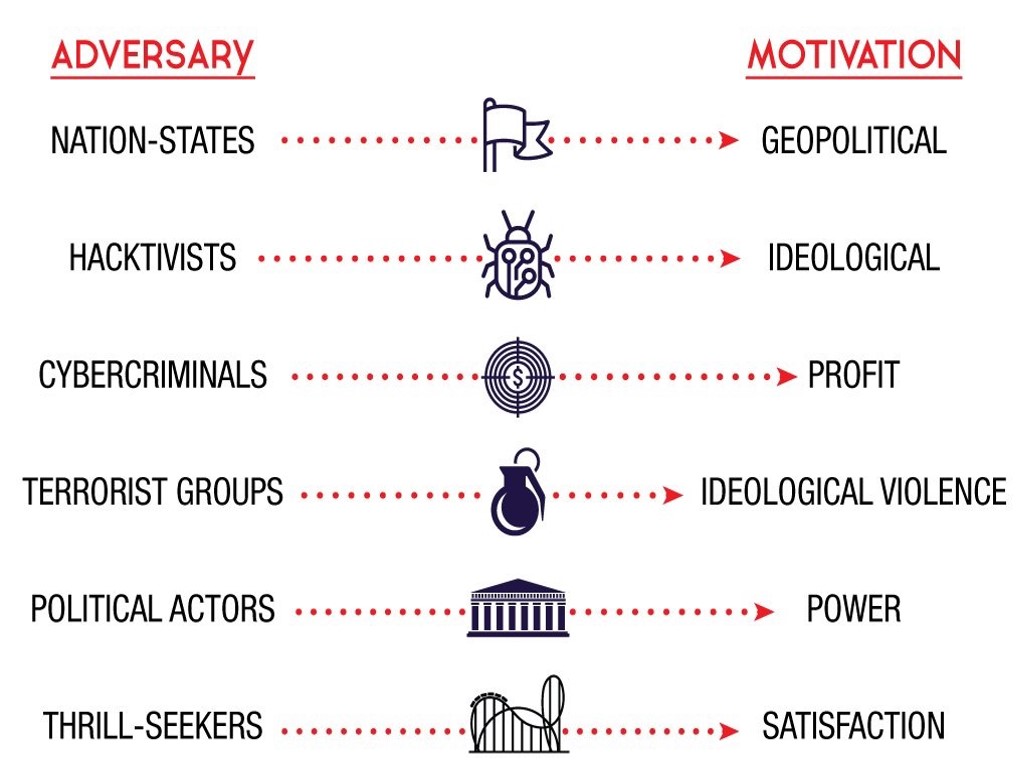

Este tipo de ataques persigue diversos objetivos, según quién sea el autor. Luciano y Ruth identificaron distintos perfiles, como por ejemplo estados nación que tienen motivaciones geopolíticas, hacktivistas con ideologías, cibercriminales que buscan ganancias económicas o actores políticos que quieren más poder.

Adversarios y sus motivaciones.

Hay un enfoque de investigación que no falla y es intentar pensar como el atacante, aunque los atacantes lo aplican a la inversa e intentan pensar como su víctima. Aquí entra en juego el concepto de Centro de Gravedad (COG, por sus siglas en inglés), es decir, "la fuente de poder que provee fuerza física o moral, libertad de acción o voluntad para actuar. En un escenario digital, es la fuente, competencia o entidad que hace posible la existencia de una organización, o lo que hacen o necesitan para obtener ganancias".

En otras palabras, conocer el centro de gravedad permite entender y enfocarse en la explotación y efectos que le dan valor al objetivo; es conocer los recursos que el objetivo necesita para hacer sus tareas, es conocer sus operaciones para saber cómo frustarlas. O pegarle donde más le duele.

Ahora bien, operaciones de este tipo requieren una gran cuota de inteligencia y recursos. Para saber cuáles y en qué cantidad exactamente, Luciano y Ruth recurrieron al estudio Cyber: Ignore the Penetration Testers del investigador the grugq, que llegó a la conclusión de que se necesitan aproximadamente 17 personas y 2,4 millones de dólares para hacerlo.

Esta gente sabe lo que hace y sabe ocultarse; por eso tan difícil la atribución. Los investigadores suelen evitar responder "quién está detrás de este ataque" porque generalmente es muy difícil tener indicadores precisos. Ni siquiera el formato del timestamp es en todas las ocasiones un indicador de la verdadera locación de un atacante.

Los oradores hicieron hincapié en que a la atribución no se llega solo con el componente digital o la tencología usada, ya que esa es apenas una parte del todo. Hay que prestar atención a la información de inteligencia, a los agentes de campo y al contexto político y cultural tanto de la víctima como del posible atacante.

Para Ruth y Luciano, la base de la atribución es una acumulación de evidencia de varios ataques a través del tiempo, que incluye sus aparentes motivaciones, victimas, técnicas, procedimientos y herramientas. A veces, esto nos lleva a encontrar uniones que nos muestran características en común entre lo que se pensaba como distintos grupos y se facilita la atribución, pero no es una tarea sencilla.

Con el objetivo de facilitarla (aunque sea un poco), el equipo de Ruth y Lucano desarrolló NeoKanji, una herramienta que permite hacer clustering y visualización de malware a partir de sus características y técnicas, para detectar patrones comunes y dar con los actores detrás de ataques de este tipo. Es un software open source disponible en GitHub, por lo que invitaron a la comunidad a revisarlo y hacer todos los aportes necesarios para mejorarlo.