Una estafa de soporte técnico tiene como objetivo engañar al usuario para que pague por un servicio que no necesita. En algunos casos son elaboradas, aunque mayormente suelen ser muy básicas y apuntan a usuarios inexpertos.

Ya vimos cómo a principio de año las estafas de soporte técnico reinaban en España y hoy quiero mostrarte un caso que demuestra la falta de esfuerzo por parte de los cibercriminales, que llegó la semana pasada a nuestro Laboratorio de Investigación.

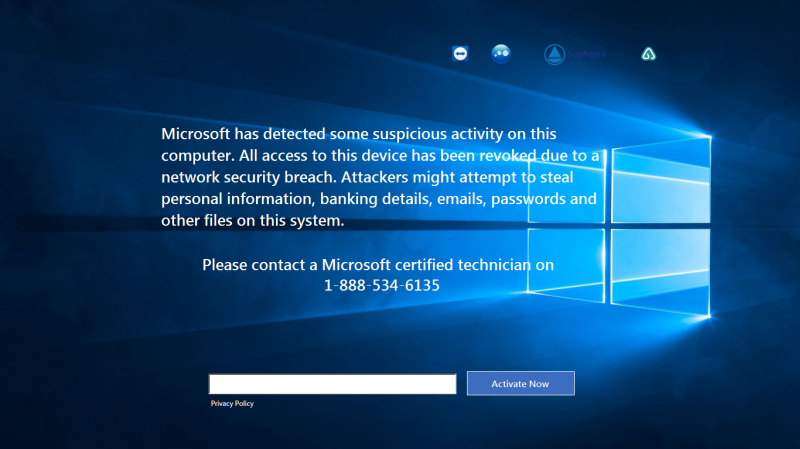

Involucra a un archivo malicioso, wmplayer.exe, que tiene un ícono similar al logo de YouTube. Su descripción dice “Windows Media Player Streaming Services”, pero al ejecutarlo la pantalla se bloquea y pide un código de activación para el desbloqueo:

Vemos que se le indica al usuario que debe comunicarse con un número telefónico de Microsoft, que en realidad es un número de los estafadores. En este comunicado oficial de Microsoft se describen en detalle estos ataques y todos los números telefónicos asociados a diversos estafadores.

Además, en la parte superior de la pantalla se observan los íconos de diversos programas para la realización de sesiones remotas. Al hacer clic en ellos, se abre el navegador con el sitio correspondiente a la descarga de esos programas.

¿Por qué esta estafa de soporte técnico no es muy elaborada?

A continuación veremos cuatro fallas de este engaño que demuestran la desprolijidad de los estafadores.

Fail #1

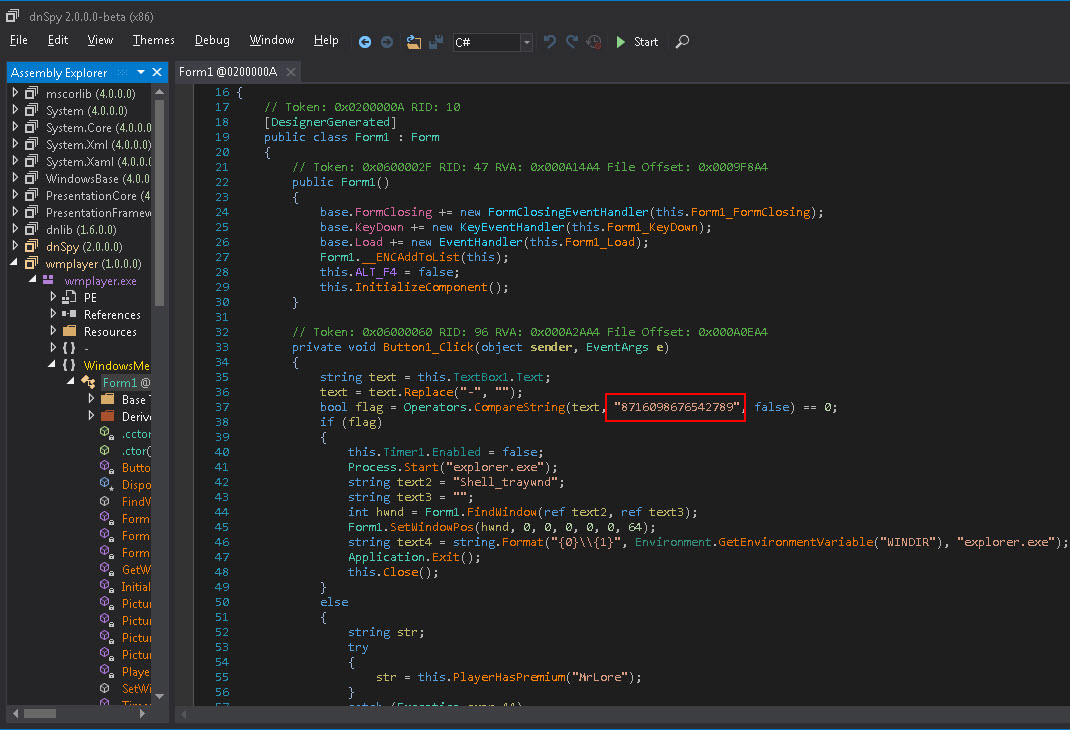

La aplicación está desarrollada en .NET y, si utilizamos algún decompilador como dnSpy, podemos ver la “clave de activación” en el código.

Del código también se observa el comportamiento de la aplicación (no se muestra en la imagen anterior), que al iniciarse mata el proceso de explorer.exe. Esto no es muy efectivo para evitar que el usuario retome el control del sistema, como veremos más adelante.

Fail #2

No se bloquean combinaciones de teclado como ctrl+alt+supr, con lo cual puede abrirse el administrador de tareas y matar el proceso para cerrar la aplicación. Esto no restablece el escritorio, por lo que adicionalmente se debe (también desde el administrador de tareas) crear una nueva tarea que ejecute explorer.exe.

Fail #3

De forma análoga, si el usuario no sabe acceder al administrador de tareas, puede restablecer el escritorio desde la ventana del navegador que se abre al hacer clic sobre algún programa de sesión remota. Por ejemplo, puede ir a “Archivo → Guardar página como…” y desde esa ventana ejecutar cualquier aplicación que desee con botón derecho, como explorer.exe.

Fail #4

Si se reinicia la computadora el escritorio ya no está bloqueado y la aplicación maliciosa puede eliminarse.

En conclusión, este ataque y probablemente muchos otros similares no son muy elaborados, pero buscan aprovecharse del pánico que puede generarle una de estas pantallas de alerta a un usuario que no conozca del tema.

Por eso es fundamental generar conciencia y compartir la información acerca de este tipo de ataques.

SHA-1

0e65f00a58b5bb66dadb2258d343cfc47e5ff43a, wmplayer.exe

Sigue leyendo: 5 consejos para evitar las estafas de soporte técnico