Bienvenido a un nuevo repaso semanal de noticias, que incluye la filtración de datos (muy) personales de los actores de Game of Thrones, un nuevo mecanismo de engaño y lo que podría pasar si un atacante pudiera usar un smartphone en el banco.

Comencemos el repaso.

#1 Se filtraron los números de teléfono de las estrellas de Game of Thrones

Tras el ataque a HBO, los cibercriminales filtraron teléfonos y direcciones de email de empleados de la compañía y actores de su serie del momento, Game of Thrones. Además, le exigen el pago de 6 millones de dólares en bitcoins a cambio de no publicar más información.

Tal como señaló Graham Cluley al relatar esta noticia, los famosos no son los únicos responsables de resguardar su privacidad. También depositan su confianza en corporaciones con las que tienen contratos y relaciones laborales, las cuales deben mantener sus datos personales fuera de la vista del público.

"Esa es una realidad de la que las estrellas de Game of Thrones deben ser muy conscientes en este momento", señaló.

#2 Engaños renovados: phishing, smishing y archivos adjuntos ahora trabajan en equipo

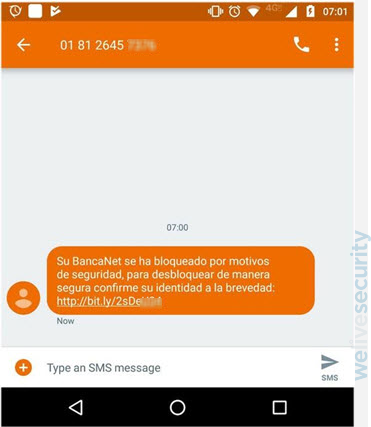

Si bien el smishing es un tipo de engaño antiguo, algunos casos recientes indican que se ha combinado con otras técnicas para lograr señuelos más atractivos para sus víctimas.

Lucas Paus, investigador de ESET, analizó dos campañas maliciosas que combinan phishing, smishing y archivos adjuntos de una manera bastante novedosa. Mira cómo los engaños siguen reinventándose para llegar a cada vez más usuarios.

#3 Watering Hole: cibercriminales a la espera de víctimas, como depredadores en el reino animal

En ciberseguridad, muchos términos usados para referir ataques y sus características provienen de otros ámbitos, y "Watering Hole" es uno de ellos.

Tiene su origen en el reino animal, pero se aplicó para los ataques en los que los cibercriminales montan su trampa y quedan al acecho, esperando que las víctimas caigan en ella. Miguel Mendoza, investigador de ESET, explica el paralelismo y en qué consiste esta técnica, repasando algunos casos recientes.

#4 ¿Cuál sería el riesgo de que se usen smartphones adentro del banco?

Es prácticamente igual en bancos de todo el mundo: carteles con símbolos de prohibido en las paredes y guardias atentos a que nadie use el celular adentro de la entidad. En términos de seguridad física el motivo es obvio, pero ¿qué hay de la seguridad informática?

¿Qué pasaría si un atacante pudiera usar un smartphone adentro del banco? ¿Sería suficiente para comprometer la red interna y desviar dinero? Josep Albors, investigador de ESET, explora esta cuestión y da las respuestas.

#5 Black Hat y DEF CON, a veinte años: no se trata solo de romper cosas

Con el fin de julio llegaron los 20 años de la conferencia Black Hat en Estados Unidos, mientras que la conferencia de hacking original de Las Vegas, DEF CON, cumplió 25.

Y si bien la demostración de ataques, vulnerabilidades y pruebas de concepto siempre tendrá su preponderancia en estos eventos, según Stephen Cobb, que asiste a ellos desde hace varios años, no solo se trata de romper cosas.

Ambas conferencias y la gente que participa de ellas están intentando cambiar la realidad del ciberespacio, en donde no hay normas de comportamiento aceptable estandarizadas, y donde faltan tratados que las promuevan.

"El mundo todavía no se puso de acuerdo en cuáles son las normas en el ciberespacio. Robar películas o series y exponer información privada son cosas aparentemente cool en algunos círculos. Lograr un acuerdo a nivel generalizado llevará mucho tiempo, y requerirá de algunas mentes brillantes, pero hay buenas noticias", señaló Stephen Cobb en su artículo.

Si quieres estar siempre al tanto de las últimas novedades y tendencias de seguridad, puedes suscribirte a nuestro newsletter para recibirlas cada semana en tu bandeja de entrada.