Con junio terminó el segundo trimestre de 2017 y, para hacer un repaso de amenazas, no hace falta mirar muy atrás: los impactantes ataques de WannaCryptor y Disckcoder.C (o Petya) dominaron la escena de cibercrimen a nivel mundial en mayo y junio.

Pero no todo en la vida es ransomware, por lo que a continuación repasaremos los 5 casos más resonantes que pasaron por los Laboratorios de Investigación de ESET en el mundo durante los últimos tres meses.

#1 WannaCryptor y el día en que todos hablaron de seguridad

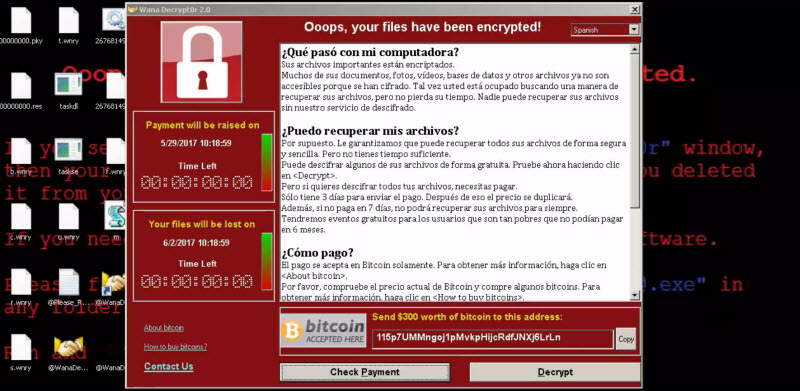

El viernes 12 de mayo de 2017 será recordado como el día en que un ataque de ransomware tomó por sorpresa al mundo entero, al tiempo que WannaCryptor se propagaba a toda velocidad a través de redes de organizaciones aptovechando sus capacidades de gusano.

Para infiltrarse, se aprovechaba del exploit EternalBlue, que explota una vulnerabilidad en la implementación de Windows del protocolo SMB. Esta falla había sido corregida por Microsoft en marzo, pero los sistemas desactualizados estaban expuestos.

Su impacto fue tal que Microsoft lanzó especialmente parches para Windows XP, Windows 8 y Windows Server 2003, que no los habían tenido originalmente por ser versiones ya sin soporte oficial. Rápidamente se habló de 300.000 equipos infectados en 150 países, y en Latinoamérica alcanzó a Argentina, Chile, México, Brasil, Colombia y Ecuador.

Lo llamativo de WannaCryptor fue que logró despertar la atención de todos los niveles de usuarios. Ver un ciberataque de cerca cambió la percepción de aquellos que creían que esas cosas no les sucederían y que los consejos de los expertos eran para ser tenidos en cuenta solo en redes muy sensibles, como las de un banco o un hospital.

#2 Cuando la tormenta se estaba calmando, llegó Diskcoder.C

El martes 27 de junio la historia se repitió de la mano de Diskcoder.C, que no solo cifra la información sino que, luego de reiniciar el equipo, deja inutilizable al sistema operativo porque reemplaza al MBR con código malicioso.

Como tomó esta funcionalidad prestada del ransomware Petya, se ha llamado a esta amenaza ExPetr, PetrWrap, Petya o NotPetya.

Si bien demanda 300 dólares en bitcoins como rescate, la intención de los autores de este malware es causar daño y corromper la información más que obtener el dinero. De hecho, hicieron todo lo posible para que el descifrado de los archivos sea muy poco probable.

En esta infografía comparamos a WannaCryptor y a Diskcoder.C.

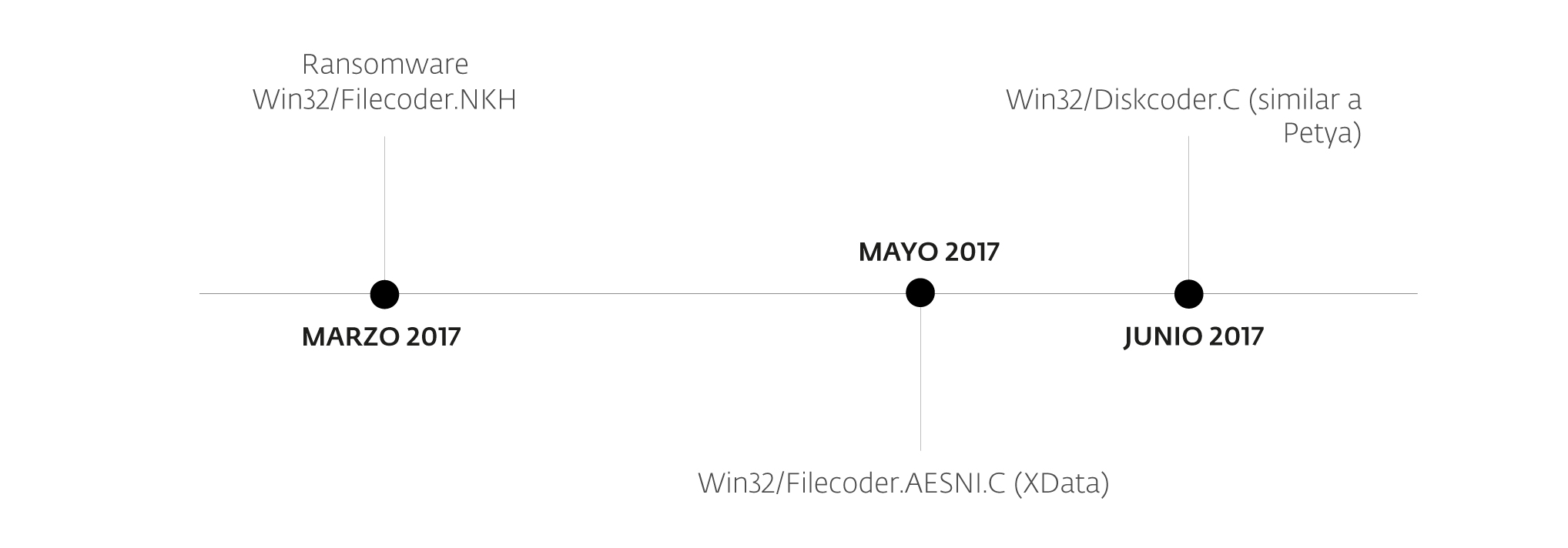

#3 TeleBots y el patrón común detrás de estos ataques

Al poco tiempo, los investigadores de ESET notaron que el brote de Diskcoder.C no había sido un incidente aislado: era el último de una serie de ataques similares en Ucrania. Por eso, se dieron a la tarea de analizar la cronología y los patrones comunes, y llegaron a la conclusión de que el grupo TeleBots estaba detrás de ellos.

"TeleBots siempre usó al malware KillDisk para sobrescribir archivos con extensiones específicas en el disco de la víctima; recolectar el dinero del rescate nunca fue su prioridad principal", comentó Anton Cherepanov en su investigación.

Más tarde, profundizó en el modo en que el grupo había añadido un backdoor a la descarga oficial de la actualización de M.E.Doc, un software contable muy popular en Ucrania. A partir de allí fue que comenzó a propagarse Diskcoder.C y el resto es historia.

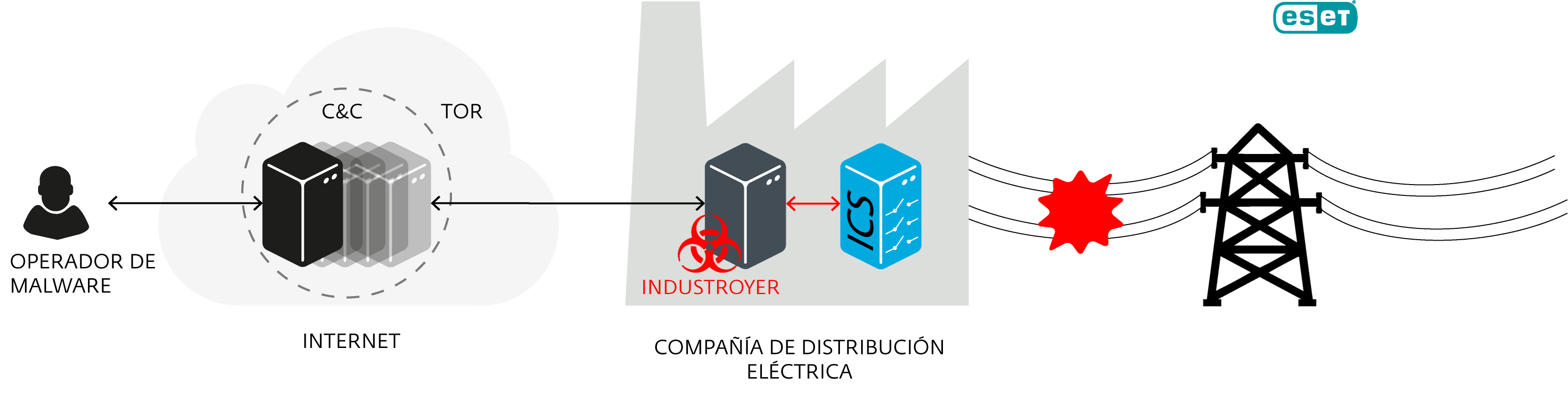

#4 Industroyer: sistemas de control industrial también en la mira

En junio, investigadores de ESET también se dedicaron a analizar a Industroyer, un malware capaz de hacer daño significativo a los sistemas de energía eléctrica (lo que significa, lisa y llanamente, que es capaz de dejar sin luz a una población).

Es una amenaza particularmente peligrosa porque puede controlar los interruptores de una subestación eléctrica directamente. Para ello, utiliza protocolos de comunicación industrial implementados mundialmente en infraestructuras de suministro de energía eléctrica y otros servicios, como agua y gas. Como consecuencia, es un malware personalizable que podría ser usado para atacar cualquier sistema de control industrial.

El problema, explicaron los investigadores, es que usa los protocolos de la manera en que fueron diseñados para ser usados. Pero se crearon hace décadas, cuando la intención era que los sistemas industriales estuvieran aislados del mundo exterior, por lo que no se tuvo a la seguridad como prioridad. Y los atacantes lo saben.

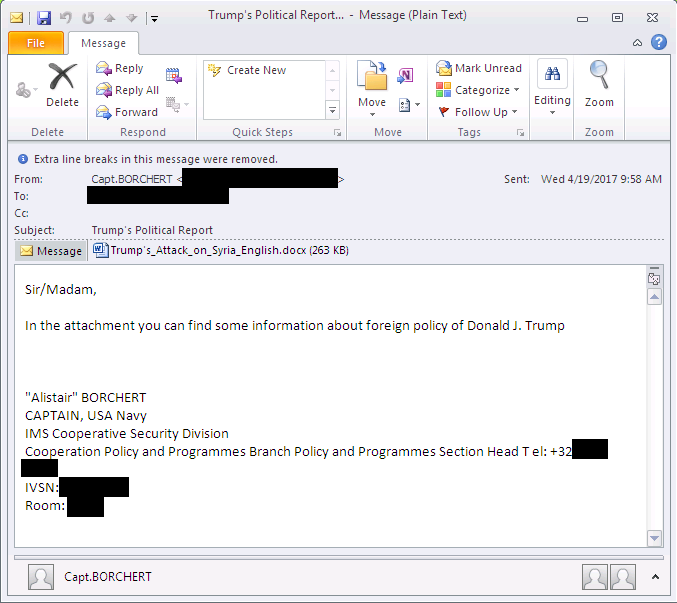

#5 Sednit aprovecha el ataque de Trump a Siria como señuelo

Otro de los grupos cibercriminales a los que ESET investiga continuamente es Sednit, también conocido como APT28, Fancy Bear y Sofacy, que opera desde al menos 2004. Su objetivo principal es robar información confidencial de objetivos específicos, y para ello despliega técnicas cada vez más sofisticadas.

En mayo, se trató de un correo de phishing que usaba la temática del ataque de Trump a Siria como señuelo:

El archivo adjunto infectado contiene una copia literal de un artículo titulado “Trump’s Attack on Syria: Wrong for so Many Reasons”, publicado el 12 de abril de 2017 en The California Courier.

El objetivo real del documento era descargar el archivo Seduploader, la conocida herramienta de Sednit empleada para detectar sus objetivos de ataque. Para lograr su propósito, utilizaron dos exploits 0-day: uno para aprovechar una vulnerabilidad de ejecución remota de código en Microsoft Word (CVE-2017-0261) y otro para escalar privilegios de usuarios locales en Windows (CVE-2017-0263).

Como verás, este último trimestre estuvo cargado de complejos ataques que mantuvieron bien ocupados a los investigadores de ESET. Afortunadamente, se dedican a desentrañar la actividad cibercriminal para que nosotros, como usuarios, sepamos qué está pasando y cómo protegernos.

¿Qué otros ciberataques recuerdas en los últimos tres meses?