[ESTA ES UNA HISTORIA EN DESARROLLO. IREMOS ACTUALIZANDO CON INFORMACIÓN]

Actualización 29/06/2017, 11:49 (UTC-03): Publicamos todo lo que debes saber sobre este nuevo ataque, ampliando nuestro análisis y respondiendo muchas de las preguntas que nuestros usuarios nos han hecho.

Actualización 28/06/2017, 11:12 (UTC-03): Investigadores de ESET confirman que los sistemas afectados en segunda instancia lograron acceder a redes de Ucrania a través de VPN, ya que no se ha visto en el malware una funcionalidad para propagarse fuera de la red LAN.

Actualización 27/06/17, 20:34 (UTC-03): Apagar el equipo y no iniciarlo de nuevo podría evitar el cifrado del disco, aunque varios archivos pueden haber sido ya cifrados después de que el MBR se reemplazó y se intentó la infección a través de la red.

Actualización 27/06/17, 19:28 (UTC-03): Pagar ya no es posible porque el correo electrónico para enviar el ID de billetera Bitcoin y la "clave de instalación personal" ha sido cerrado por el proveedor. Por lo tanto, nadie debe pagar el rescate, ya que no será capaz de recibir la clave de descifrado.

Actualización 27/06/17, 17:07 (UTC-03): Investigadores de ESET han logrado identificar el "paciente 0" de esta infección y el punto a partir del cual se ha generado esta oleada de infecciones. Los atacantes han logrado comprometer un software de contabilidad llamado M.E.Doc, muy popular en varias industrias de Ucrania, incluyendo instituciones financieras. Varias de ellas han ejecutado una actualización troyanizada de M.E.Doc, que le permitió a los atacantes lanzar la campaña masiva de ransmoware que se propagó en todo ese país y alrededor del mundo. A raíz de esto M.E.Doc ha lanzado una advertencia en su sitio web.

Varios reportes están apareciendo en redes sociales sobre un nuevo ataque de ransomware en Ucrania, los cuales podrían estar relacionado con la familia Petya. Actualmente la amenaza está siendo detectada por ESET como Win32/Diskcoder.C.

Si infecta correctamente el MBR, cifrará toda la unidad. De lo contrario, cifra todos los archivos, como Mischa. Para propagarse, parece estar usando una combinación del exploit SMB llamado EternalBlue, el mismo que usaba WannaCryptor, para infiltrarse en una red; y luego PsExec para propagarse dentro de ella.

Esta peligrosa combinación podría ser la razón por la que este ataque ha logrado alcance global tan rápido, aún después de que WannaCryptor haya llegado a los titulares y haya dejado en claro la importancia de parchear los sistemas. Hace falta solo una computadora desactualizada para que el malware logre entrar a la red y obtener privilegios de administrador, para propagarse a otras.

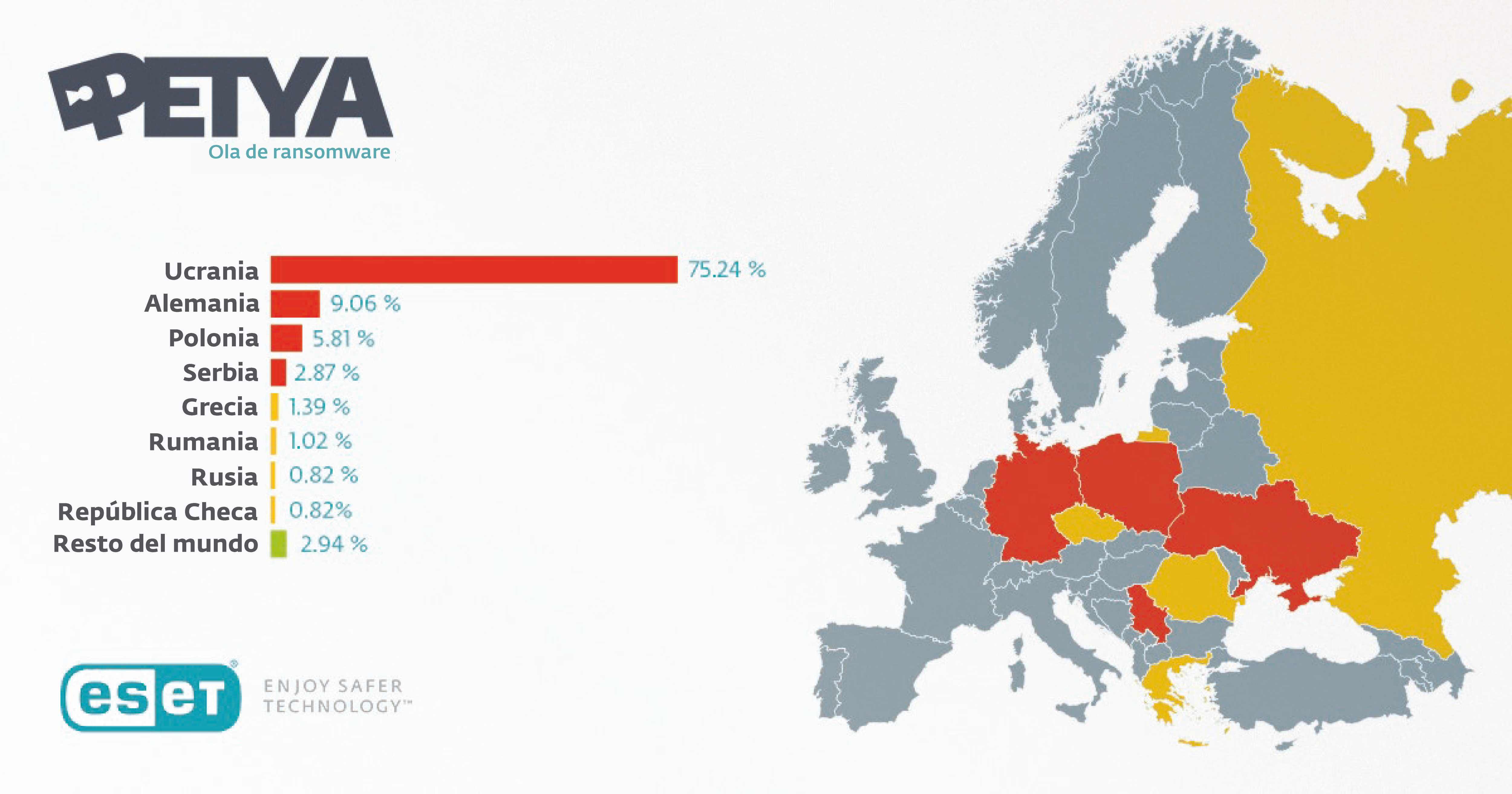

Si bien no está confirmado que se trate de Petya, las detecciones actuales de esta amenaza confirman que está teniendo una intensa actividad en Ucrania:

El periodista Christian Borys tuiteó que el ciberataque "habría" golpeado a bancos, compañías eléctricas y postales, entre otras. Inclusive, al parecer el gobierno de Ucrania estaría bajo ataque.

Además, Borys ha tuiteado una imagen publicada en Facebook por un delegado del primer ministro, de una máquina cifrada. A esto se suma que el Banco Nacional de Ucrania ha subido un mensaje a su sitio web en el que se advierte a los otros bancos sobre el ataque de ransomware.

Forbes afirma que mientras que parecen haber similitudes con WannaCryptor, con muchos otros describiendo el escenario muy similar a dicho ransomware, es muy probable que se trate de una variante de Petya:

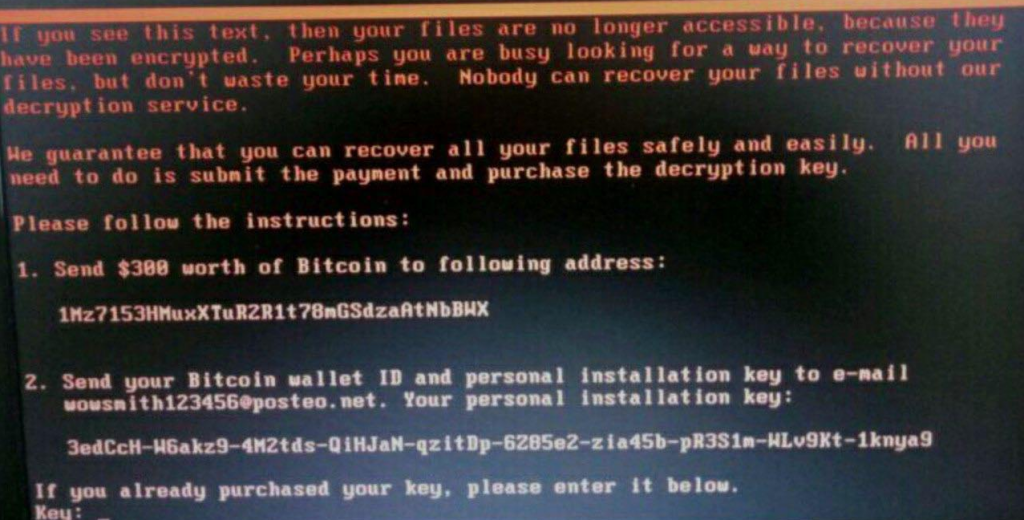

Una imagen, similar a la vista por las víctimas de WannaCryptor, ha sido publicada en redes sociales y mostraría el mensaje de rescate, tal como la publicada por Group-IB:

"Si ves este texto, entonces tus archivos ya no son más accesibles, porque han sido cifrados...Te garantizamos que podrás recuperar todos tus archivos de manera fácil y segura. Todo lo que debes hacer es realizar el pago [$300 bitcoins] y comprar la llave de descifrado".

Reuters por su parte afirma que Ukrenergo, la distribuidora estatal de energía de Ucrania, ha sufrido un incidente de seguridad. De todos modos, un vocero de la compañía dijo que el mismo "no tuvo efecto en el suministro energético", aunque quizás es muy pronto para afirmar eso.

Al parecer este ataque de ransomware no es específico para Ucrania. The Independent afirma que en España y la India también habrían sido afectados, así como también una empresa de envíos danesa y una compañía publicitaria inglesa (WPP).

En el sitio web de esta última, se lee el siguiente mensaje:

"El sitio web de WPP no se encuentra disponible por un mantenimiento importante. El servicio normal se restaurará pronto. Nos disculpamos por cualquier inconveniente que esto podría causar. Mientras tanto, si desean contactarse con WPP, por favor envíe un correo electrónico al Editor del sitio a la siguiente dirección..."

WPP ha confirmado a través de Twitter que ha sido víctima de un ataque: "Los sistemas TI de varias compañías de WPP han sido afectados por un ciberataque. Estamos tomando las medidas necesarias y brindaremos información cuanto antes".

También existen reportes de pagos realizados a partir de estos ataques, tal como puede verse en la dirección de la cuenta de Bitcoin presentada aquí.