La campaña masiva que propagó al ransomware WannaCryptor (también conocido como WannaCry) no fue el único caso de infección a gran escala usando los exploits EternalBlue y DoublePulsar, que habían sido filtrados por Shadow Brokers.

Hoy comenzó a circular la noticia de que el ransomware Adylkuzz se está aprovechando de la misma vulnerabilidad en Windows que WannaCryptor para infectar equipos, y luego usa sus recursos para generar divisa digital Monero. Los sistemas víctima, entonces, pasan a formar parte de una botnet que mina criptomonedas incluso sin que sus dueños lo sepan, de manera desapercibida.

El caos que siguió a la propagación global de WannaCryptor parece haber motivado a otros cibercriminales a aumentar sus esfuerzos

Y si bien esta es una nueva campaña, al parecer los cibercriminales han estado usando el mecanismo del exploit filtrado desde fines de abril.

Lo que sucede, entonces, es que los exploits EternalBlue y DoublePulsar se pueden usar o bien para propagar al ransomware criptográfico WannaCryptor, o bien para propagar a Adylkuzz, una amenaza que utiliza los equipos para crear moneda virtual.

Claro que estos dos son los usos conocidos hasta ahora, pero nada quita que sigan apareciendo nuevas amenazas que se aprovechen de los mismos exploits con distintos fines.

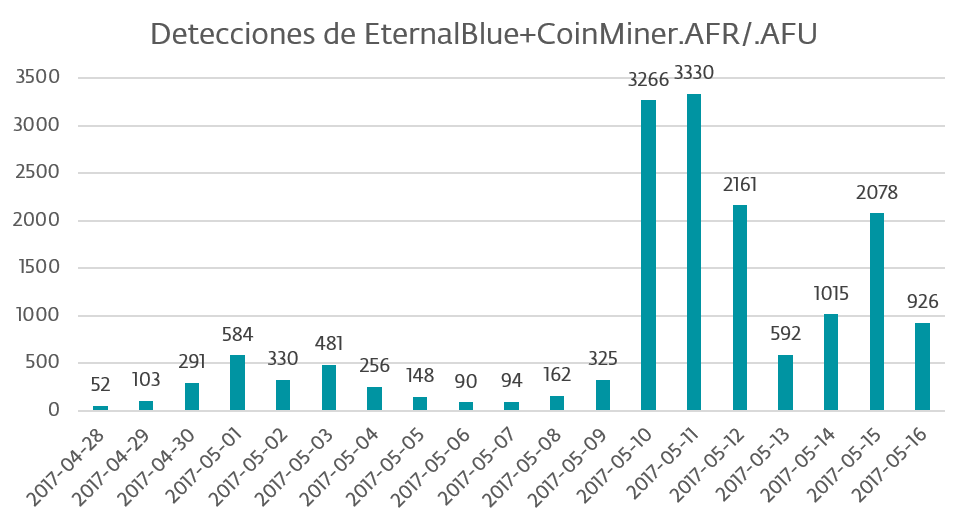

La nueva amenaza que fue noticia hoy es detectada por ESET como Win32/CoinMiner.AFR y Win32/CoinMiner.AFU; empezó a estar activa unos pocos días después de que el grupo Shadow Brokers filtrara las herramientas de la NSA. ESET tenía detecciones a nivel de red para las vulnerabilidades, y se habían incluido en las soluciones el día 25 de abril, tres días antes de los primeros intentos de ataque de estos miners.

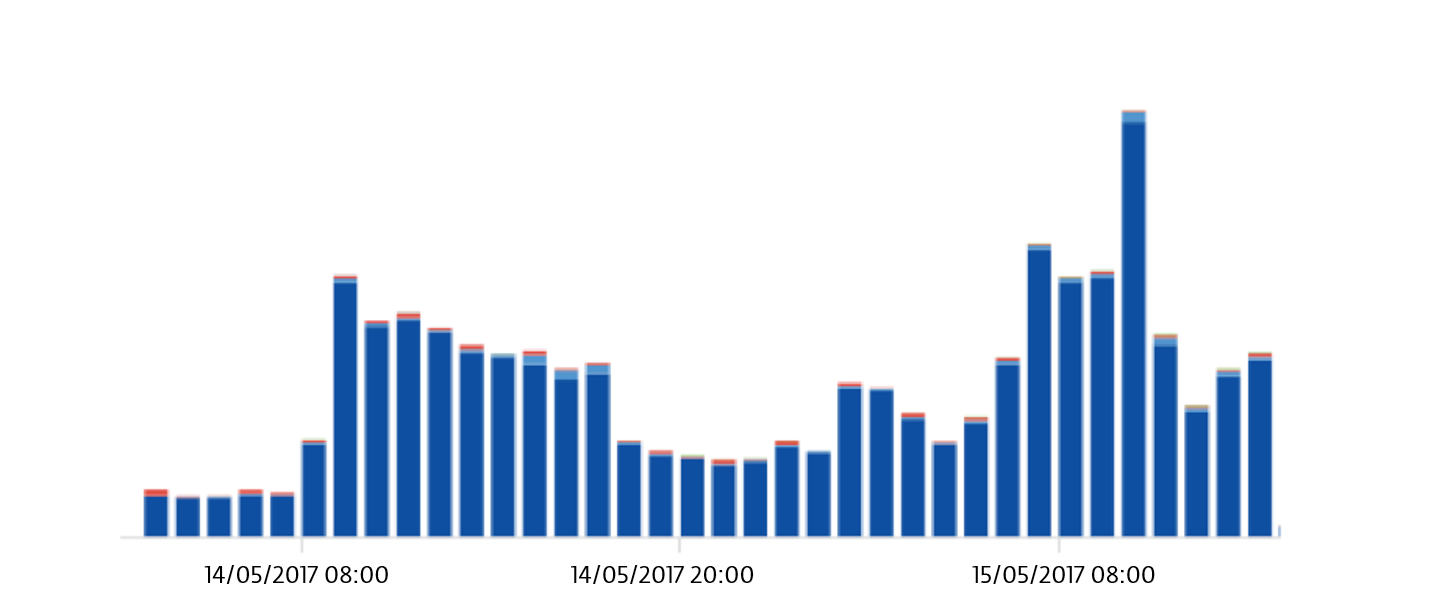

El mayor aumento en su actividad se registró unas horas antes de la propagación del ransomware WannaCryptor a nivel mundial, el 10 de mayo. Ese día, las detecciones por día de malware dedicado a minar criptomonedas crecieron de cientos a miles. Hemos visto intentos de ataque en 118 países, entre los que destacan Rusia, Taiwán y Ucrania.

El siguiente gráfico muestra su actividad:

Sin embargo, el software de minado consumía recursos de manera tan intensa que en algunos casos dejaba a los equipos infectados sin respuesta e inservibles.

Los ataques de estos miners también bloqueaban el puerto 445 usado por el exploit EternalBlue para acceder a la máquina, básicamente cerrando la puerta a cualquier otro ataque que pensara usar el mismo vector, incluyendo a WannaCryptor. Si los miners no hubiesen tomado esta precaución, los números de infección de WannaCryptor podrían haber sido incluso más altos de lo que se reportó.

¿Qué tan grave fue el ataque de WannaCryptor?

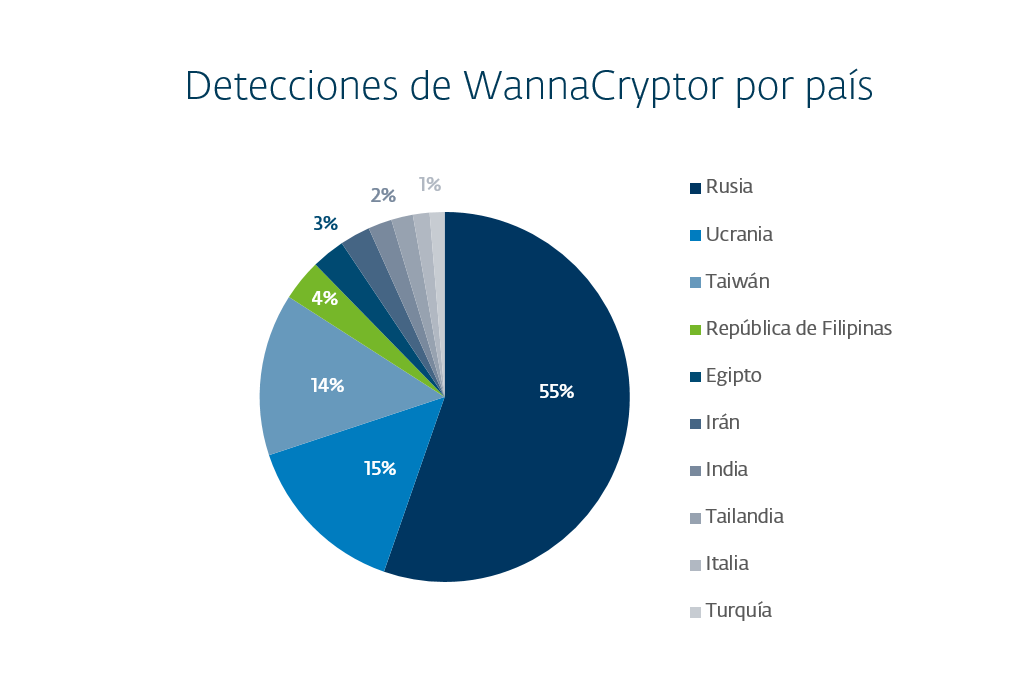

Según sistemas de ESET, solo desde el viernes, cerca de 14.000 usuarios de los que habilitaron ESET LiveGrid® reportaron 66.000 intentos de ataque de WannaCryptor en sus equipos.

Estos ataques apuntaban mayormente a Rusia, con cerca de 30.000 casos, seguida por Ucrania y Taiwán, que estuvieron cerca de los 8.000.

El caos que siguió a la propagación global de WannaCryptor parece haber motivado a otros cibercriminales a aumentar sus esfuerzos. Hemos visto un crecimiento significativo en el número de correos maliciosos enviados por los notorios operadores de Nemucod, que propagan otro ransomware: Filecoder.FV.

Además aparecieron versiones de imitación de WannaCryptor, que tratan de subirse a la ola usando la misma interfaz y un diseño similar. Sin embargo, no tienen funcionalidades de cifrado ni son plenamente funcionales.

¿Qué deberías hacer para estar protegido?

- El exploit EternalBlue se aprovecha de una vulnerabilidad en Windows que ya había sido parcheada por Microsoft en marzo, por lo que lo primero que deberías hacer es actualizar tu sistema instalando el parche MS17-010.

- Usa una solución de seguridad confiable que tenga múltiples capas de protección para protegerte de distintos tipos de amenazas, como el malware o la explotación de vulnerabilidades.

- Haz backup de tu información y almacena esas copias de respaldo en un disco externo o cualquier otro lugar que esté aislado y no sea alcanzado por un eventual incidente.

- En caso de infección de ransomware, no recomendamos pagar el rescate exigido, sea WannaCryptor o cualquier otro malware. Si bien los cibercriminales pueden "cumplir su palabra" y restituir los archivos o el acceso, ten en cuenta que estás tratando justamente con delincuentes, y que no hay nada que los obligue a enviar la llave de descifrado. Además, podrían volver a atacarte sabiendo que estás dispuesto a pagar, y no tienen forma de identificar qué víctima hizo cada pago.

Para más información, no te pierdas estos 11 consejos para protegerte del ransomware y este video que lo explica de manera simple: