En las últimas horas muchos medios se han hecho eco de una oleada de infecciones con ransomware de varias compañías y organizaciones de diferentes partes del mundo. Todos los indicios indican que se trata del ransomware WannaCryptor (el cual es detectado por los productos de ESET como Win32/Filecoder.WannaCryptor.D), que se vale de cifrado AES y RSA para tomar "de rehén" información contenida en el sistema infectado.

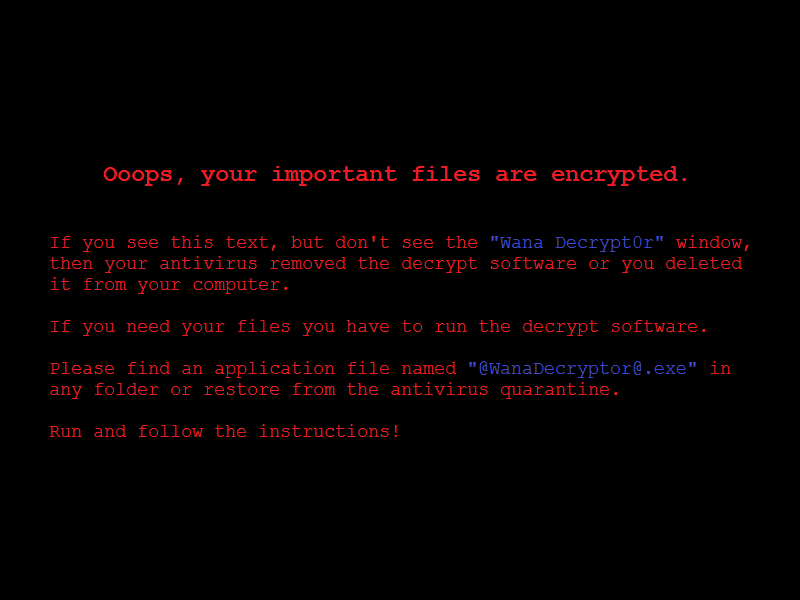

Créditos imagen: ESET

Si no sabes cómo funciona un ransomware, te compartimos un video que les mostrará de manera simple su funcionamiento:

De acuerdo al Centro Criptológico Nacional de España, esta amenaza se vale de la vulnerabilidad EternalBlue/DoblePulsar incluida en el boletín de seguridad MS17-010 de Microsoft, para poder infectar a otros equipos Windows que estén conectados a una misma red. Según el CCN-CERT, la explotación de esa vulnerabilidad permite la ejecución remota de comandos a través de Samba.

El boletín de seguridad MS17-010 se encuentra disponible para las siguientes plataformas:

Microsoft Windows Vista SP2

Windows Server 2008 SP2 y R2 SP1

Windows 7

Windows 8.1

Windows RT 8.1

Windows Server 2012 y R2

Windows 10

Windows Server 2016

Por otra parte, otras fuentes afirman con que esta versión del ransomware está conectada con algunas herramientas de la NSA que han sido robadas por el grupo Shadow Brokers. Pero todo está en el terreno de la especulación y es muy pronto para poder hacer afirmaciones tan tajantes, así como también saber si el malware está valiéndose de la vulnerabilidad antes mencionada.

Lo cierto es que, dado que este código malicioso ha infectado a importantes organizaciones en muy poco tiempo, el caso ha tomado una relevancia mayor a la que suelen tener este tipo de amenazas.

Pantalla de instrucciones de descifrado de WannaCryptor. Créditos imagen: ESET

Lo importante ante esta situación es seguir las recomendaciones de seguridad que desde WeLiveSecurity damos siempre para este tipo de casos:

- Actualizar los sistemas operativos y aplicaciones a la última versión disponible. En caso de contar con una red, asegurarse de que todos los equipos cuenten con los parches de seguridad aplicados.

- No ejecutar archivos de dudosa procedencia que podrían llegar como adjuntos en correos electrónicos. Esta recomendación también aplica en caso de recibir un correo sospechoso por parte de un contacto conocido.

- Mantener actualizadas las soluciones de seguridad para poder optimizar la detección de estas amenazas

- Realizar backups periódicos de la información relevante.

- En caso de que se trate de una empresa, también es recomendable dar aviso a los empleados de que estén alertas frente a esta amenaza y que no ejecuten archivos de procedencia sospechosa.

En definitiva, se trata de mantenerse en alerta y aplicar buenas prácticas de seguridad sin caer en la desesperación, y tal como siempre recomendamos: en caso de ser víctima, no acceder al pago solicitado por los atacantes ya que no solo no está garantizado que vayan a devolver el acceso a los archivos, sino que esta práctica alienta a que se continúen realizando este tipo de ataques.

Más artículos sobre WannaCryptor:

- Además de WannaCryptor, hay miners y otros ransomware que también usan EternalBlue

- Check-EternalBlue: Verifica si tu PC está parcheada contra el exploit de WannaCry

- WannaCryptor lo hizo: llegó el día en que todos hablaron de seguridad