El servidor desde el que los usuarios de Mac descargan HandBrake, el popular transcoder multiplataforma de código abierto, fue comprometido por atacantes que reemplazaron el archivo por una versión infectada con malware.

Se trata de un troyano de acceso remoto o RAT llamado Proton, el cual fue insertado en el instalador de la aplicación, que comúnmente se usa para convertir archivos multimedia.

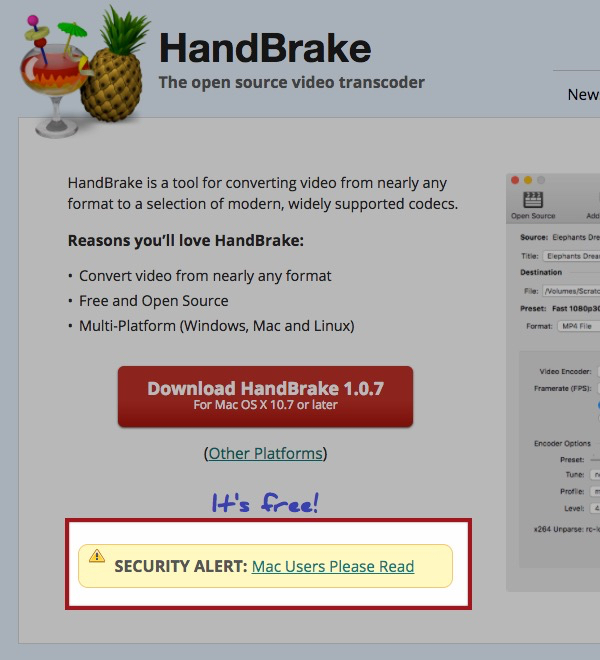

Lo primero con lo que se encontrará la mayoría será el aviso publicado en el sitio de la aplicación, https://handbrake.fr, donde se incluye un enlace a una alerta de seguridad.

Cualquiera que haya descargado HandBrake en Mac entre [02/May/2017 14:30 UTC] y [06/May/2017 11:00 UTC] debe verificar la suma SHA1 / 256 del archivo antes de ejecutarlo.

Cualquiera que haya instalado HandBrake para Mac necesita verificar que su sistema no está infectado con un troyano. Tiene 50/50 de probabilidad si ha descargado HandBrake durante este período.

Las soluciones de seguridad actualizadas de ESET detectarán la descarga maliciosa como OSX/Proton.A, un troyano que le permite a los cibercriminales acceder en forma remota a las máquinas infectadas. Así, pueden tomar capturas de pantalla, extraer datos de tarjetas de crédito y contraseñas que son ingresadas mediante el teclado, tomar el control de la cámara web y robar archivos.

Quienes usen productos antivirus de otras compañías deberán contactarlas para saber si detectan esta nueva variante del RAT Proton.

La triste realidad, naturalmente, es que los usuarios de Mac son menos proclives a estar usando una solución de seguridad que sus colegas de Windows, lo que los convierte en un blanco más fácil para los cibercriminales que desarrollan amenazas para esta plataforma. En los últimos años, la adopción de soluciones de seguridad en Mac ha aumentado a medida que las amenazas se han incrementado, pero todavía es poca (al igual que los números de malware en la plataforma) en comparación con los usuarios de Microsoft Windows.

Sí, hay mucho menos malware para macOS que para Windows, pero eso no servirá mucho de consuelo si tienes la mala suerte de infectarte. Personalmente creo que cualquiera que se conecte a Internet desde una Mac sin una solución de seguridad está siendo descuidado.

Alguien que usa HandBrake desde hace tiempo describió en el foro de MacRumors lo cerca que estuvo de que su sistema se viera comprometido en este ataque:

Handbrake es un programa excelente que me ha servido bien durante los años y tengo un gran respeto por los desarrolladores. Los deslices en seguridad le pueden pasar a cualquiera y estoy seguro de que tomarán las medidas necesarias para mejorar esto en el futuro.

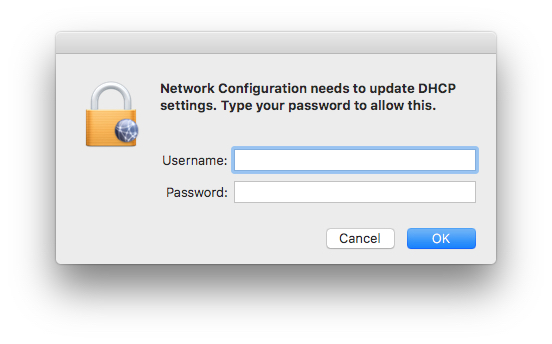

Dicho eso, publico esto porque casi caigo en esto. Descargué Handbrake la semana pasada y me sorprendió ver un cuadro de diálogo al ejecutarlo, que me pedía que ingrese mi contraseña para "instalar códecs adicionales". Como uso Handbrake desde hace mucho tiempo, estaba seguro de que esto *no* era normal, así que lo rechacé. Poco después apareció otra ventana, independiente de Handbrake, que aparentaba ser de la "Configuración de Red" del sistema y decía que necesitaba mi contraseña para "actualizar los ajustes del protocolo de configuración dinámica de host" (DHCP). Como esto también me resultaba poco familiar, lo rechacé de nuevo pero inmediatamente reapareció al hacer clic en cancela, y tuve que reiniciar la computadora para hacer que desaparezca. Así que si ves cuadros de diálogo sospechosos, NO ingreses tu contraseña.

HandBrake recomienda verificar el archivo al descargar nuevas versiones de la app desde su sitio, pero es difícil imaginar a la totalidad de los usuarios tomándose la molestia de hacerlo. La mayoría está, sin dudas, demasiado apurado grabando DVDs y convirtiendo archivos de video como para realizar tediosas revisiones de seguridad.

Verificar hashes puede ser una tarea pesada, pero seguramente podría haber salvado a muchos de quienes descargaron esta versión infectada. Al fin y al cabo, se trata de verificar que la descarga no se haya dañado en el camino.

Los archivos de nombre HandBrake.dmg con los siguientes hashes están infectados:

SHA1: 0935a43ca90c6c419a49e4f8f1d75e68cd70b274

SHA256: 013623e5e50449bbdf6943549d8224a122aa6c42bd3300a1bd2b743b01ae6793