Un malware bancario con capacidades de bloqueo de pantalla estuvo apuntando a usuarios de Android, haciéndose pasar por una aplicación con función de linterna disponible en Google Play. A diferencia de otros troyanos bancarios, que tienen un conjunto de aplicaciones bancarias como objetivo, este es capaz de ajustar su funcionalidad en forma dinámica.

Además de otorgar la funcionalidad prometida de linterna, la amenaza, controlada en forma remota, viene con una variedad de funciones adicionales que buscan robar credenciales bancarias de las víctimas. En base a los comandos de su servidor de C&C, el troyano puede mostrar pantallas falsas que imitan aplicaciones legítimas, bloquear los dispositivos infectados para ocultar la actividad fraudulenta, interceptar mensajes SMS y mostrar notificaciones falsas para evadir la doble autenticación.

El malware puede afectar a todas las versiones de Android. Debido a su naturaleza dinámica, puede que no haya un límite de apps objetivo; la amenaza obtiene código HTML basado en las aplicaciones instaladas en el dispositivo de la víctima y lo usa para cubrirlas con pantallas falsas luego de que son ejecutadas.

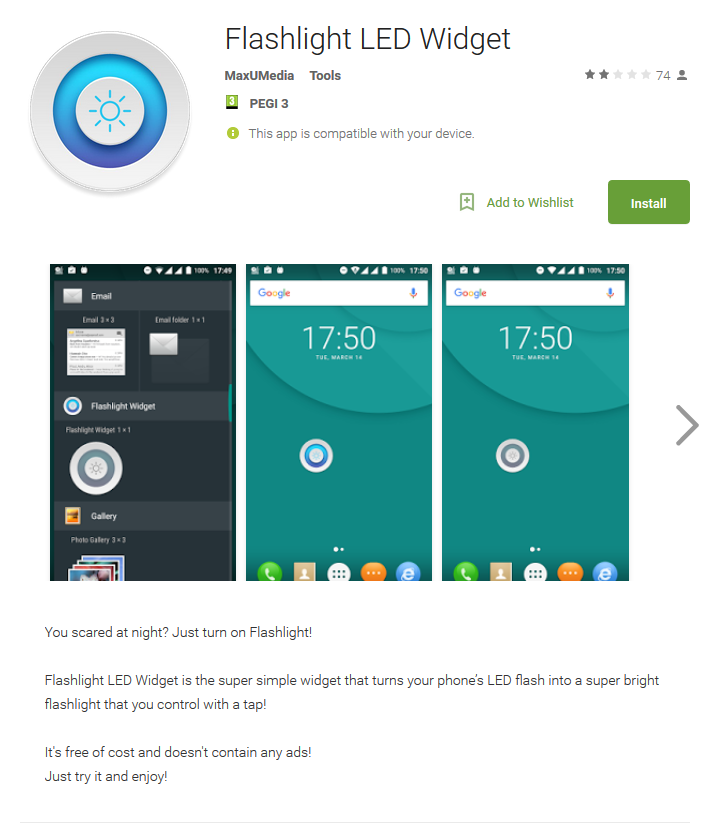

El troyano, detectado por ESET como Trojan.Android/Charger.B, se subió a Google Play el 30 de marzo y fue instalado por hasta 5.000 usuarios desprevenidos antes de ser removida de la tienda, tras el aviso de ESET el 10 de abril.

Imagen 1: El troyano en Google Play

¿Cómo opera?

Apenas se instala y ejecuta, la app solicita permisos de administrador de dispositivo. Los usuarios con Android 6.0 y versiones posteriores deben, además, permitir manualmente el acceso de uso y la superposición sobre otras aplicaciones. Con los derechos y permisos obtenidos, la aplicación oculta su ícono y aparece en el equipo solo como un widget.

El payload real está cifrado en los recursos del APK instalado desde Google Play, evadiendo la detección de su funcionalidad maliciosa. Esta carga maliciosa se descifra y ejecuta cuando la víctima abre la aplicación.

Primero, el troyano registra el dispositivo infectado en el servidor del atacante. Además de enviar información del equipo y una lista de las aplicaciones que tiene instaladas, el malware busca conocer mejor a sus víctimas, ya que también adjunta una foto suya tomada con la cámara frontal del dispositivo.

Si la información enviada indica que está localizado en Rusia, Ucrania o Bielorrusia, el C&C le ordena al malware que detenga su actividad, seguramente para evitar la persecución de los atacantes en sus propios países.

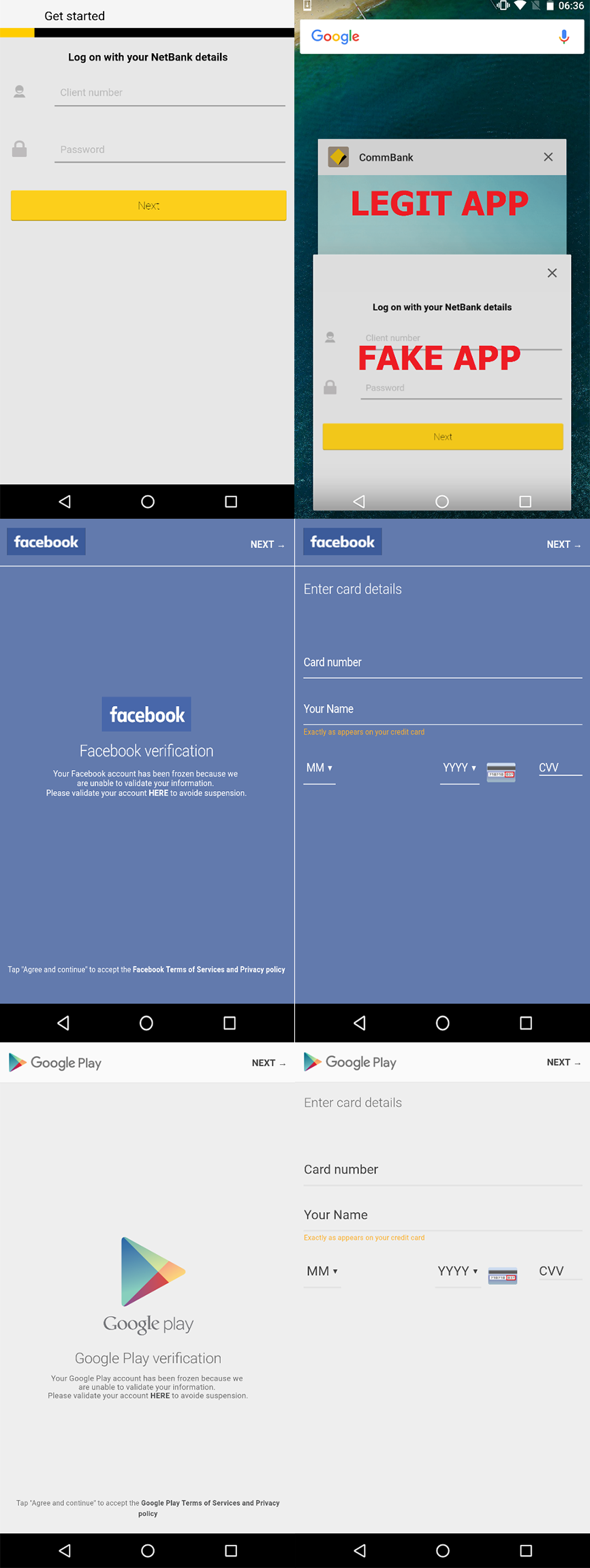

Según las aplicaciones que halle en el equipo infectado, el C&C envía la actividad falsa correspondiente en forma de código HTML malicioso, que se muestra en WebView luego de que la víctima ejecuta una de las apps de la lista de blancos. Una pantalla falsa se superpone a la actividad legítima y solicita los detalles de la tarjeta de crédito del usuario, o sus credenciales de acceso a una determinada aplicación bancaria.

Sin embargo, como mencionamos antes, definir cuáles aplicaciones bancarias están en la lista de objetivos es complicado, ya que el HTML solicitado varía según qué aplicaciones están instaladas en el dispositivo en particular. Durante nuestra investigación, hemos visto pantallas falsas para Commbank, NAB y Westpac Mobile Banking, pero también para Facebook, WhatsApp, Instagram y Google Play.

Las credenciales ingresadas en los formularios falsos se envían sin cifrar al servidor de C&C del atacante.

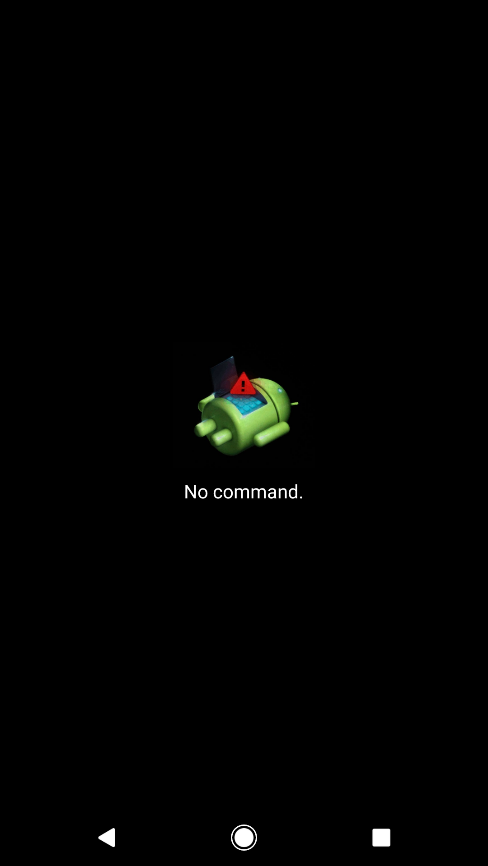

En cuanto al bloqueo del equipo, sospechamos que entra en escena cuando se extrae dinero de las cuentas bancarias comprometidas. Los atacantes pueden bloquear remotamente los dispositivos con una pantalla falsa que se parece a una actualización, para esconder la actividad fraudulenta y asegurarse de que las víctimas no interfieran.

Imagen 2: Pantallas falsas imitan las apps halladas en el dispositivo infectado

Imagen 3: Falsa pantalla de sistema usada para bloquear el equipo infectado

Para comunicarse con el C&C, el troyano hace uso indebido de Firebase Cloud Messages (FCM); es la primera vez que vemos que un malware para Android usa este canal de comunicación.

Según pudimos investigar, la app es una versión modificada de Android/Charger, descubierto inicialmente por investigadores de Check Point en enero de 2017. A diferencia de la primera versión, que extorsionaba a sus víctimas bloqueando sus dispositivos y demandando el pago de un rescate, los atacantes detrás de Charger ahora prueban su suerte con phishing para obtener credenciales bancarias, una evolución rara en el mundo del malware para Android.

Con sus capacidades de mostrar pantallas de login falsas y bloquear equipos, Android/Charger.B también se parece al malware bancario que descubrimos y analizamos en febrero. Lo que hace a este último descubrimiento más peligroso, sin embargo, es el hecho de que su objetivo puede ser actualizado en forma dinámica, en vez de estar insertado en el código del malware, lo cual deja abierta la posibilidad de futuros usos malintencionados.

¿Se infectó tu dispositivo? ¿Cómo limpiarlo?

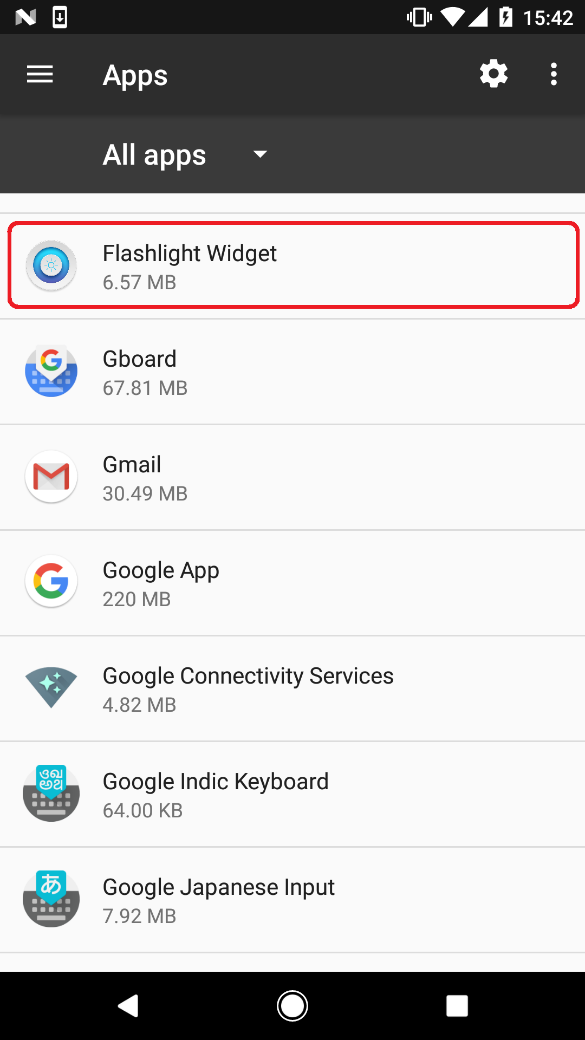

Si recientemente descargaste una aplicación de linterna desde Google Play, verifica que no se trate de este troyano.

La aplicación maliciosa puede encontrarse en Ajustes → Administrador de aplicaciones → Flashlight Widget

Imagen 4: La app maliciosa en el administrador de aplicaciones

Si bien encontrarla es simple, desinstalarla no lo es. El troyano trata de evitarlo impidiendo que las víctimas apaguen el administrador de dispositivos activo, algo necesario para eliminar la aplicación. Al tratar de desactivar los derechos, la pantalla emergente no se va hasta que cambies de opinión y hagas clic en "activar" de vuelta.

En ese caso, puede ser desinstalada reiniciando el equipo en modo seguro, lo que te permitirá seguir estos dos pasos para remover la aplicación:

Cómo protegerte

Para evitar lidiar con las consecuencias del malware móvil, la prevención es siempre la clave.

Siempre que sea posible, opta por las tiendas de aplicaciones oficiales al descargar aplicaciones. Aunque no es infalible, Google Play utiliza mecanismos avanzados de seguridad para evitar el malware, lo que no es necesariamente el caso en las tiendas alternativas.

Si dudas sobre la instalación de una aplicación, comprueba su popularidad por el número de instalaciones, sus calificaciones y, lo que es más importante, el contenido de los comentarios.

Después de ejecutar cualquier cosa que hayas instalado en tu dispositivo móvil, presta atención a qué permisos y derechos solicita. Si una aplicación solicita permisos que no parecen adecuados para su función, como los derechos de administrador de dispositivo para una aplicación de linterna, es posible que desees volver a pensar en su elección.

Por último, pero no menos importante, utiliza una solución de seguridad móvil de buena reputación para proteger tu dispositivo de las amenazas más recientes.

Muestra analizada

| Nombre del paquete | Hash | Detección |

| com.flashscary.widget | CA04233F2D896A59B718E19B13E3510017420A6D | Android/Charger.B |