Si le preguntaras a la mayoría de las personas cuál creen que es la amenaza más prevalente hoy, seguramente dirían "ransomware". Sin embargo, mi colega Josep Albors llegó a la sorprendente conclusión de que las estafas de soporte técnico fueron la amenaza más detectada en España durante enero. Si bien los datos que recogió en su investigación indican que España lleva la delantera en las detecciones de HTML/FakeAlert, en muchos otros países (inclyendo el Reino Unido y Francia) hay cantidades extrañamente altas de detecciones.

A continuación voy a reproducir la investigación de Josep añadiendo algunos comentarios.

No es todo sobre ransomware

El malware y el ransomware en particular están entre las amenazas más notorias del momento, y son capaces de causar mucho daño a sus víctimas, ya sea en forma de pérdidas financieras o de información valiosa. Sin embargo, hay otras amenazas que podrán ser menos dañinas (en todo caso para las organizaciones objetivo, que tienen que pagar rescates mayores que las víctimas individuales al azar) pero que no son en modo alguno inofensivas.

Incluso la gama de molestias que la industria de la seguridad tiende a clasificar como "posiblemente indeseadas" a veces son lo suficientemente intrusivas como para impactar seriamente en la experiencia en línea de un usuario de computadora o dispositivo móvil. Los mensajes, las llamadas telefónicas y las páginas web utilizadas para ejecutar fraudes tales como estafas de soporte no son menos criminales en sus intenciones que el ransomware, aunque en la mayoría de los casos pueden causar menos daño.

Dicho eso, un estafador que logró inducir a una víctima a concederle acceso a su sistema suele estar más que dispuesto a perjudicar ese sistema si la víctima no es lo suficientemente complaciente.

Ayuda con un problema que no sabías que tenías

Las estafas de soporte técnico distan de ser novedad. Empecé a escribir sobre ellas en 2010 o por ahí, tal como hizo Josep. Por aquellos días, el problema estaba más que nada confinado a llamadas telefónicas no solicitadas (o "cold calling") hechas a usuarios de computadoras que más o menos hablaran inglés. A su debido tiempo, estas llamadas pasaron a ser apoyadas por una dudosa infraestructura de sitios web y páginas de Facebook ofreciendo "ayuda" a usuarios de productos específicos. Esto les dio a los estafadores la posibilidad de dirigir a sitios para promocionar sus servicios aparentemente "legítimos"; sin embargo, se publicitaban también a través de motores de búsqueda para que las víctimas potenciales con un problema genuino se encontraran con estos servicios y números de teléfono al buscar ayuda.

Hemos visto muchos casos de tales sitios que ofrecen "soporte" para productos legítimos específicos, aunque el vendedor ya ofrecía soporte real a través de sus propias páginas. También hemos visto casos aislados en los que un proveedor externalizó el soporte a empresas que utilizaron mal su posición de confianza para sacar ventaja utilizando clásicas técnicas de estafa.

De cold-calling a SEO a alertas falsas

En años recientes, la explotación de las llamadas inesperadas y las técnicas básicas de SEO (Search Engine Optimization) fue superada o reemplazada en gran parte por el uso de varios métodos altamente proactivos, incluyendo al malware, para atraer a la víctima a llamar activamente a la "línea de soporte".

Considera, por ejemplo, un programa malicioso que simula ser un instalador de Security Essentials de Microsoft. Hicurdismos generó una falsa pantalla azul de la muerte (Blue Screen of Death) incluyendo un número telefónico de "ayuda"; se trataba en esencia de una estafa de soporte técnico basada en malware, propagada a través de drive-by-download, que tomaba medidas para que su payload pareciera un serio problema de sistema, tales como esconder el cursor del mouse y deshabilitar el Administrador de tareas.

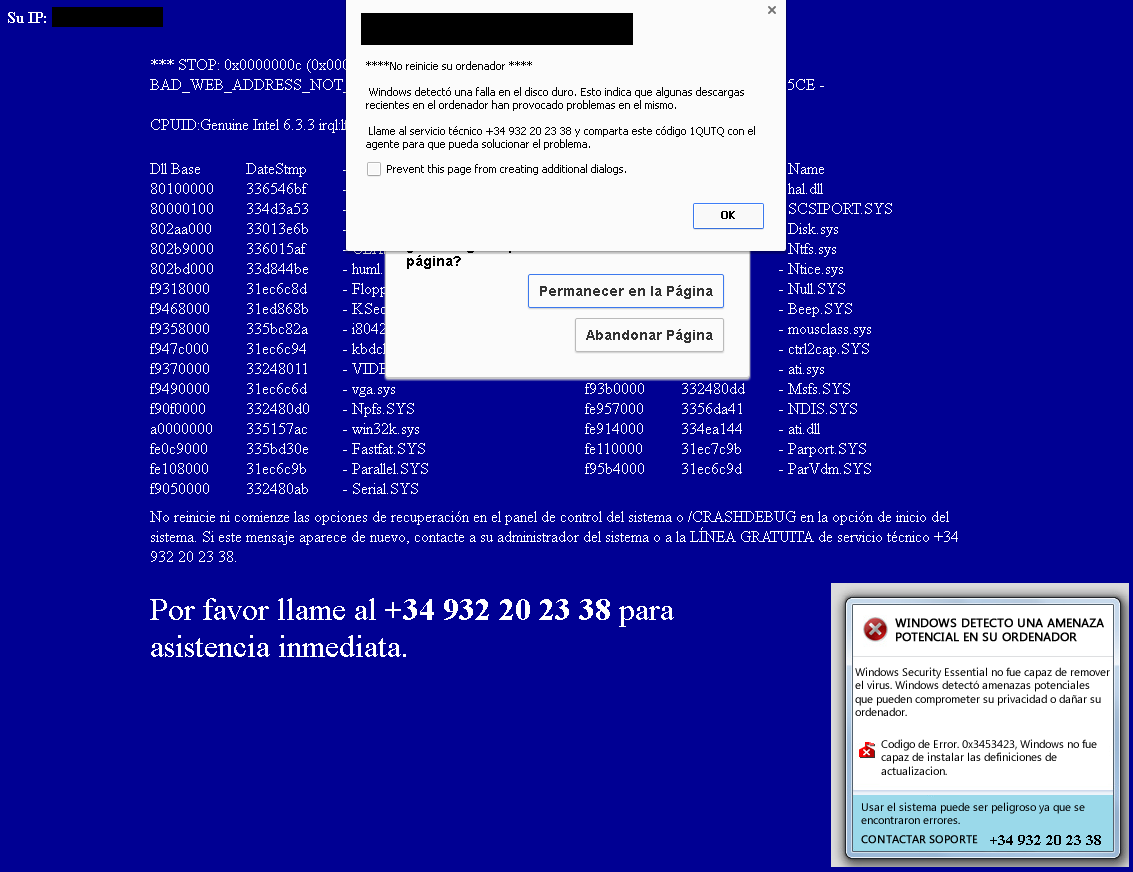

Sin embargo, la mayoría de los ataques toman la forma de falsas alertas de sistema que "advierten" a la víctima de un virus o algún problema igualmente aterrador, y proveen un número telefónico de "soporte". A veces usan un falso fallo de sistema similar al usado por algunas pandillas de ransomware de baja calaña.

Cuando se intimida una víctima al punto de que llama a uno de estos números, se le conecta con un estafador que usa técnicas similares a las antiguas llamadas inesperadas para engañarle y lograr que piense que tiene un problema real, el cual debe resolver cuanto antes. Los trucos que se utilizan contra usuarios de Windows son los mismos de siempre:

- "Probar" que el estafador tiene información específica del sistema de la víctima (por ejemplo, la estrategia del CLSID)

- "Probar" que hay un problema real, como se ha demostrado al tergiversar la salida de las utilidades estándar de Windows.

Telemetría y estadísticas

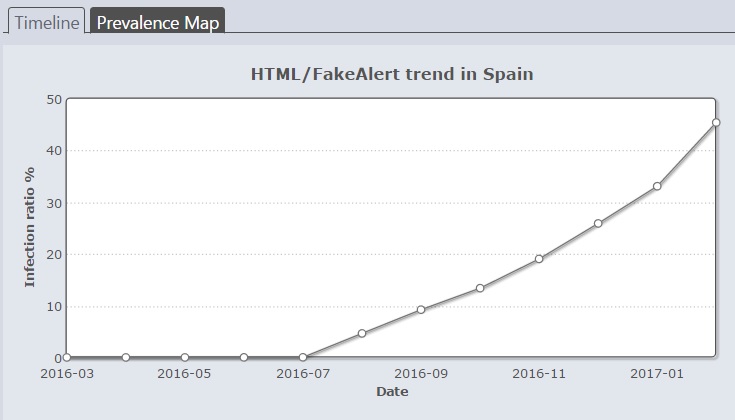

Esta tendencia tiene algo que representa una desventaja para el estafador. Obviamente es más fácil para las compañías de seguridad rastrear URL falsas que muestran mensajes emergentes engañosos que rastrear llamadas telefónicas aleatorias. No observo regularmente nuestra telemtría en este punto de mi carrera, pero Josep notó que durante los últimos meses se ha visto un incremento considerable de usuarios españoles que han recibido una llamada o un mensaje de alerta en su sistema instándoles a llamar a un número de teléfono.

Según su análisis: "Si nos fijamos en la evolución de esta amenaza, observamos cómo hasta julio de 2016 era prácticamente inexistente en España. Sin embargo, a partir de esa fecha, el número de detecciones no ha dejado de crecer y ya supone casi el 50% de amenazas detectadas mensualmente en el país según el sistema de monitorización Virus Radar de ESET".

Este incremento tan elevado coincide con un cambio de estrategia por parte de los delincuentes detrás de esta estafa. Originalmente eran ellos los que llamaban a sus víctimas potenciales, haciéndose pasar por técnicos de Microsoft u otra empresa de confianza. Sin embargo, a esa estrategia se le unió otra que, vistas las cifras, parece estar dando mejor resultado.

Esta nueva estrategia consiste en mostrar mensajes de alerta en el sistema del usuario, ya sea desde el navegador o a pantalla completa, aunque sin bloquearla como hacía el “Virus de la Policía”. De esta forma, son los delincuentes los que esperan las llamadas de sus víctimas, y por ciertas investigaciones que hemos realizado al respecto, parece que las centrales que han preparado para atender a los usuarios funcionan a todo vapor.

La siguiente imagen muestra un ejemplo con mensajes en español:

Si la potencial víctima llama al número mostrado está a mitad de camino para permitir al supuesto técnico instalar una aplicación de control remoto en su sistema. A partir de ahí, lo normal es que le abra alguna aplicación del sistema como el visor de eventos de Windows, para intentar convencerle de que su sistema está en peligro y necesita contratar el servicio de soporte ofrecido para repararlo.

Una amenaza que evoluciona

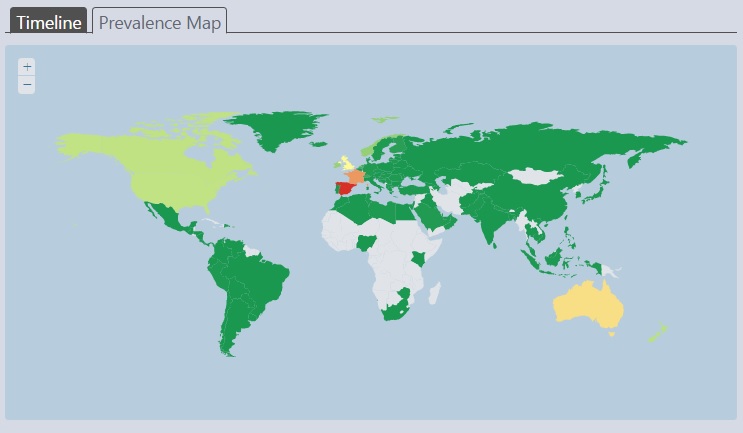

El incremento en el número de detecciones de estos casos entre usuarios españoles indica que los delincuentes tienen al país en la mira. Si bien es probable que luego se extiendan a otros países de habla hispana, basta ver el mapa de prevalencia para notar que solo Francia, Reino Unido, Australia y Nueva Zelanda están cerca de los niveles de detección de España.

Estadísticas de Virus Radar

La siguiente tabla compara estadísticas de varios países durante el último mes, al día 11 de febrero de 2017:

| España | 37.86% |

| Francia | 31.24% |

| Australia | 25.39% |

| Reino Unido | 23.16% |

| Irlanda | 18.66% |

| Canadá | 18.6% |

| Noruega | 18.34% |

| Estados Unidos | 17.02% |

En contraste, otros países donde se habla español tienen niveles mucho más bajos de detección; por ejemplo, México (1,95%) y Argentina (0,1%). Quizá todavía no son tan atractivos como los países europeos... ¿Será porque allí no pueden cobrar 100 euros por caso?

Y ¿por qué ahora?

El análisis de Josep sugiere que la visualización de falsas alarmas o el bloqueo directo de la pantalla del usuario no son los únicos factores que han causado un aumento en el número de usuarios españoles que pueden ser atrapados por los estafadores. Él cree que el uso de PBX y servicios de conmutación con operadores ubicados en países de habla hispana también ha ayudado a la gente a pensar que está llamando a un servicio oficial de soporte técnico. "Hasta no hace tanto y aún hoy en día, la mayoría de operadores que llamaba a nuestro teléfono no dominaba el español y se limitaba a leer una serie de líneas escritas con un marcado acento. Esto provocaba la desconfianza de los usuarios y la mayoría colgaba sin hacer caso a las falsas advertencias", describe.

Esto también era cierto para muchas personas de habla inglesa. Sin embargo, debido a que muchos servicios legítimos de soporte en países de habla inglesa han sido externalizados en la India, tomó un tiempo que la gente en esos países comenzara a sospechar automáticamente de cualquier persona que llamara repentinamente y con un fuerte acento indio.

Igualmente, seamos claros. Identificar a un estafador potencial por su acento siempre ha sido una heurística débil. En el momento en que la estafa se alejaba del cold-calling al malvertising, ya había llegado a otras partes del mundo, incluidos los Estados Unidos.

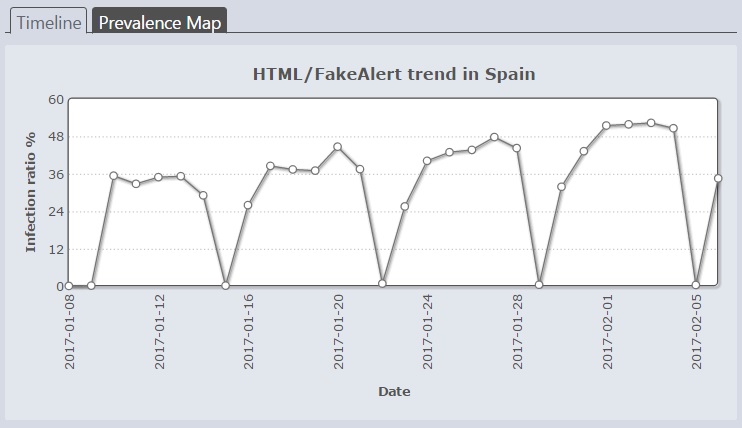

Picos y mesetas

Si bien la cifra de Josep de casi el 50% no se ve todos los días, según las cifras anteriores, el análisis del número de detecciones de esta amenaza en España durante un período de semanas muestra una clara tendencia al alza, con picos durante la semana y una disminución significativa los fines de semana.

Este patrón puede invitar a varias especulaciones (no necesariamente excluyentes). La actividad de los estafadores, como las campañas de malware, muestra una variación de intensidad durante días y semanas, lo que indica quizá que incluso los delincuentes a veces se toman el fin de semana (como escribí esto un sábado por la noche, tal vez hay algo que yo pueda aprender de eso). Josep señala, a la vez, que estos patrones también sugieren que las personas que trabajan para las empresas españolas acceden a los enlaces durante su horario de oficina. Sería interesante saber si hay una correlación directa con los patrones de uso de BYOD entre empresas en España, pero no lo sé.

Josep observa que:

El problema a corto y medio plazo reside en que los delincuentes no se conformen únicamente con estafar a sus víctimas, sino que también se aprovechen del acceso remoto que otorgan los usuarios. Esto les permitiría instalar en el sistema otras amenazas como ransomware o robar información confidencial.

Conclusión

La industria de la seguridad ha tendido, en general, a no tomarse demasiado en serio las estafas de soporte técnico, dejando de lado a los pocos que siguen su evolución y tratan de elevar la concientización sobre esta amenaza. Pero sí que evoluciona. Si creías que era un asunto en decadencia, piénsalo de nuevo. Sigue introduciendo cambios, y los estafadores no se van a dar por vencidos mientras haya posibilidades de conseguir nuevas víctimas en fuentes no explotadas aún.

Los que hacían llamadas inesperadas tendían a depender de la Ingeniería Social y el SEO, aunque algunos de los trucos que usaron para engañar a sus víctimas fueron bastante inteligentes, como tergiversar ASSOC, el Visor de eventos, Netstat y demás. A pesar de nuestros esfuerzos en explicar su funcionamiento, hay personas que siguen cayendo en estos engaños; más recientemente, los estafadores expandieron sus redes usando programas y sitios maliciosos, lanzando alertas falsas desde páginas genuinas y tomando prestadas técnicas del ransomware como los pantallazos azules. Para adquirir (falsa) credibilidad extra, hay sospechas de que han sido capaces de obtener información de los clientes de fuentes legítimas, tales como proveedores de servicios y fabricantes de TI.

Su arma principal sigue siendo la Ingeniería Social; si llamaste a una línea de ayuda falsa, ya estás a mitad de camino para darle al estafador acceso a tu sistema (y quizá también a tu tarjeta de crédito).

Si tienes software de seguridad instalado (¿por qué no lo tendrías?) y es una solución confiable, lo más probable es que si realmente tienes un problema, el fabricante te brindará un mejor soporte que un alocutario detrás de un supuesto centro de ayuda.

Sigue leyendo: 5 consejos para evitar las estafas de soporte técnico