Usuarios de Android fueron blanco de un nuevo malware bancario con capacidades de bloqueo de pantalla, escondido en una aplicación de pronóstico del tiempo disponible en Google Play. Detectado por ESET como Trojan.Android/Spy.Banker.HU, el malware es una versión troyanizada de la aplicación benigna Good Weather.

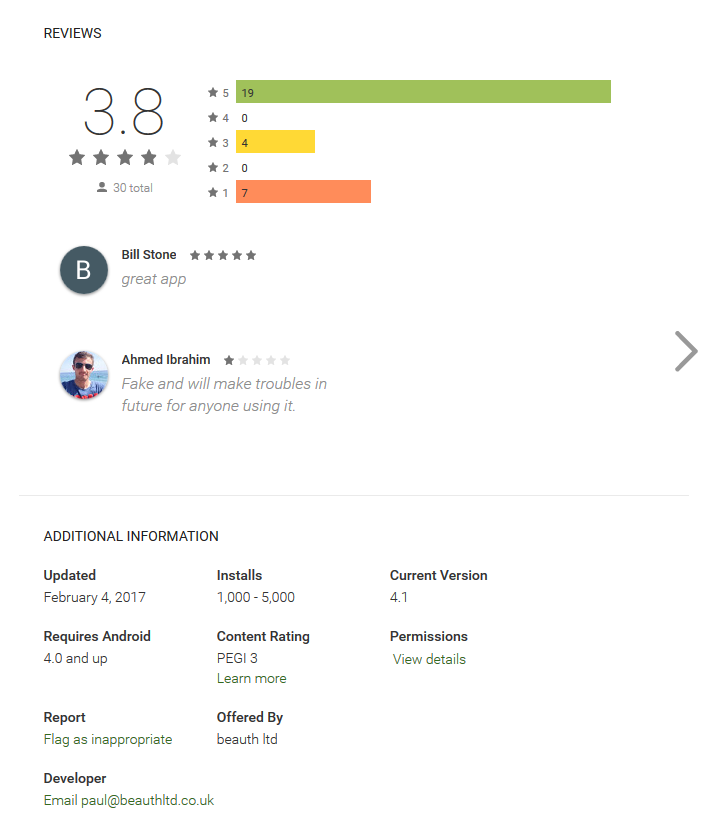

La app falsa logró evadir los mecanismos de seguridad de Google y apareció en la tienda móvil el 4 de febrero. Tras ser reportada por ESET dos días después, fue eliminada, aunque durante su corta vida llegó a los dispositivos de 5000 usuarios.

Además de las funcionalidades de pronóstico climático que adoptó de la versión legítima, el troyano puede bloquear y desbloquear dispositivos infectados remotamente e interceptar mensajes de texto. A su vez, apuntó a usuarios de 22 apps de banca móvil de Turquía, cuyas credenciales se recolectaron usando falsos formularios de login.

¿Cómo opera?

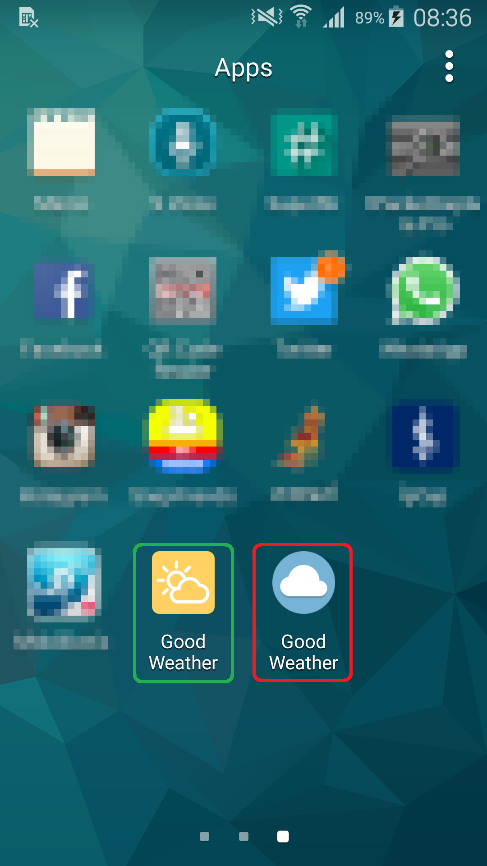

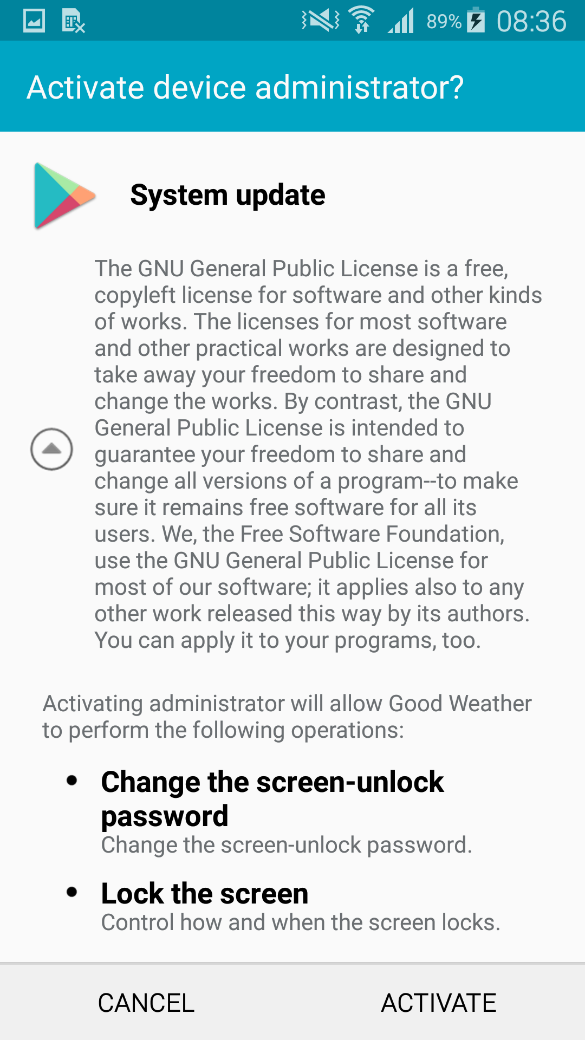

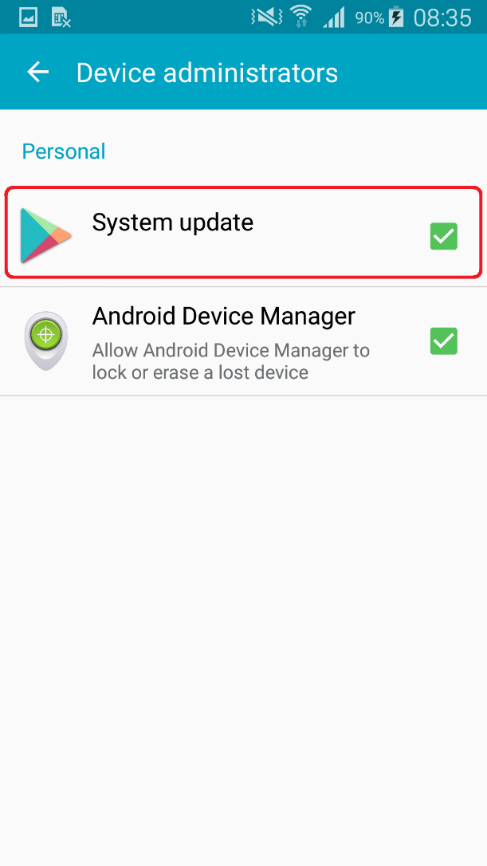

Luego de que el usuario instala esta aplicación sin saber que es maliciosa, desaparece su ícono temático de clima. El dispositivo infectado muestra una falsa pantalla de sistema que solicita los derechos de administrador simulando una ficticia "actualización de sistema". Habilitando estos derechos, la víctima permite al malware cambiar la contraseña de desbloqueo de la pantalla y bloquearla.

Junto al permiso de interceptar mensajes de texto obtenidos durante la instalación, el troyano ahora está listo para comenzar su actividad maliciosa.

Los usuarios que no se habían alarmado hasta este punto estarán encantados con el nuevo widget de clima que pueden añadir a su pantalla principal. Sin embargo, en el fondo, el malware está empezando a trabajar, compartiendo información del dispositivo con su servidor de C&C. Dependiendo del comando que este le devuelva, puede interceptar mensajes de texto recibidos y enviarlos al servidor, bloquear y desbloquear remotamente el dispositivo estableciendo una contraseña de su elección, y recolectar credenciales bancarias.

Para ello, el troyano muestra una falsa pantalla de login una vez que el usuario ejecuta una de las aplicaciones bancarias que figuran en su lista de objetivos, y envía los datos ingresados allí al atacante. Gracias al permiso de interceptar los mensajes de texto de la víctima, el malware también puede evadir la doble autenticación basada en SMS.

En cuanto al bloqueo del dispositivo, sospechamos que esta función entra en escena al extraer fondos de la cuenta bancaria comprometida, para mantener la actividad fraudulenta oculta. Una vez que quedan sin acceso a su dispositivo, lo único que las víctimas pueden hacer es esperar a que el malware reciba el comando de desbloquearlo.

¿Bajaste la app maliciosa? Cómo limpiar tu equipo

Si instalaste recientemente una aplicación diseñada para brindarte el pronóstico climático, deberías verificar que no hayas sido víctima de este troyano bancario.

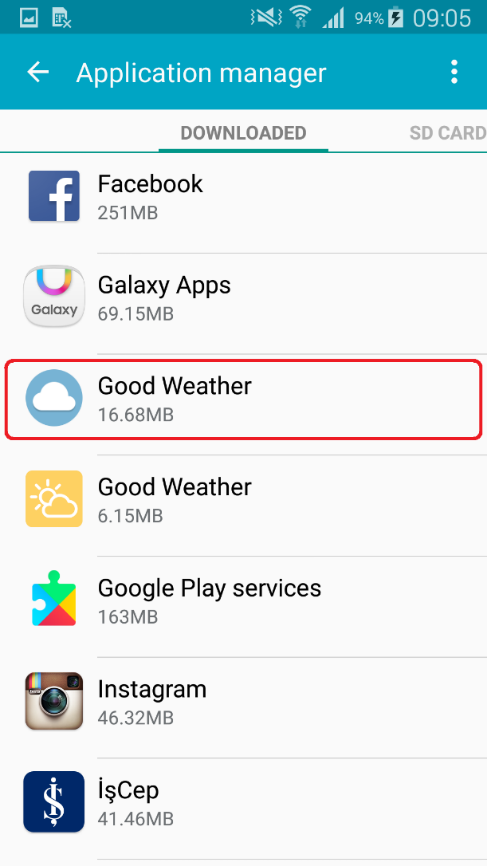

Si crees que es posible que hayas descargado una en especial llamada Good Weather, busca su ícono en tus aplicaciones instaladas. Si ves el amarillo de la imagen 3, estás a salvo. ¿No encuentras ningún ícono y la app solo funciona como widget? Busca en Ajustes → Administrador de Aplicaciones. Si encuentras una con ícono azul, como mostramos en la imagen, has descargado la imitación maliciosa de Good Weather.

Para limpiar tu dispositivo, puedes recurrir a una solución de seguridad de renombre como ESET Mobile Security o remover el malware manualmente. Para desinstalar el troyano, primero es necesario desactivar sus derechos de administrador desde Ajustes → Seguridad → System update. Una vez hecho eso, puedes desinstalar la app maliciosa en Ajustes → Administrador de Aplicaciones → Good Weather.

Imagen 5: Malware disfrazado como "System update" dentro de los administradores de dispositivo activos

Cómo mantenerte seguro

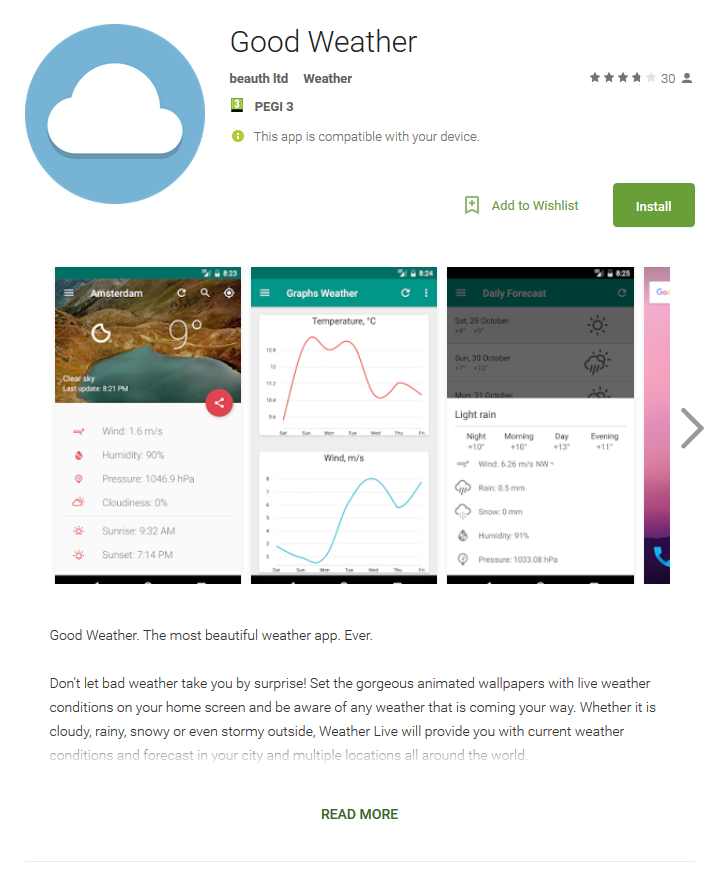

Dado que la versión troyanizada de la app ya fue eliminada de la tienda, es seguro descargar Good Weather tal como la entregó a Google Play el desarrollador AsdTm.

Sin embargo, como versiones falsas de aplicaciones legítimas se siguen infiltrando en la Play Store, es bueno seguir ciertos principios básicos de seguridad para evitar encontrarte con una de ellas.

Aunque no es infalible, Google Play emplea mecanismos de seguridad avanzados para mantener al malware fuera de la tienda. Como este podría no ser el caso con tiendas de aplicaciones alternativas, u otros repositorios desconocidos, elige esta tienda oficial siempre que sea posible.

Al descargar desde Play Store, asegúrate de conocer los permisos antes de instalar o actualizar. En vez de otorgarle los que demanda automáticamente, considera lo que significan para la app y para tu dispositivo. Si algo parece fuera de lugar, lee lo que otros usuarios escribieron en sus críticas y piensa dos veces la descarga.

Luego de ejecutar algo que hayas instalado en tu dispositivo móvil, sigue prestando atención a los permisos y derechos que solicita. Una app que no funciona sin permisos complejos que no están conectados a su funcionalidad principal podría ser una app que no quieres en tu teléfono.

Por último pero no menos importante, incluso si todo lo demás falla, una solución de seguridad móvil confiable te protegerá de amenazas activas.

Si quieres saber más sobre malware para Android, accede a nuestras últimas investigaciones sobre el tema. También te será de utilidad seguir estos 8 consejos para determinar si una aplicación para Android es legítima.

También serás bienvenido en el stand B05 de ESET, en el hall 5 del Mobile World Congress, que tendrá lugar en Barcelona desde el 27 de febrero hasta el 2 de marzo.

Muestra analizada

| Nombre del paquete | Hash | Detección |

|---|---|---|

| goodish.weather | A69C9BAD3DB04D106D92FD82EF4503EA012D0DA9 | Android/Spy.Banker.HU |

Aplicaciones blanco de la amenaza

com.garanti.cepsubesi

com.garanti.cepbank

com.pozitron.iscep

com.softtech.isbankasi

com.teb

com.akbank.android.apps.akbank_direkt

com.akbank.softotp

com.akbank.android.apps.akbank_direkt_tablet

com.ykb.androidtablet

com.ykb.android.mobilonay

com.finansbank.mobile.cepsube

finansbank.enpara

com.tmobtech.halkbank

biz.mobinex.android.apps.cep_sifrematik

com.vakifbank.mobile

com.ingbanktr.ingmobil

com.tmob.denizbank

tr.com.sekerbilisim.mbank

com.ziraat.ziraatmobil

com.intertech.mobilemoneytransfer.activity

com.kuveytturk.mobil

com.magiclick.odeabank