Hoy publicamos un white paper sobre RTM, disponible en inglés. Se trata de un grupo cibercriminal que ha estado apuntando implacablemente a empresas en Rusia y países vecinos, usando pequeñas campañas dirigidas. El grupo, activo al menos desde 2015, usa malware escrito en Delphi para espiar a sus víctimas en diversas formas, como monitorear lo que ingresan en el teclado e insertar tarjetas inteligentes en el sistema.

Tiene la habilidad de cargar archivos del sistema comprometido en su servidor de Comando y Control (C&C), así como un módulo de fingerprinting para encontrar sistemas en los que esté instalado un determinado software contable especializado. En particular, los atacantes buscan rastros de un popular software llamado “1C: Enterprise 8”, que se usa en las empresas para, entre otras cosas, hacer transferencias en masa a través de sistemas de banca remota (Remote Banking Systems o RBS, en inglés).

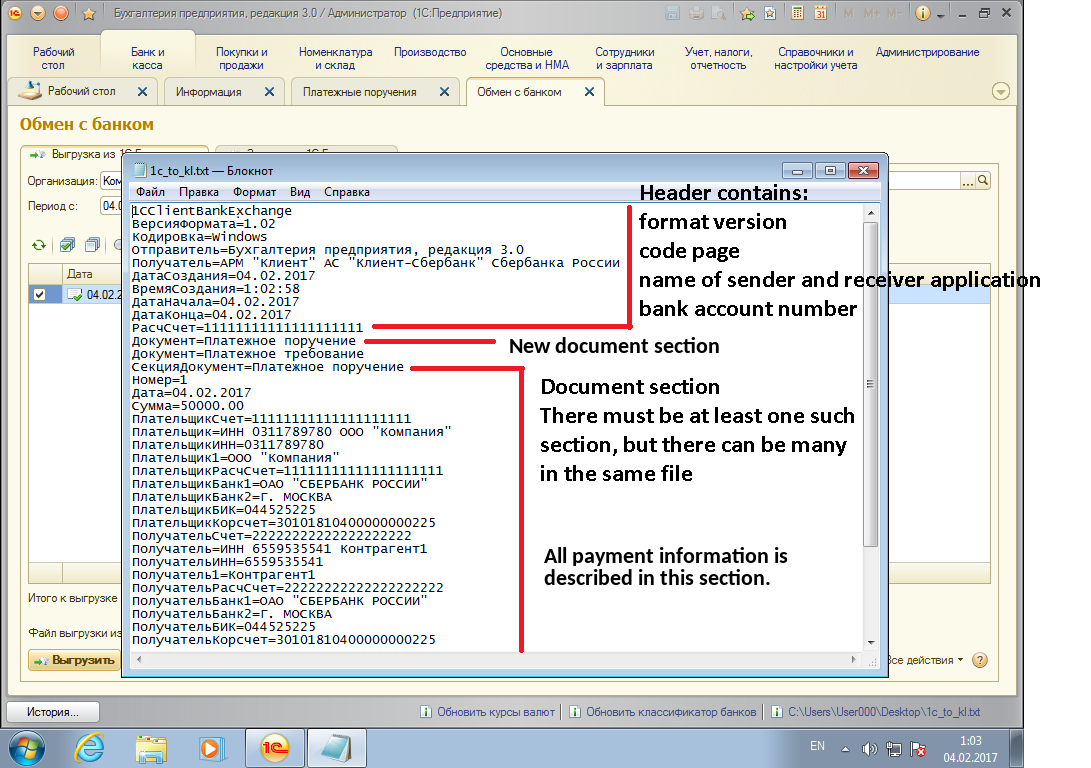

Al inspeccionar las comunicaciones de red del bot de RTM, vimos que solicitaban un archivo específico creado por “1C: Enterprise 8”. Este archivo, llamado “1c_to_kl.txt”, contiene detalles de transferencias en masa y se usa como paso intermedio en los RBS para ejecutar órdenes de pago. Alterando este archivo de texto los criminales pueden obtener ganancias, por ejemplo, modificando los datos de la cuenta del beneficiario.

Ejemplo de archivo 1c_to_kl.txt

Este problema fue lo suficientemente severo como para que se emitiera una alerta de FinCERT, el CERT de Rusia responsable de luchar contra el cibercrimen que apunta a instituciones financieras del país. A fines de 2016, alertó a potenciales víctimas de que criminales iban tras archivos 1c_to_kl.txt. Sabemos que este vector de ataque específico también fue usado por al menos otro grupo: Buhtrap.

Durante un largo tiempo, grupos como Corkow y Buhtrap han estado apuntando específicamente a usuarios de RBS en ámbitos corporativos, usando complejos backdoors y herramientas personalizadas para robar información de sus víctimas. RTM es una nueva manifestación de esta tendencia, en la que criminales especializados montan ataques dirigidos contra clientes de instituciones financieras para maximizar sus ganancias.

Últimamente, hemos visto que otros grupos usan tácticas similares contra empresas en otras partes del mundo. De hecho, a mitad del año pasado, el centro de información y análisis para el aseguramiento de la información MELANI, de Suiza, emitió un newsletter advirtiendo a compañías sobre grupos que estaban usando al malware Dridex para atacar software de procesamiento de pagos offline. Si bien no hemos visto actividad de RTM fuera de Rusia y sus países vecinos, no sería sorprendente ver que apunte a otros países en el mundo.

Para saber más sobre el funcionamiento de RTM y las herramientas que usan, accede a nuestro white paper. Los indicadores de sistemas comprometidos de esta amenaza pueden hallarse en nuestra cuenta de GitHub.