En la era del ransomware, plagada de familias que cifran archivos o bloquean dispositivos con el objetivo de que las víctimas paguen un rescate por ellos, era de esperar que algunas amenazas empiecen a querer diferenciarse del resto. Fue así como nació Spora, detectada por las soluciones de ESET como Win32/Filecoder.Spora.A; entre las varias peculiaridades que tiene, la que más llama la atención es la creación de un servicio de atención al cliente disponible en ruso y en inglés.

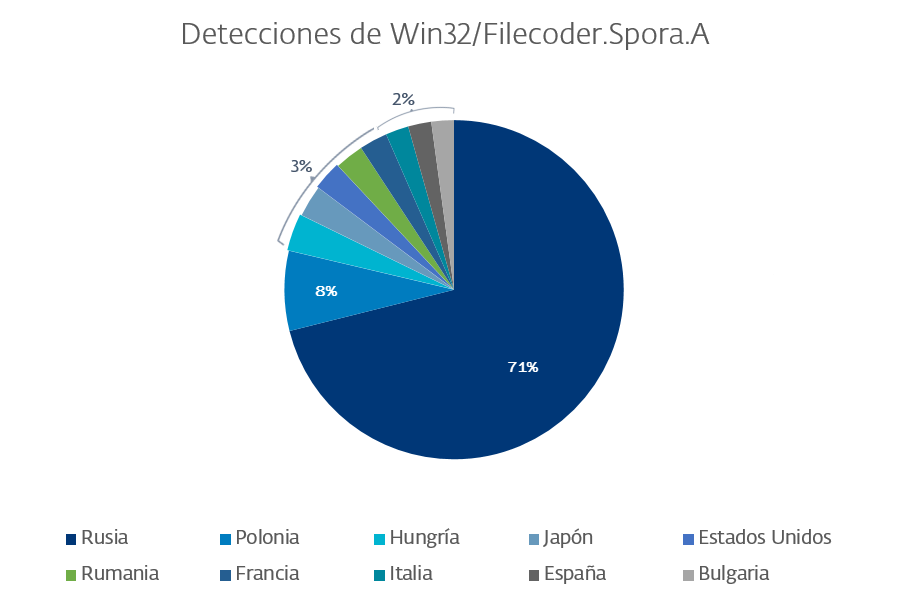

Desde su descubrimiento el mes pasado, las detecciones fueron en aumento especialmente en Rusia, que reúne el 71%. Un detalle: "spora" es "espora" en ruso, y fue en ese idioma que las primeras versiones de la amenaza exigían el pago de un rescate.

Los cibercriminales realmente se han esforzado en este caso y se consideran "profesionales", aunque podemos discernir a la hora de concederles que la creación y operación de malware es una profesión... De cualquier manera, Spora tiene una gran estructura detrás, la capacidad de trabajar offline, un portal de pago de rescates bastante desarrollado y, lo más sorprendente, una ventana de chat en tiempo real para que las víctimas se pongan en contacto con los operadores.

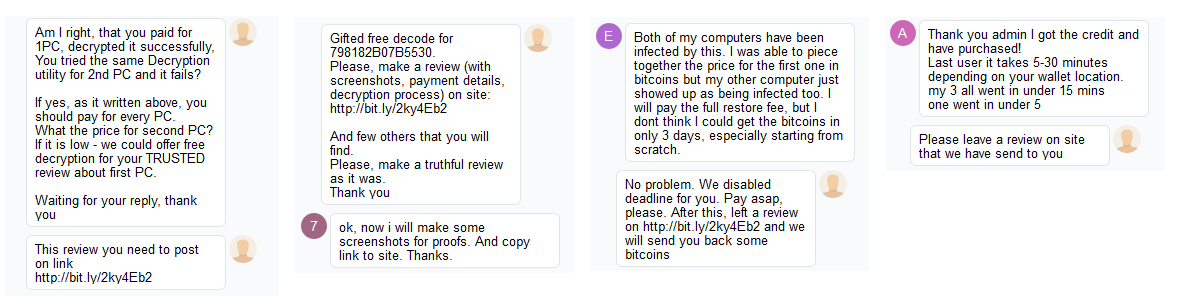

Este servicio de atención al cliente está disponible en ruso y en inglés, y busca fomentar la imagen "confiable" que pretenden dar estos ciberdelincuentes, prometiendo restituir archivos y accesos ni bien se pague el rescate, y ofreciendo extender los plazos a quienes no logren reunir el dinero. Además, piden con insistencia que los usuarios afectados les dejen críticas favorables una vez que ellos cumplan su palabra. Estamos de acuerdo en que por más cumplidores que sean, esta no deja de ser una actividad criminal y extorsiva, ¿verdad?

Estos son algunos ejemplos de las conversaciones que recogió Bleeping Computer:

Es cierto que solemos decir que pagar no asegura la devolución de los archivos y en este caso parecería que hay más garantías, pero aun así, siempre es mejor prevenir que lamentar y tener que remediar una infección.

La forma más común de propagación es a través de spam de correos electrónicos que pretenden ser facturas de 1C, un popular software contable en Rusia y países cercanos. Esta técnica también había sido implementada por el ransomware Locky. Las supuestas facturas llegan en forma de archivos .ZIP que, a su vez, alojan archivos HTA (HTML Application) con doble extensión oculta (PDF.HTA o DOC.HTA), con el objetivo de pasar desapercibidos. Así, en los equipos Windows donde se oculte la extensión del archivo, el usuario solo vería la primera extensión ficticia.

Una vez que infecta el equipo, Spora despliega una complicada rutina que involucra la creación de un archivo .KEY y de una llave para cifrar los archivos de la víctima. "Spora está escrito en C y está empacado usando el packer ejecutable UPX. A diferencia de la mayoría de familias de ransomware, no renombra los archivos que cifra, por lo que no hay extensiones específicas asociadas. Al infectar un sistema, muestra una nota con el pedido de rescate basada en HTML y un archivo .KEY. El nombre base de ambos archivos es idéntico al ID que el ransomware le asigna a cada usuario", explican desde Emsisoft. Es con este ID que las víctimas deben "hacer login" en un elegante sitio especialmente creado por los ciberdelincuentes para gestionar los pagos de rescate.

En síntesis, Spora se diferencia de otras familias de ransomware por las siguientes características:

- Trabaja offline, por lo que no genera ningún tráfico de red a los servidores online.

- Los archivos cifrados no cambian de nombre ni se les añade una extensión.

- No tiene una lista demasiado grande de extensiones que desea cifrar, como sí tienen Locky, Cerber o CTB-Locker. Figuran las de ofimática, imágenes y archivos comprimidos.

- Montó un atento servicio de atención al cliente y una desarrollada especie de tienda en línea que ofrece varias opciones de descifrado de archivos (dos sin cargo, uno por 30 dólares, restauración completa por 79). También ofrece "inmunidad" contra futuras infecciones y la remoción del malware.

Con tanta puesta en escena, probablemente Spora siga expandiéndose en los próximos meses, por lo que no sería de extrañar que deje de apuntar a usuarios de habla rusa y llegue a Latinoamérica. Para evitar ser víctima de este y otros ransomware, presta atención a este video: