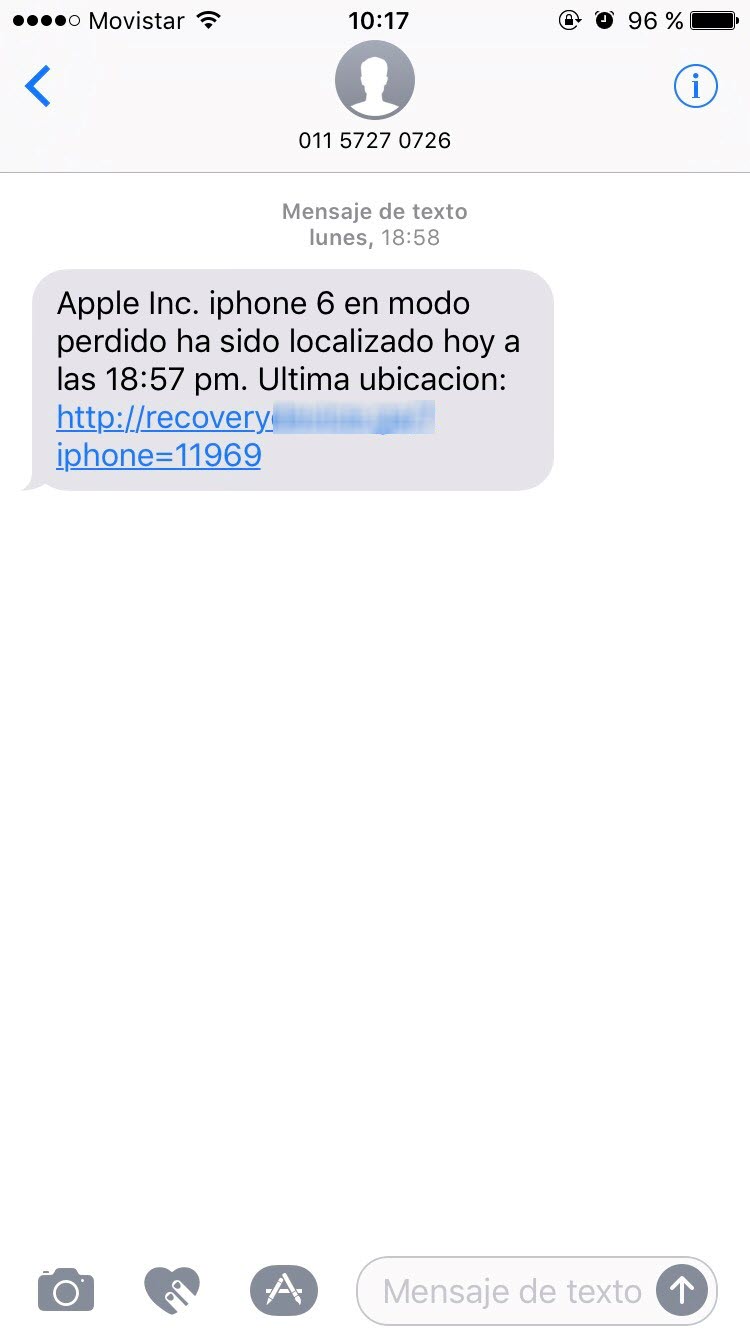

Hace unos días, Apple Inc. se puso en contacto conmigo. Eligieron una forma muy interesante: un SMS en español. Y lo mejor es que evidentemente deben tener líneas locales, porque el número del cual me escribieron tenía la característica local de la ciudad donde vivo, Buenos Aires.

Cuando recibí el mensaje, me sucedieron dos cosas: primero me emocioné, porque a mí efectivamente me habían robado el celular en noviembre de 2016; y después dudé de todo. No solo es que trabajo en seguridad informática, sino que recuerdo que no había puesto mi teléfono en “modo perdido”.

Todo era raro.

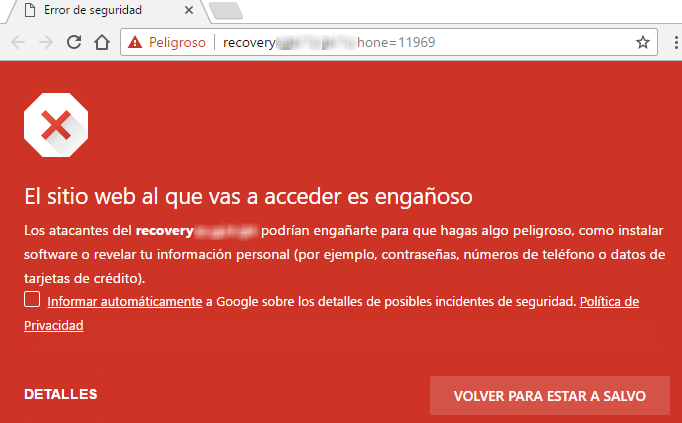

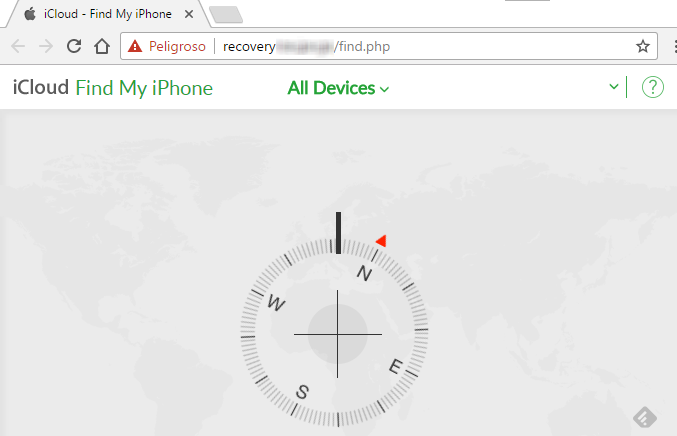

Decidí esperar, no entrar al enlace y hacerlo desde uno de los equipos de nuestro Laboratorio de Investigación de malware, por las dudas. Al hacerlo, Google Chrome directamente me avisó que ese sitio podía ser peligroso.

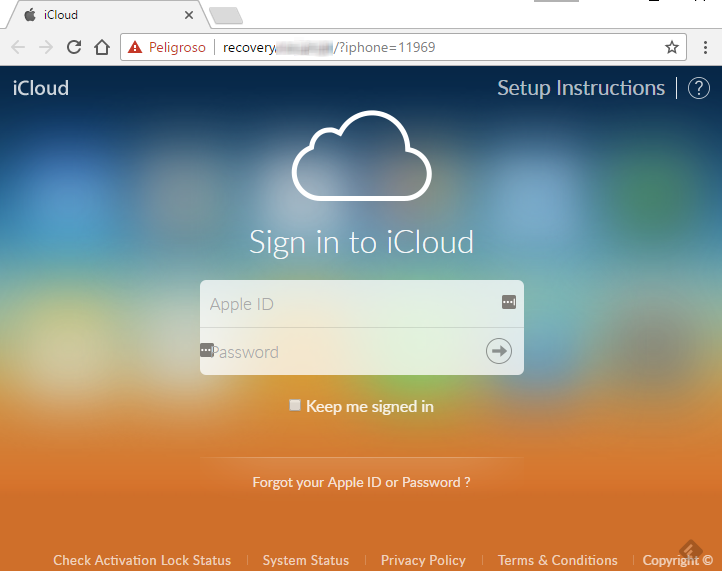

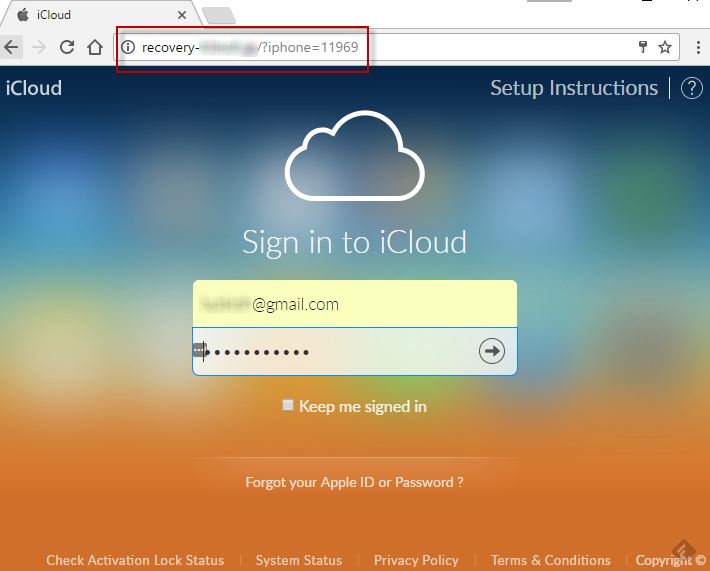

La primera alerta que tuve estuvo confirmada. Seguimos adelante, ahora en conjunto con mi compañero Lucas Paus, Security Researcher del Laboratorio. Entramos al sitio ignorando el aviso de Chrome y llegamos a esto:

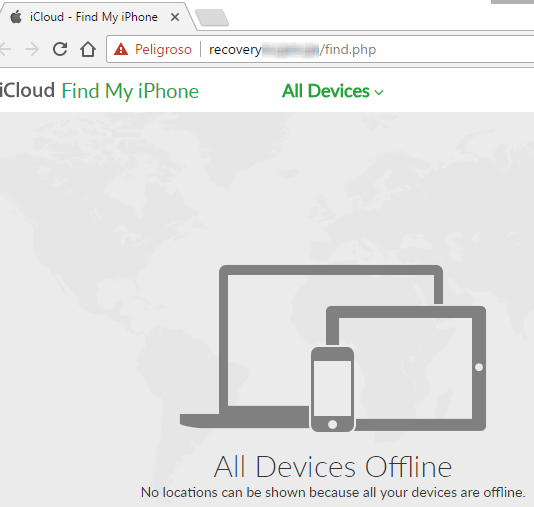

¿Quién lo diría? Un clon perfecto de iCloud. Acto seguido, Lucas ingresó una cuenta y una contraseña cualquiera, para ver si el sitio detectaba el error de autenticación. No lo hizo y directamente se redireccionó a otro dominio que visualmente era igual. Segunda alerta confirmada, ya que la versión legítima hubiese marcado que las credenciales ingresadas eran incorrectas.

Analizando el código de la página pudimos encontrar un error en la programación ligada a la redirección, ya que también dimos con lo que sería la segunda parte del engaño. Luego de cargar las credenciales, el sitio emulaba la búsqueda del dispositivo en cuestión, pero por supuesto, como te imaginarás, no era capaz de localizarlo.

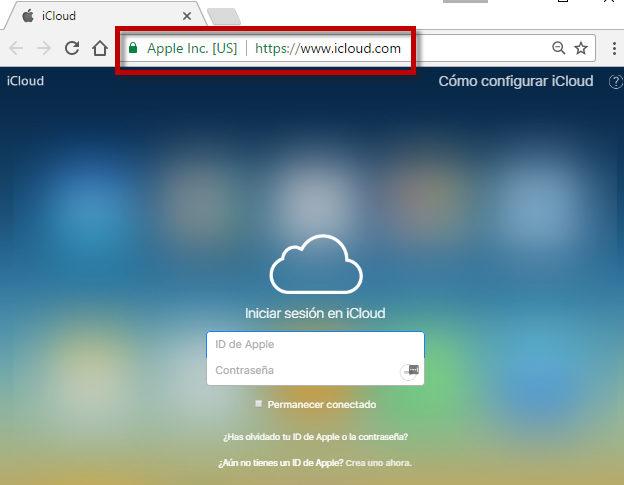

En ese momento empezamos a inspeccionar la página. Vimos que, como generalmente sucede, en la barra inferior había enlaces a páginas de “contacto”, “soporte”, "política de privacidad", etc. Hicimos clic en cada una de ellas y nos redirigieron al sitio oficial de Apple, donde apreciamos que el protocolo que se utilizaba era HTTPS, algo extraño para un sitio con información pública y donde no hay posibilidad de autenticarse, pero nada mal si se está buscando mayor seguridad en las comunicaciones.

Sin embargo, cuando volvimos al clon vimos que solo tenía HTTP, algo realmente extraño dado que era el sitio de login para cuentas de Apple. Tercera alerta confirmada.

Ya no quedaba más por investigar, estábamos ante un caso de phishing. Ahora bien, ¿por qué querían mis credenciales de Apple ID? ¿Por qué estaba específicamente dirigido a mí? Y, más importante aún, ¿cómo consiguieron mi número de teléfono personal?

Para responder esto, tenemos que volver a ese lunes de noviembre en donde un descuidista me vio distraído en el subterráneo y, desde el andén (sí, lees bien, desde afuera del vagón) metió el brazo por la ventana y me arrebató el iPhone de las manos. Yo estaba respondiendo un mensaje de WhatsApp, por lo que mi celular estaba desbloqueado.

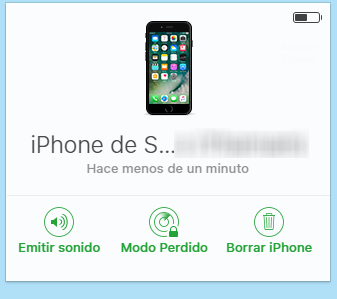

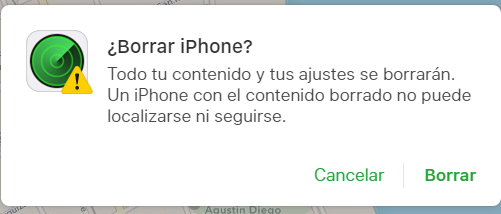

Luego de algunos minutos de parálisis, mis amigos que estaban en el subte conmigo (y que trabajan en seguridad como yo) me hicieron reaccionar: había que conectarse a la app Find my iPhone y bloquearlo rápidamente. Y eso hicimos con la ayuda de un cuarto personaje que, desde su casa, nos ayudó a bloquear el celular y borrar todo el contenido remotamente.

Cuando por fin llegué a mi casa, desde mi iPad vi un mensaje de alerta, en donde “alguien” intentó autenticarse fallidamente a mi teléfono desde un barrio al otro lado de mi ciudad. Por supuesto, cambié todas mis contraseñas, por si acaso, y entré a mi Apple ID para ver los dispositivos que tenía enlazados con ella. Lógicamente, ahí se encontraban el iPad y el iPhone robado. En un primer momento pensé en eliminar el teléfono de mi cuenta, pero luego tomé conciencia de que si lo hacía, el celular iba a quedar “de fábrica”, es decir, que se le iba a poder poner cualquier cuenta de Apple para usarlo.

Entonces, mientras yo lo mantuviera dentro de mi cuenta, el teléfono solo podría usarse con mis credenciales. Para decirlo en palabras simples: si no tienen mi contraseña solo les sirve como pisapapeles. Por esa razón, me convertí en un blanco.

Por otro lado, cómo consiguieron mi número de teléfono es todavía una incógnita. Entre las conjeturas, creemos que pueden haberle preguntado a Siri “¿quién soy?”, acción que se puede hacer con la pantalla bloqueada y ocasiona que el sistema responda con algunos datos del dueño del equipo; pueden haber usado el chip en otro teléfono; pudieron haber visto mi nombre y apellido entre los contactos y luego contrastarlo con alguna base de datos (robada o comprada) de los principales carriers de Argentina. Creemos que esta opción es la más probable.

Estas experiencias nos vuelven a demostrar que este tipo de estructura e inteligencia criminal no solo se orienta a grandes compañías, estructuras críticas, gobiernos y bancos, sino que también pueden apuntar al usuario común, al que le robaron el celular y necesitan su contraseña para poder revenderlo en el mercado negro.

Como siempre, no solo es necesario tener una contraseña fuerte, sino que lo más importante es estar al tanto de lo que podría ocurrir y desarrollar ese pensamiento crítico y escéptico, ese que nos hace dudar ante estas situaciones que intentan engañarnos para lograr un rédito económico.

Evidentemente, mis cuatro años de trabajo en esta industria me hicieron crecer un caparazón y, más importantemente, desarrollar aún más esta habilidad.

Sigue leyendo: Guía de seguridad en dispositivos móviles