En ocasiones, si eres entusiasta de la seguridad informática o te da curiosidad entender algunos incidentes, te tocará llevar acabo tus investigaciones desde lugares en los cuales quizá no tengas acceso a tu laboratorio o simplemente prefieras utilizar herramientas que están disponibles en la nube. Si este es el caso, este artículo compila las principales y sus diferentes propósitos.

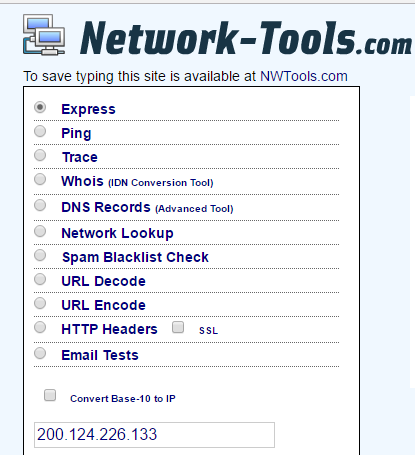

#1 Network Tools

Este tipo de herramienta se utiliza mucho para obtener información sobre determinada dirección de dominio o IP, desde quién la registro, quién es su dueño, el país donde se encuentra y hasta información del servicio de Hosting, que puede ser muy útil, por ejemplo, para solicitar la baja de un C&C o un sitio de phishing.

Otros portales similares también pueden indicar cuáles son los dominios que están almacenados en la misma dirección IP. Esta valiosa información podría ser útil a la hora de detectar, por ejemplo, desde qué dominio se ha podido comprometer un servidor web.

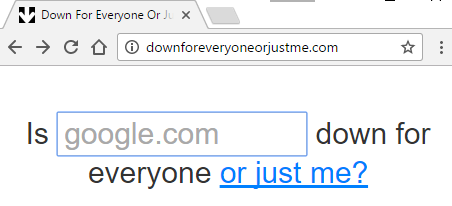

#2 Down for everyone or just me

Quizá en algún momento no tengas la certeza de si un sitio está activo o no, aunque puedas verlo. Este comportamiento es relativamente común, ya que en muchos casos es posible que el sitio en cuestión quede almacenado en distintos lugares, como ejemplo en la caché de tu navegador.

Este pequeño portal despejará tus dudas de manera muy simple. Deberás ingresar la URL del dominio a analizar en el espacio en blanco:

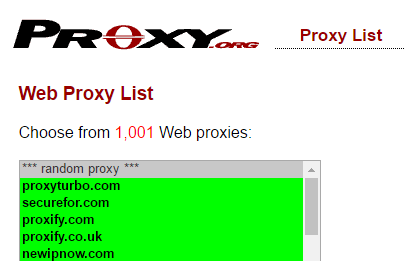

#3 Proxies

Desde los laboratorios de ESET Latinoamérica hemos analizado amenazas que actúan de distinta forma dependiendo de la dirección de IP o la geolocalización de la víctima. En casos de ese tipo, utilizando algunas IP, podrás observar comportamientos emulando distintas locaciones:

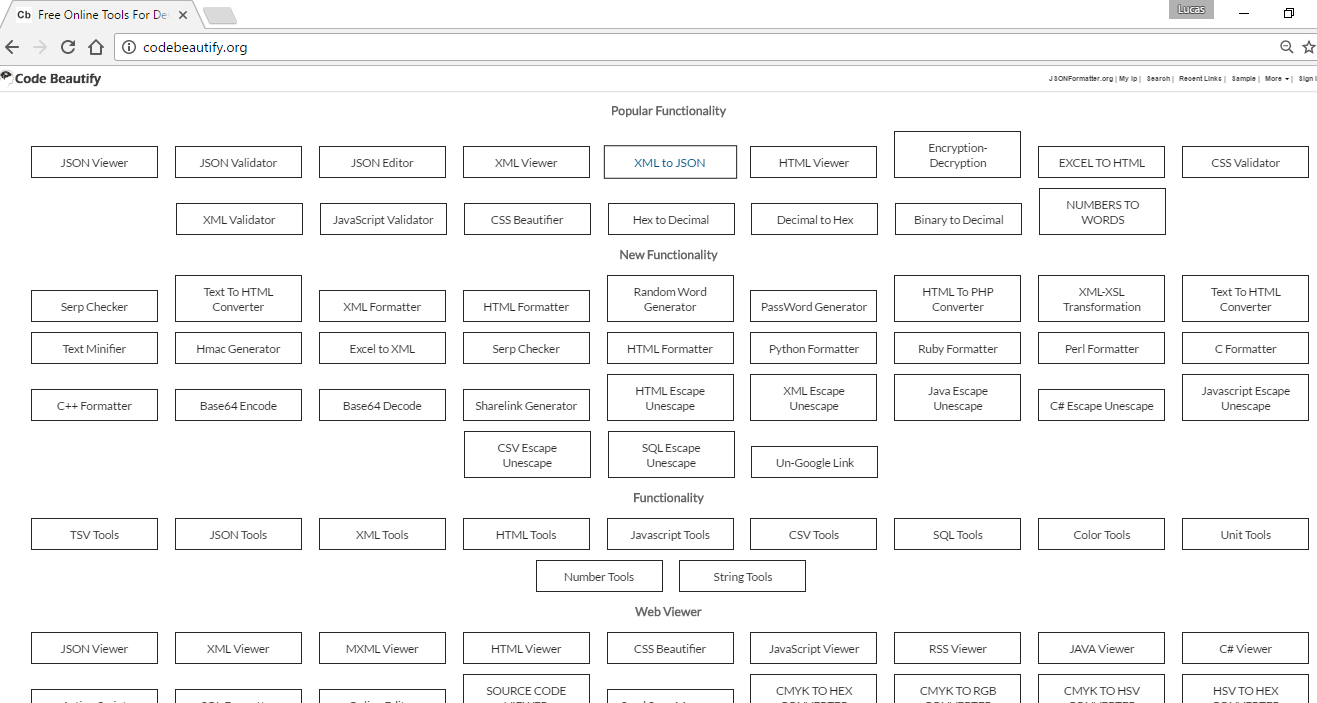

#4 Decoders

En el análisis de códigos maliciosos naturalmente nos encontramos con código ofuscado o codificado con diversos algoritmos. Para verlo de manera más clara podrías escribir unas líneas en Python o utilizar Code Beautify, la cual te será de gran ayuda.

#5 Sandboxes

Estas herramientas en ocasiones son muy útiles para ejecutar una aplicación sospechosa y darse una idea del modo en que trabaja. Sin embargo, es cierto que no siempre funcionan, porque algunas de estas detectan los sandboxes y no corren, para impedir su estudio. Pero aplicando algunas técnicas ingeniería inversa para anular esa parte del código, podremos observar su comportamiento al ejecutarlo dentro del sandbox, el cual nos dará valiosa información como archivos modificados o creados, llaves de registro agregadas, persistencia, conexiones, etc.

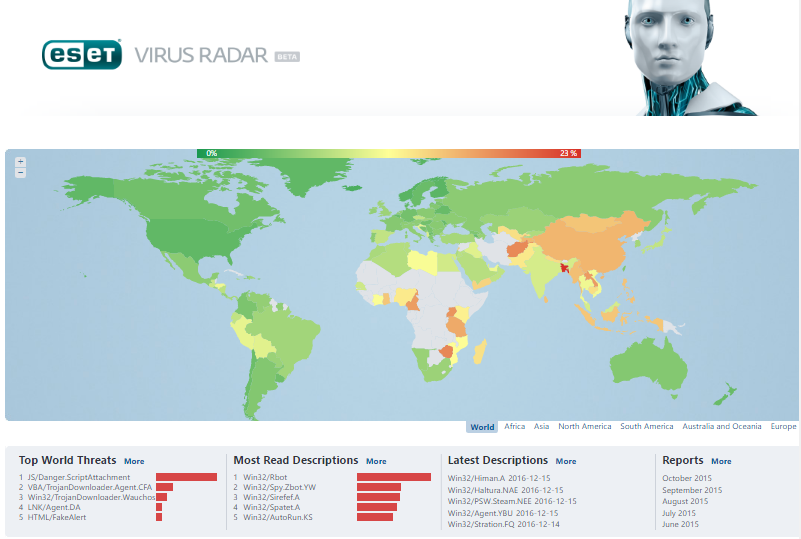

#6 Virus Radar

Este servicio gratuito de ESET brinda estadísticas detalladas sobre códigos maliciosos, basándose en las detecciones de sus soluciones de seguridad instaladas en distintos proveedores de Internet alrededor del mundo que participan del proyecto. Utilizando estas estadísticas es posible, entre otras cosas, conocer el crecimiento de las epidemias de nuevos virus, así como su ciclo de vida, y relacionar detecciones con ubicaciones geográficas.

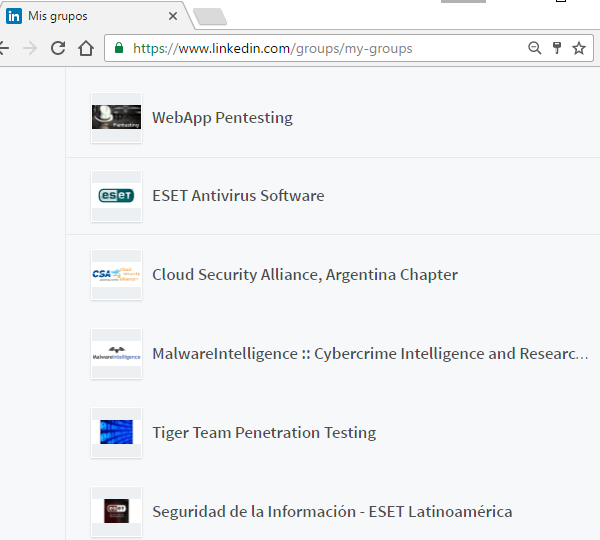

#7 Redes sociales

Aunque en muchos casos las redes sociales están asociadas a actividades de ocio, para cuestiones técnicas existen comunidades específicas que generan foros o grupos de discusión temáticos. Estas salas virtuales se aprovechan para debatir o compartir soluciones que ayudarán a sortear problemas técnicos o diversas inquietudes que se deseen compartir. Un claro ejemplo se observa a través de los grupos de LinkedIn, como vemos en la siguiente imagen:

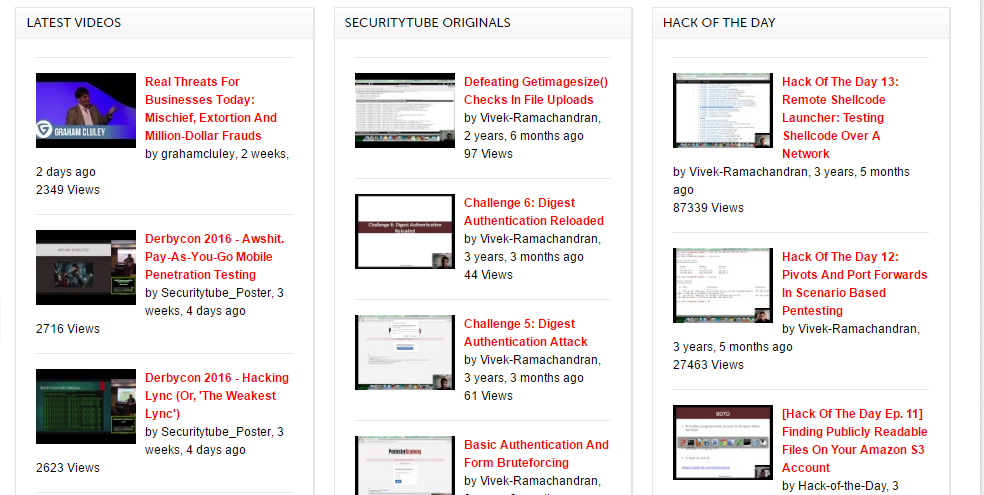

También existen otras redes sociales, en las cuales especialistas y usuarios comparten videos y tutoriales acerca de seguridad informática, como es el caso de Security Tube.

#8 Exploit DB

En investigaciones más ofensivas seguramente será muy útil encontrar algún exploit para lograr una intrusión a través de alguna vulnerabilidad encontrada. En muchos casos, esta puede no ser una tarea sencilla, pero en esta gran base de datos encontrarás todo el material necesario e inclusive tutoriales, shellcodes y hasta 0-days. Recuerda que estas herramientas deben usarse bajo los principios del hacking ético y nunca con fines maliciosos.

#9 VirusTotal

Este sitio web proporciona de forma gratuita el análisis de archivos y páginas web a través de distintos antivirus. En caso de tener un archivo sospechoso, este sistema utiliza cerca de 55 antivirus y 61 motores de detección en línea para su análisis. Además, nos informará el hash del archivo, si otro usuario ha subido con anterioridad el mismo ejecutable, e inclusive existe la posibilidad de dejar comentarios.

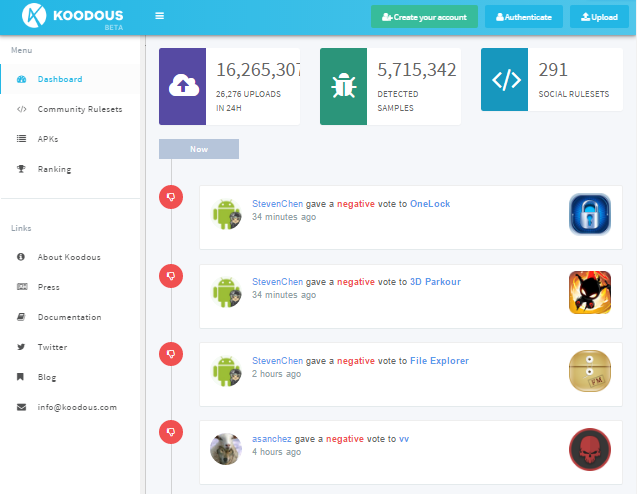

#10 Koodous

Esta plataforma fue diseñada para el estudio comunitario de malware en dispositivos móviles, de manera análoga a VirusTotal. Los desarrolladores se presentaron en Black Hat, en donde, además de explicar su funcionamiento, aseguraron que ya habían analizado más de 13 millones de aplicaciones, de las cuales más de 4 millones estaban infectadas por algún tipo de malware. Esto nos da una idea de la dimensión de su base de datos y el potencial valor de esta información.

Estas son solo algunas de las miles de herramientas que están disponibles en Internet. A través de buscadores como Shodan para la Internet de las Cosas o técnicas de Google Hacking, también podrás encontrar interesantes resultados.

Como siempre, te invito a que comentes cuáles son tus preferidas y con qué fin las utilizas.