Actualización (11 de noviembre): Aclaramos que este artículo se enfoca en proveer información sobre la creciente actividad del troyano bancario Retefe, que estuvo apuntando a varios bancos mayormente en Suiza, Austria y el Reino Unido. Si bien esto sucede al mismo tiempo que las noticias de que Tesco Bank sufrió un gran ciberataque, no hay evidencia concreta de que Retefe está detrás del mismo.

Tesco Bank, desde donde los fondos de miles de clientes recientemente pasaron a manos de cibercriminales, es solo uno de los nombres que figuran en la lista de objetivos del malware Retefe. Este troyano roba las credenciales bancarias de los usuarios para luego utilizarlas indebidamente en transacciones fraudulentas. Miles de personas más podrían estar en riesgo, ya que la lista de objetivos del malware también incluye varios otros bancos.

En un comunicado, Benny Higgins, director ejecutivo de Tesco Bank, dijo: "Tesco Bank ha confirmado que, durante el fin de semana, algunas de las cuentas corrientes de sus clientes han sido empleadas en actividades criminales online que, en ciertos casos, resultaron en la extracción fraudulenta de dinero".

Según la BBC, aproximadamente 40.000 personas notaron transacciones sospechosas durante el fin de semana, de las cuales alrededor de 20.000 consistieron en el robo de dinero. Higgins aseguró que Tesco continuará cooperando con las autoridades y mantendrá a sus clientes informados a través de su sitio web y otros canales.

Tesco Bank decidió detener temporalmente las transacciones online de las cuentas corrientes, pero dejó otros servicios disponibles para los usuarios, como los retiros de efectivo, los pagos con chip y PIN, así como todos los pagos de facturas ya existentes y los débitos directos. Si nos basamos en esta decisión, podríamos suponer que su infraestructura básica no resultó afectada, y tampoco hay detalles adicionales que sugieran lo contrario.

Nuestros servicios de monitoreo activo de malware y ESET Threat Intelligence muestran que Tesco Bank estuvo recientemente en la lista de objetivos del troyano Retefe.

Lo preocupante es que nuestro análisis muestra que hay una lista bastante extensa de otro bancos localizados en varios países en la mira de este malware. También debemos decir que esta campaña empezó al menos en febrero de 2016, aunque Retefe ya había estado activo previamente pero usando técnicas diferentes para infectar a las computadoras de las víctimas.

Si un usuario está infectado con este código malicioso y trata de conectarse a cualquiera de los servicios bancarios online incluidos en la lista de objetivos, el malware modificará la página web bancaria en su intento de recopilar las credenciales de inicio de sesión.

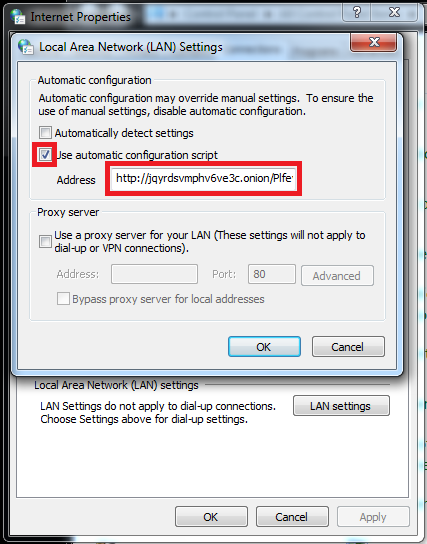

Detectado por ESET como JS/Retefe, este código malicioso se propaga como un archivo adjunto de un correo electrónico haciéndose pasar por un pedido, una factura o un archivo similar. Una vez ejecutado, instala varios componentes (entre los que se incluyen el servicio de anonimato Tor) y los utiliza para configurar un proxy para sitios bancarios específicos.

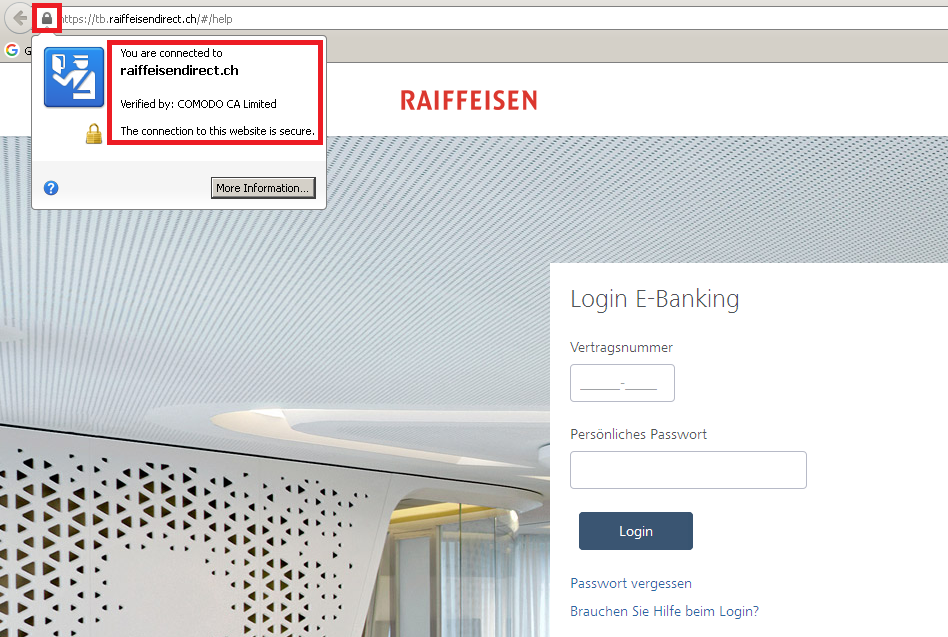

Retefe también agrega un certificado raíz (root certificate) falso que dice haber sido emitido y verificado por Comodo, una autoridad muy conocida de certificación. Esto hace que el fraude sea muy difícil de detectar por el usuario.

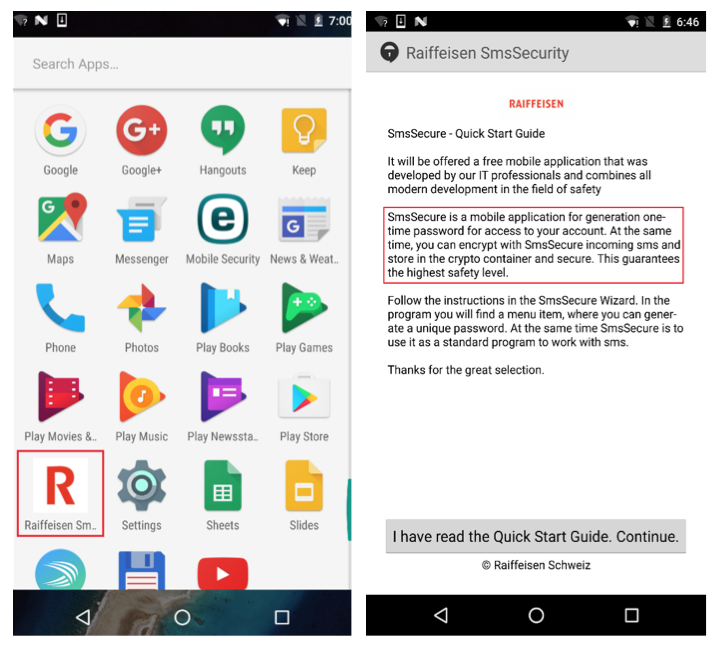

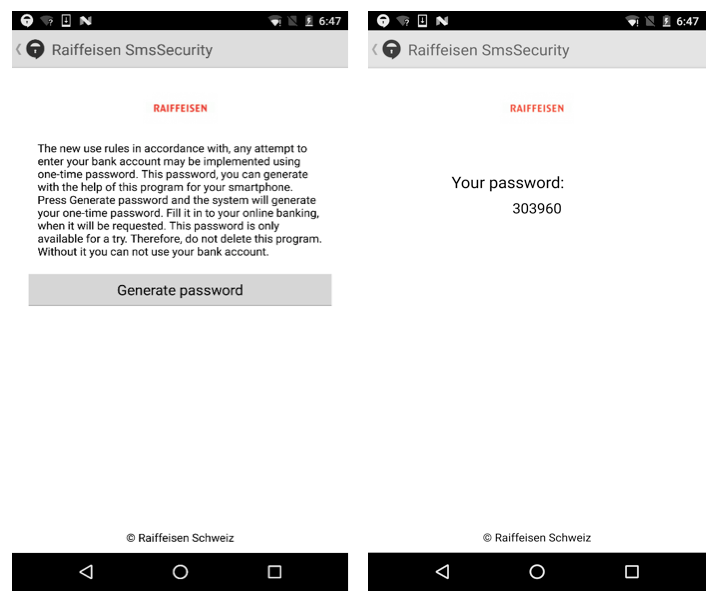

Los principales navegadores, como Internet Explorer, Mozilla Firefox y Google Chrome, se vieron afectados. En algunos casos, el troyano también intentó engañar al usuario para que instalara un componente móvil del malware (detectado por ESET como Android/Spy.Banker.EZ). Una vez instalado, este componente móvil se utiliza para evadir la autenticación en dos fases.

Los investigadores de ESET también analizaron otra variante detectada como JS/Retefe.B, que presenta una estructura apenas más sencilla. En lugar de utilizar el servicio Tor, los ciberdelincuentes optaron por el servicio Tor2web, permitiéndole al malware acceder a los servicios de anonimato sin necesidad de utilizar el navegador Tor.

Retefe ya ha estado en el radar de los investigadores de seguridad en el pasado, más recientemente cuando atacó a los clientes bancarios de Reino Unido a principios de este año. Desde entonces, agregó el componente móvil y amplió su lista de objetivos.

¿Soy una de las víctimas?

Los usuarios de los servicios que se mencionan más abajo deberán verificar manualmente la existencia de alguno de estos indicadores de compromiso o usar el sitio web de ESET para verificar la presencia de Retefe.

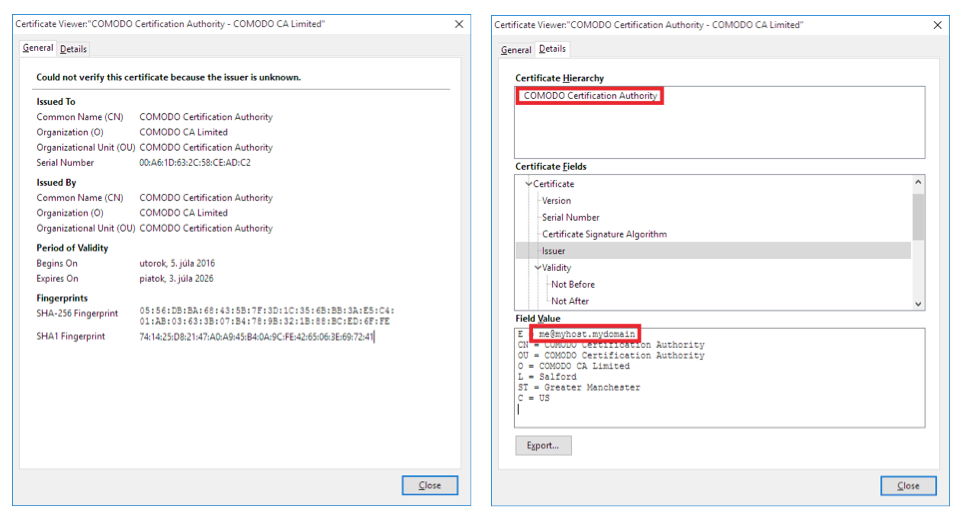

- Presencia de uno de los certificados raíz maliciosos que dicen ser emitidos por la Autoridad de Certificación COMODO, y cuya dirección de correo electrónico del emisor es me@myhost.mydomain:

Para Mozilla Firefox, consulta el Administrador de certificados:

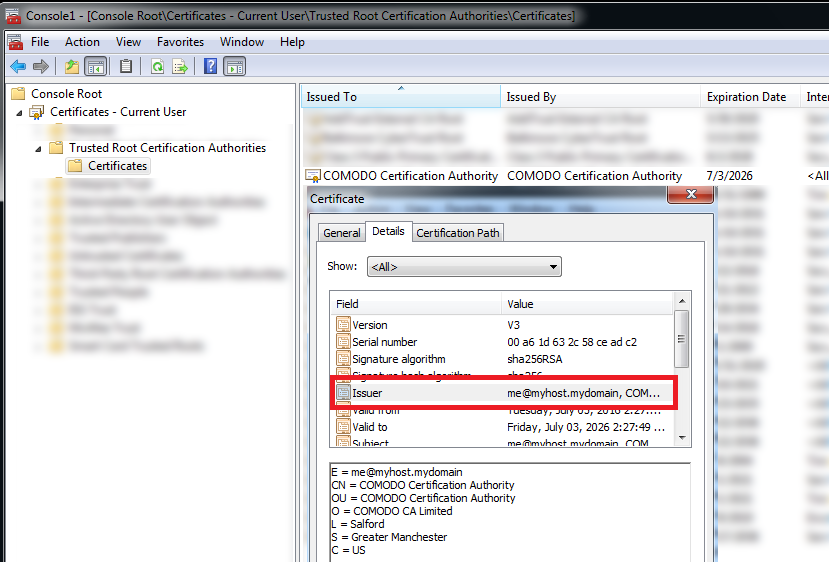

Para otros navegadores, busca los certificados raíz instalados en el sistema mediante la Consola de Administración de Microsoft (MMC):

Hasta ahora, encontramos dos certificados con los siguientes detalles:

- Número de serie: 00:A6:1D:63:2C:58:CE:AD:C2

- Válido desde: Martes 5 de julio de 2016

- Vencimiento: Viernes 3 de julio de 2026

- Emisor: me@myhost.mydomain, COMODO Certification Authority, …

y

- Número de serie: 00:97:65:C4:BF:E0:AB:55:68

- Válido desde: Lunes 15 de febrero de 2016

- Vencimiento: Jueves 12 de febrero de 2026

- Emisor: me@myhost.mydomain, COMODO Certification Authority, …

- Presencia de un script malicioso de configuración automática de proxy (PAC) que dirige a un dominio .onion

http://%onionDomain%/%random%.js?ip=%publicIP%

donde:

- %onionDomain% es un dominio .onion seleccionado aleatoriamente del archivo de configuración

- %random% es una cadena de 8 caracteres con la expresión A-Za-z0-9

- %publicIP% es la dirección IP pública del usuario

Por ejemplo: http://e4loi7gufljhzfo4.onion.link/xvsP2YiD.js?ip=100.10.10.100

- Presencia de Android/Spy.Banker.EZ en tu dispositivo Android (se puede verificar con ESET Mobile Security)

¿Qué debo hacer si estoy infectado con Retefe?

- Si utilizas alguno de los servicios de la lista de objetivos que se muestra abajo, cambia tus credenciales de inicio de sesión y luego comprueba si hubo alguna actividad sospechosa (por ejemplo, transacciones fraudulentas en tu banca online).

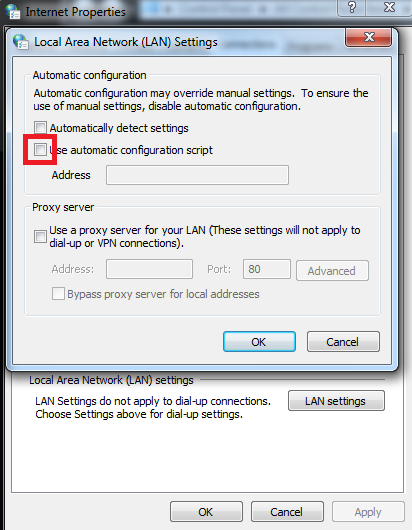

- Elimina el script malicioso de configuración automática de proxy (PAC):

- Borra el certificado mencionado arriba.

- Para una protección proactiva, usa una solución de seguridad confiable que ofrezca una protección especializada para bancos y pagos. Y no te olvides también de proteger tu dispositivo Android.

Un agradecimiento especial a mis colegas Juraj Jánoík y Zolo Rusnák por su análisis técnico.

Lista de objetivos

*.facebook.com

*.bankaustria.at

*.bawag.com

*.bawagpsk.com

*.bekb.ch

*.bkb.ch

*.clientis.ch

*.credit-suisse.com

*.easybank.at

*.eek.ch

*.gmx.at

*.gmx.ch

*.gmx.com

*.gmx.de

*.gmx.net

*.if.com

*.lukb.ch

*.onba.ch

*.paypal.com

*.raiffeisen.at

*.raiffeisen.ch

*.static-ubs.com

*.ubs.com

*.ukb.ch

*.urkb.ch

*.zkb.ch

*abs.ch

*baloise.ch

*barclays.co.uk

*bcf.ch

*bcj.ch

*bcn.ch

*bcv.ch

*bcvs.ch

*blkb.ch

*business.hsbc.co.uk

*cahoot.com

*cash.ch

*cic.ch

*co-operativebank.co.uk

*glkb.ch

*halifax-online.co.uk

*halifax.co.uk

*juliusbaer.com

*lloydsbank.co.uk

*lloydstsb.com

*natwest.com

*nkb.ch

*nwolb.com

*oberbank.at

*owkb.ch

*postfinance.ch

*rbsdigital.com

*sainsburysbank.co.uk

*santander.co.uk

*shkb.ch

*smile.co.uk

*szkb.ch

*tescobank.com

*ulsterbankanytimebanking.co.uk

*valiant.ch

*wir.ch

*zuercherlandbank.ch

accounts.google.com

clientis.ch

cs.directnet.com

e-banking.gkb.ch

eb.akb.ch

ebanking.raiffeisen.ch

hsbc.co.uk

login.live.com

login.yahoo.com

mail.google.com

netbanking.bcge.ch

onlinebusiness.lloydsbank.co.uk

tb.raiffeisendirect.ch

uko.ukking.co.uk

urkb.ch

www.banking.co.at

www.hsbc.co.uk

www.oberbank-banking.at

wwwsec.ebanking.zugerkb.ch