Los expertos en seguridad de ESET publicaron las dos partes finales de su nueva investigación sobre las operaciones del famoso grupo de espionaje Sednit que, como ya se informó anteriormente, afectó a más de 1.000 individuos de alto perfil mediante campañas de phishing dirigido y ataques 0-day.

La banda Sednit, también conocida como APT28, Fancy Bear, Pawn Storm y Sofacy, demostró tener mucha experiencia y se ha dedicado a la actividad criminal al menos desde el año 2004. Implementó ataques sofisticados capaces de evadir las medidas de seguridad típicas de las redes corporativas infectadas.

En la segunda y tercera parte de la investigación, tituladas En Route with Sednit: Observing the Comings and Goings y En Route with Sednit: A Mysterious Downloader respectivamente (disponibles en inglés), los investigadores de ESET estudiaron más de cerca el software utilizado por Sednit para espiar a sus objetivos y robar información confidencial.

En este video resumimos cómo opera el grupo:

El kit de herramientas de espionaje de Sednit solo se despliega en el objetivo una vez que el grupo decide que se trata de una víctima interesante, tras un período de reconocimiento inicial.

El paquete está conformado por tres componentes: dos programas espía (backdoors) llamados SEDRECO y XAGENT, y una herramienta de red llamada XTUNNEL.

Programas espía SEDRECO y XAGENT

¿Por qué tienen dos backdoors para espiar a sus víctimas en lugar de uno solo? La explicación (de acuerdo con el equipo de investigación de ESET) es bastante sencilla: "Implementar ambos programas espía al mismo tiempo les permite a los atacantes mantener el contacto en caso de que uno de ellos sea detectado".

Una vez instalado, el troyano backdoor SEDRECO les proporciona a sus operadores remotos una variedad de funciones, incluyendo la capacidad de leer y escribir archivos, activar un registro de pulsaciones del teclado (keylogger) para capturar furtivamente lo que escribe el usuario (las contraseñas, sin duda), examinar minuciosamente los discos duros de la víctima y detectar los recursos de red.

La investigación de ESET arrojó otros detalles sobre Sednit, como por ejemplo, que SEDRECO tiene la capacidad de ejecutar complementos externos, que se descargan y ejecutan conforme a lo solicitado por un servidor de comando y control (C&C), manejado por los atacantes.

Los investigadores identificaron un complemento para SEDRECO que sirve para compartir código con un módulo utilizado por XAGENT, el otro programa backdoor empleado por la banda Sednit.

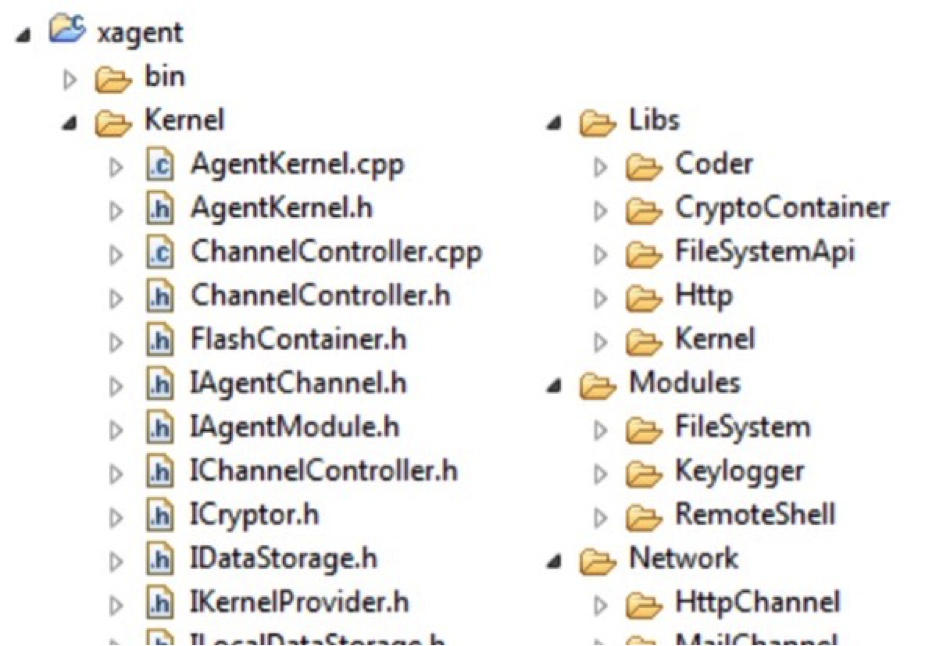

XAGENT puede extraer información de los equipos infectados a través de HTTP y correo electrónico, trabajando junto a otros componentes de la caja de herramientas, entre los que se incluyen USBSTEALER, que intenta robar datos de los equipos que se encuentran aislados por una barrera de aire. Los investigadores de ESET lograron recuperar el código fuente completo de Xagent, cuyo objetivo es el funcionamiento del malware en el sistema operativo GNU/Linux.

Lista parcial de directorios de archivos de origen de Xagent.

Se sabe que versiones de XAGENT fueron activamente usadas por la banda desde noviembre de 2012 hasta la actualidad, contando entre sus víctimas a las computadoras infectadas del Comité Democrático Nacional de los Estados Unidos (DNC), el cuerpo gobernante del Partido Demócrata estadounidense.

Aunque las versiones vistas de XAGENT son para Windows, Linux y iOS, el equipo de investigadores de ESET cree que sería sorprendente que no hubiese una versión creada para otros sistemas operativos, incluyendo Android.

El malware XAGENT se compone de una serie de módulos que proveen funcionalidades variantes, y las muestras analizadas por ESET indican que Sednit adapta cada ataque a blancos específicos. Esto, naturalmente, también evita el riesgo de exponer todo el código de XAGENT a los investigadores de seguridad.

XTUNNEL

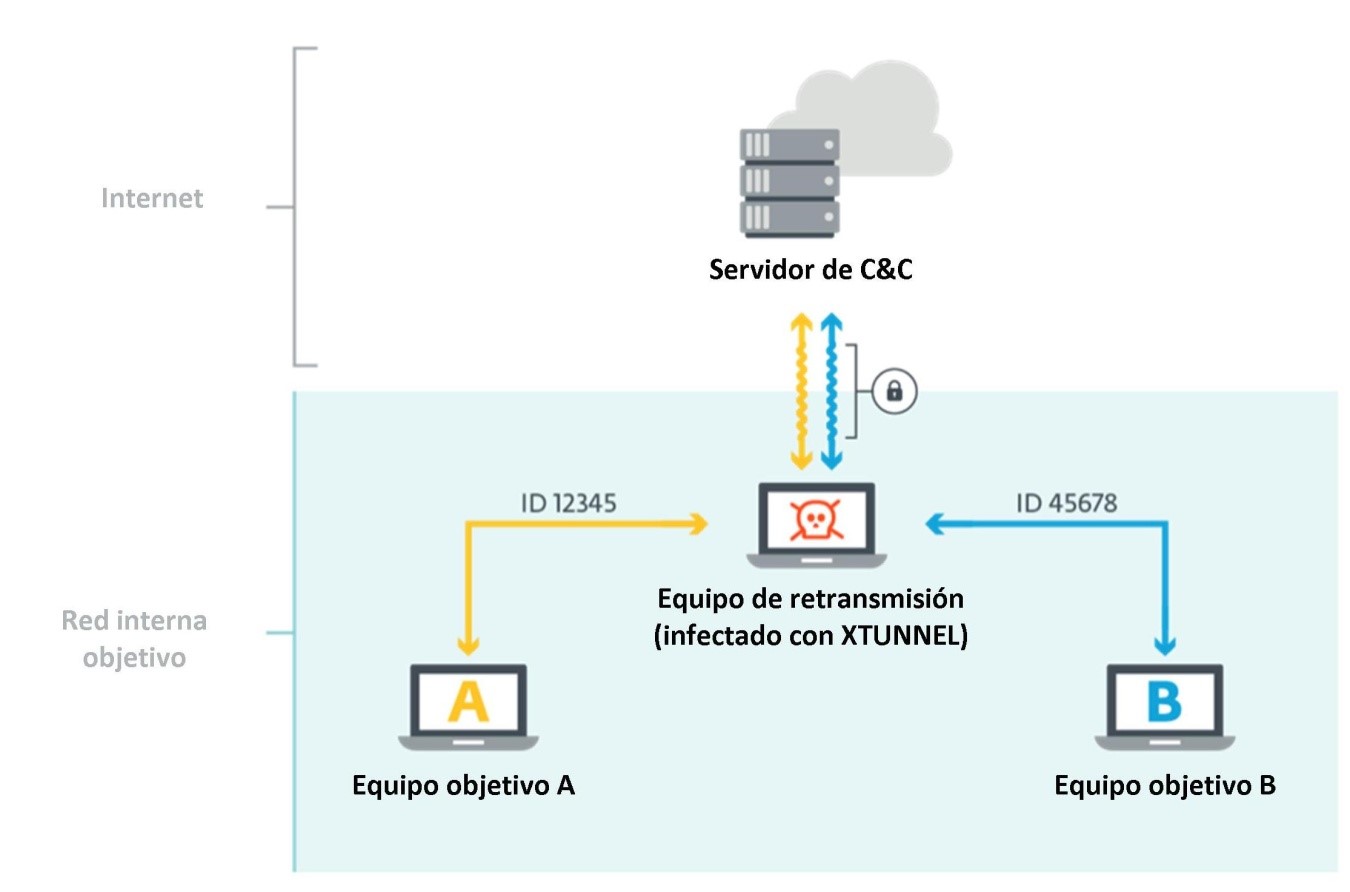

Finalmente llegamos a XTUNNEL, la herramienta proxy de red usada por el grupo Sednit para retransmitir el tráfico de red entre un servidor de C&C en Internet y las computadoras infectadas en sus redes locales.

La primera muestra conocida de XTUNNEL data de mayo de 2013; en mayo de 2016 se encontraron versiones posteriores en servidores operados por el DNC, y también en servidores operados por el parlamento alemán en junio de 2015. El código se siguió desarrollando desde entonces.

Los investigadores dicen que se han puesto recursos significativos en el desarrollo de XTUNNEL, SEDRECO y XAGENT, tal como describen en la segunda parte del paper:

Para llevar a cabo sus tareas de espionaje, el grupo Sednit depende principalmente de dos backdoors, Xagent y Sedreco, que fueron intensamente desarrollados en los últimos años. De manera similar, se han puesto esfuerzos notables en Xtunnel, un componente utilizado para retransmitir el tráfico malicioso de manera furtiva. En conjunto, estas tres aplicaciones deberían ser un foco principal para cualquiera que quiera entender y detectar las actividades del grupo Sednit.

Sin embargo, sería un error pensar que estas son las únicas armas que tiene Sednit en su arsenal. Por ejemplo, las computadoras que constituyen su objetivo de ataque suelen infectarse mediante herramientas de recuperación de contraseñas, algunas de las cuales están hechas a medida para ataques concretos, y de herramientas que toman capturas de pantalla.

DOWNDELPH – Un misterioso downloader

El último eje de la detallada investigación de ESET es el downloader llamado DOWNDELPH.

Su nombre viene del hecho de que está escrito en Delphi y se usa para ejecutar los componentes anteriormente descritos, XAGENT y SEDRECO, en las computadoras infectadas.

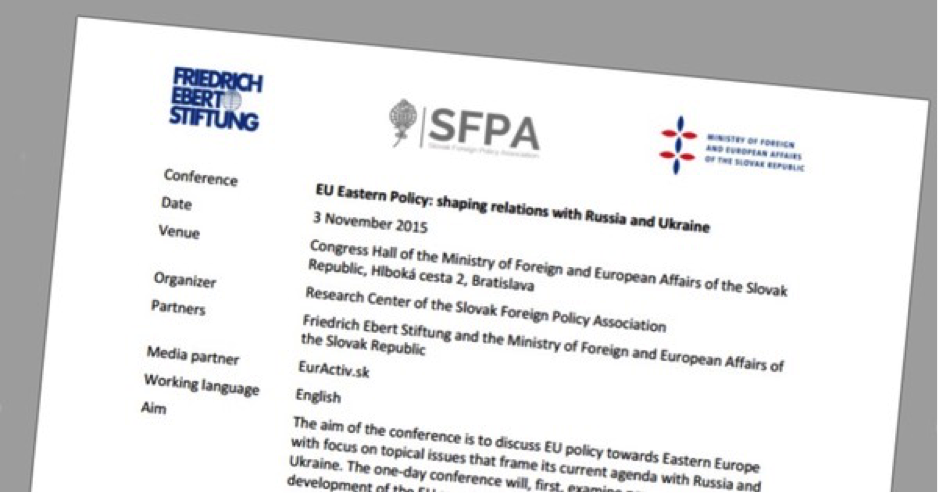

En al menos uno de los casos examinados por ESET, DOWNDELPH se propagó a través de un documento falso de Word enviado en un ataque dirigido, el cual se hacía pasar por una invitación a una conferencia sobre relaciones entre Rusia y Ucrania a raíz del derribo de la aeronave MH17 de Malaysia Airlines.

Una vez instalado, DOWNDELPH descarga un archivo de configuración de Internet y luego baja payloads desde una serie de servidores de comando y control (C&C).

Pero tal vez lo más interesante es que DOWNDELPH solo se ha utilizado siete veces en los últimos dos años, según los datos telemétricos recopilados por los investigadores de ESET.

Además, en ciertas ocasiones, se ha desplegado junto con un rootkit y un bootkit para Windows nunca antes documentados (que curiosamente comparten parte de su código con el infame malware BlackEnergy, vinculado a los ataques a empresas de distribución de energía eléctrica en Ucrania).

El uso de la tecnología rootkit/bootkit para ocultar las actividades del grupo Sednit y el pequeño número de ejecuciones realizadas sugieren lo siguiente: este grupo de atacantes trató de hacer todo lo posible para evitar que lo detecten.

A veces, en el mundo de la piratería global, la intención no es ganar la mayor cantidad de dinero en el menor tiempo posible, sino planificar a largo plazo: mentir sin ser visto durante años y robar en secreto información de víctimas inocentes sin su conocimiento.

Si te interesa este tema, encontrarás mucha más información en los últimos artículos técnicos publicados por el equipo de investigación de ESET:

- Primera parte: En Route with Sednit: Approaching the Target (donde los investigadores de ESET describen los objetivos típicos de ataque del grupo Sednit y las técnicas más utilizadas para infectar los sistemas de destino).

- Segunda parte: En Route with Sednit: Observing the Comings and Goings.

- Tercera parte: En Route with Sednit: A Mysterious Downloader.

El whitepaper completo sobre Sednit está disponible para descargar aquí y también se pueden consultar los indicadores de sistemas comprometidos relacionados con el grupo Sednit en la cuenta de Github de ESET. Por cualquier consulta relacionada con el whitepaper, puedes ponerte en contacto con sus autores escribiendo a threatintel@eset.com.