En algunas ocasiones, en las auditorías de seguridad, es posible encontrarse frente a un escenario en el cual todo se gestiona correctamente, lo que significa que los parches de seguridad, las políticas, la segmentación de redes, el antivirus y la concientización a los usuarios, entre otros muchos cuidados, estén bien aplicados. Es entonces cuando, para continuar el análisis desde la perspectiva de investigador o consultor de seguridad, la Ingeniería Social y algunas otras herramientas como las que veremos a lo largo del post comienzan a tener un valor más importante, siendo quizá las únicas que permitirán penetrar al sistema objetivo.

Se trata de hardware mayormente diseñado para proyectos o investigaciones de seguridad. A continuación, te presentamos las 10 herramientas que todo hacker ético necesita.

#1 Raspberry Pi 3

Raspberry Pi 3 Model B. Fuente: raspberrypi.org

Estamos ante la tercera generación de estas computadoras de bajo presupuesto, que pueden ser utilizadas con múltiples fines. Un clásico ejemplo en auditorías de seguridad es utilizar una Raspberry Pi con sus baterías apropiadas, una distribución como Kali Linux y aplicaciones como FruityWifi, que se convertirán en la navaja suiza del pentesting.

#2 WiFi Pineapple*

Este conjunto de herramientas para pruebas de penetración inalámbrica es muy útil para distintos tipos de ataques, como ejemplo el clásico Man-In-The-Middle. Mediante una interfaz web intuitiva, permite la conexión con cualquier dispositivo como smartphones o tablets. Se destaca su facilidad de uso, el manejo del flujo de trabajo, la información detallada que brinda y la posibilidad que brinda de emular distintos ataques avanzados, que están siempre a un par de clics de distancia.

Como plataforma, la WiFi piña permite numerosos módulos que se van desarrollando en la comunidad y que añaden características que amplían sus funcionalidades. Afortunadamente, estos módulos se instalan de forma gratuita directamente desde la interfaz web en cuestión de segundos.

Fuente: WiFi Pineapple

#3 Placa de Red Alfa*

Un clásico en cuanto a las placas de Wi-Fi utilizadas para la inyección de paquetes. Se destacan por la calidad de sus materiales, además de utilizar chipsets que permiten ponerlas en modo monitor, lo cual es un requisito para las auditorías inalámbricas.

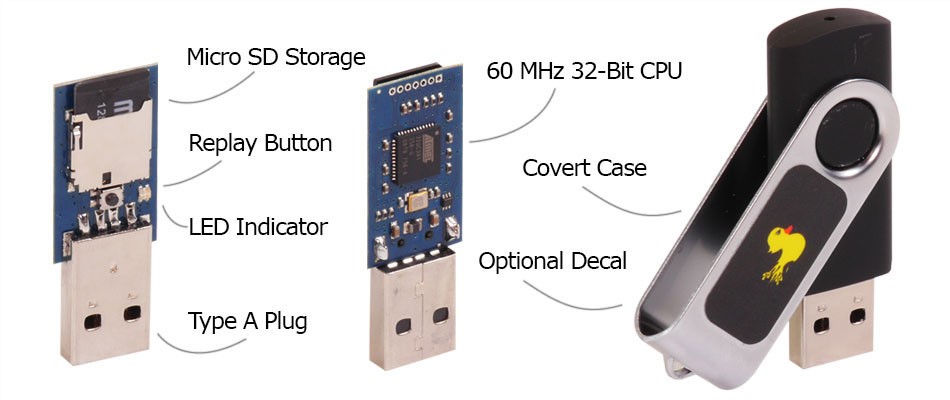

#4 Rubber Ducky*

Este pendrive “especial” es un dispositivo que funciona como un teclado programado con forma de USB. Al conectarse a un equipo, comienza a escribir en él de forma automatizada para lanzar programas y herramientas que bien pueden estar en el equipo víctima o cargados en la memoria Micro SD que lleva incluida, para sacar información.

Fuente: USB Rubber Ducky

Si viste la serie Mr. Robot, recordarás que en la segunda temporada el Rubber Ducky es un aliado fundamental para Angela y la ayuda a obtener las credenciales de acceso de un ejecutivo de E Corp.

#5 Lan-turtle*

Este tipo de herramienta de administración de sistemas y pruebas de penetración proporciona acceso remoto de forma sigilosa, ya que permanece conectado a un puerto USB en forma encubierta. Además, permite la recolección de información de la red y tiene capacidad de ejecutar Man-In-The-Middle.

Fuente: LAN Turtle

#6 HackRF One

Esta herramienta implementa un potente sistema de SDR (Software Defined Radio o radio definida por software), es decir, en sencia es un dispositivo de comunicación por radio que implementa el uso de software en lugar del típicamente implementado hardware. De esta forma, es capaz de manejar todo tipo de señales de radio comprendidas entre 10 MHz y 6 GHz desde un mismo periférico, conectable al ordenador a través de un puerto USB.

Fuente: Great Scott Gadgets

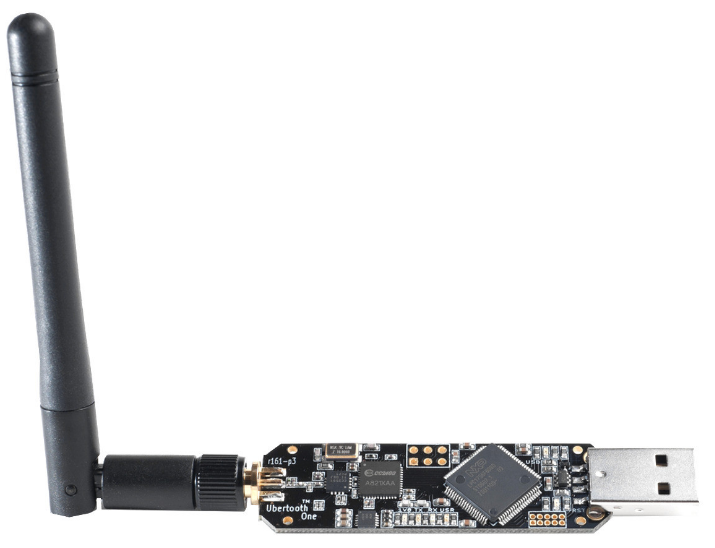

#7 Ubertooth One

Este dispositivo basa su fuente en una plataforma de desarrollo de código abierto de 2,4 GHz adecuada para la experimentación en Bluetooth, de modo que se podrán apreciar los distintos aspectos en las nuevas tecnologías inalámbricas de este tipo.

Fuente: Ubertooth One™

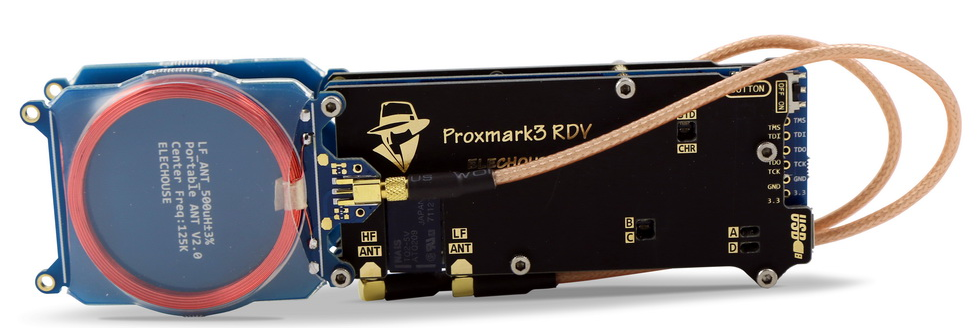

#8 Proxmark3-kit

El Proxmark III es un dispositivo desarrollado por Jonathan Westhues que tiene capacidad de leer casi cualquier etiqueta RFID (identificación por radiofrecuencia), así como de reproducirlas o sniffearlas. Además, se puede manejar de modo autónomo, es decir, sin la necesidad de una PC mediante el uso de baterías.

Fuente: Hacker Warehouse

#9 Lock picks (ganzúas)

Es importante considerar que en algunos países su posesión se considera ilegal, por lo que no recomendamos ninguna acción que vaya contra la ley; por favor verifica las regulaciones en tu país antes de adquirir este tipo de herramientas.

Las ganzúas los eslabones principales en materia de lockpicking, es decir, el arte de abrir una cerradura o dispositivo de seguridad física mediante el análisis o manipulación de sus componentes, lógicamente, sin tener la llave original. Existe un gran número de tamaños y formatos o kits, que en muchos casos ayudarán a poner en jaque a la seguridad física.

Fuente: ©tmib_seattle/Flickr

#10 Teclado keylogger

Un antiguo clásico en la captura de teclas. Este dispositivo se puede conectar vía USB o PS/2 y permite la conexión sigilosa entre el teclado y la PC, capturando todas las teclas utilizadas. Por supuesto, suele ser indetectable para la mayoría de sistemas de seguridad.

Si bien aún estamos lejos de la Navidad, quizá puedas darte el gusto de auto regalarte algunos de estos dispositivos, los cuales sin lugar a dudas te acompañarán en muchas horas de prueba. Pero, en tu próximo pentest, podrían ser la puerta de entrada a un objetivo que parecía impenetrable.

Por otra parte, si tienes en mente visitar el stand ESET en Ekoparty security Conference 2016, encontrarás varios desafíos que te permitirán ganarte algunos de los dispositivos de este listado, los que están marcados con un asterisco (*).

Si crees que hemos olvidado alguno, puedes contarnos en la sección de comentarios cuál es y por qué debería estar en este top 10.