El visor de eventos puede ser definido como una de las herramientas de diagnóstico más esenciales de Microsoft Windows, aunque para muchos puede resultar aún desconocido. Gracias a él, se puede descubrir de un modo sencillo dónde se han producido errores o alertas y obtener datos para averiguar la causa.

Este instrumento resulta muy útil para analistas forenses, ya que permite generar líneas de tiempo analizando eventos con el fin de entender un incidente. Además, estos serán realmente valiosos en cuestiones ligadas al desarrollo o testeo de nuevas aplicaciones, la detección de explotación de vulnerabilidades, fallas del sistema operativo o inclusive en el análisis dinámico de malware.

Familiarizándose con el visor

Por supuesto, toda esta información se encuentra presentada en eventos de una forma no muy amigable para un usuario con un perfil no técnico. Sin embargo, detallaremos de qué manera podrás tener un primer contacto más amigable, para entender y poder filtrar la información más valiosa acumulada.

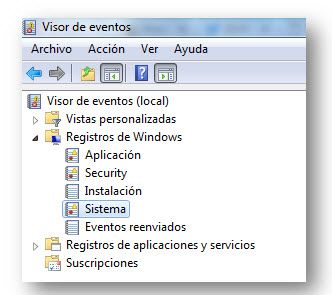

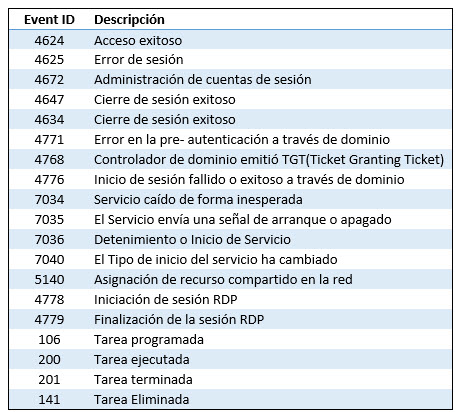

Inicialmente, para utilizarlo, deberás ejecutar el comando eventvwr.msc o simplemente buscarlo como “EV” en el cuadro de búsqueda. Si bien esta herramienta puede ser utilizada sin tener privilegios de Administrador, es posible que luego no tengas acceso a leer algunos logs en particular, como por ejemplo los de seguridad. Cuando lo ejecutes podrás observar una ventana emergente con un árbol de registros muy similar al de la siguiente imagen:

Notarás que Microsoft Windows incluye dos categorías principales de registros de eventos:

A) Registros de Windows

La mayoría de registros a nivel de sistema operativo quedan grabados en esta sección. Desde ellos, a su vez, se desprenden tres categorías principales: la de aplicación, seguridad y sistema.

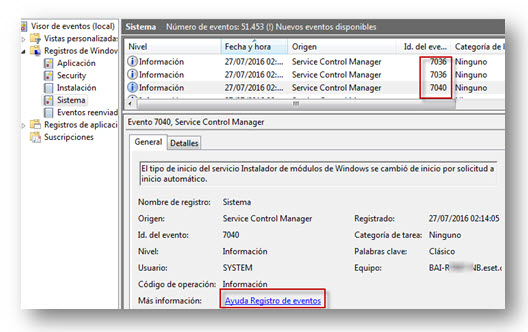

Veamos cuáles son algunos de los eventos más importantes de Windows, que te serán de gran ayuda para encontrar distintas clases de incidentes de seguridad. Por supuesto, estos son tan solo algunos; te aconsejo que armes tu propia lista dependiendo de la investigación que realices.

Veamos cuáles son algunos de los eventos más importantes de Windows, que te serán de gran ayuda para encontrar distintas clases de incidentes de seguridad. Por supuesto, estos son tan solo algunos; te aconsejo que armes tu propia lista dependiendo de la investigación que realices.

De este modo, podemos destacar algunas relaciones entre distintos eventos, como la que tienen los ID 4624 y 4634 o 4647, los cuales indicarán el resultado de una sesión completa. Desde otro punto de vista, como analista de malware, podrías encontrar patrones con ID 4778 en caso de estar investigando un código malicioso que se propague o intente hacerlo a través del escritorio remoto.

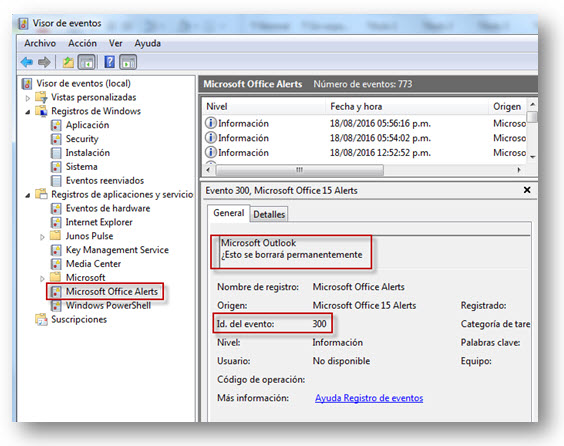

B) Registros de aplicaciones y servicios

Principalmente se diferencian al acumular eventos de una única aplicación específica o componente, como por ejemplo Microsoft Office, en lugar de eventos que pueden tener un impacto en todo el sistema. En la siguiente pantalla puedes ver una clásica alerta de un correo que está a punto de ser eliminado con el ID 300:

Este tipo de registros de eventos son de curioso interés para el departamento de soporte TI, ya que naturalmente son utilizados para solucionar problemas. La principal razón yace en que en numerosos casos suelen incluir una posible solución a problemas de diversa índole, bien definida, para que el administrador pueda remediarlo. Haciendo clic en “Más información” encontrarás una solución teórica para el inconveniente.

Cómo filtrar registros o sucesos y cómo encontrarlos

Como es de esperarse, el volumen de logs de sucesos es de miles de registros, por lo cual la opción de ir mirando uno por uno suena bastante inviable. Sin embargo, es posible especificar un filtro para delimitar el tipo de información que deseas que el visor de sucesos te revele. Estos filtros afectan exclusivamente a la vista de los elementos que se muestran y por supuesto no al contenido real del registro.

Desde el árbol de la consola lograremos esta operación, haciendo clic con el botón secundario del mouse en el registro que se desee filtrar, a continuación un nuevo clic en "Propiedades" y por último en la ficha de "Filtro", determinando las opciones convenientes.

Por otra parte, el Visor de sucesos brinda la opción de buscar registros. Las búsquedas pueden resultar útiles cuando se trata de revelaciones de gran tamaño. Para buscar un suceso, desde el árbol de la consola, debes hacer clic en el registro en el que se desee efectuar la búsqueda. Finalmente, especificar la información que desees acerca del suceso o sucesos que vayas a buscar y para finalizar un último clic en "Buscar siguiente".

Hecha la ley, hecha la trampa

Si bien estos artilugios pueden ser muy prácticos a la hora de armar una línea de tiempo, normalmente no son utilizados en pericias forenses de carácter legal por el hecho de que estarías trabajando y contaminando el dispositivo que presuntamente sería presentado como prueba. Por supuesto esto es inadmisible y podría anular la investigación. En este sentido, estas útiles herramientas pueden utilizarse solo si la investigación fuera de carácter académico o simplemente para entender qué pasó.

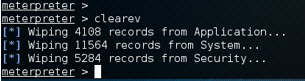

Por otra parte, lamentablemente, estos registros también pueden ser fácilmente eliminados por un atacante utilizando técnicas anti forenses de forma remota o de manera local. En la siguiente captura puedes observar cómo dentro de una consola de Metasploit/Meterpreter, con el simple comando clearev, los eventos son eliminados de forma remota:

En resumen, esta herramienta tiene la ventaja de estar por defecto en todas las versiones de Microsoft Windows, aunque como mencionamos, no puede utilizarse de modo profesional por las limitaciones que posee. Para tales casos es recomendable utilizar otras herramientas de carácter pago o de código abierto específicamente destinadas a investigaciones forenses, como por ejemplo EnCase, Helix o DEFT, entre otras.

Te invito a que nos escribas cuáles son tus herramientas de análisis forense preferidas.