Cuando en la primera temporada de Mr. Robot vimos cómo el personaje de Darlene dejaba caer a propósito varias memorias USB en un estacionamiento, con la esperanza de que algún curioso las abriese en su ordenador para poder infectarlo, muchos nos preguntamos si un ataque así podría surtir efecto, a pesar de que hace años se viene avisando del peligro que supone.

Fotograma de Mr. Robot donde se observan los dispositivos USB usados por Darlene

Un estudio en la Universidad

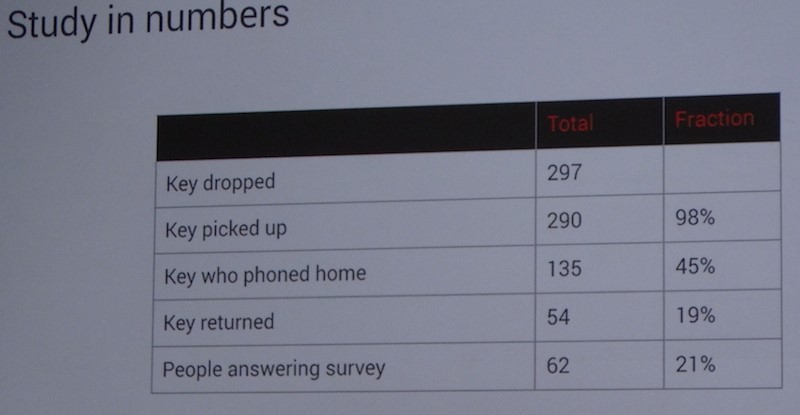

Como no hay mejor manera que comprobarlo por uno mismo, el investigador Elie Burzstein realizó durante algún tiempo un estudio en la Universidad de Illinois y acaba de presentar en BlackHat sus resultados. Tuvimos oportunidad de asistir a su charla en este evento en Las Vegas, y de comprobar sorprendidos cómo casi la mitad de los 297 dispositivos utilizados y preparados para contactar con el investigador fueron conectados y abiertos por personas que los recogieron.

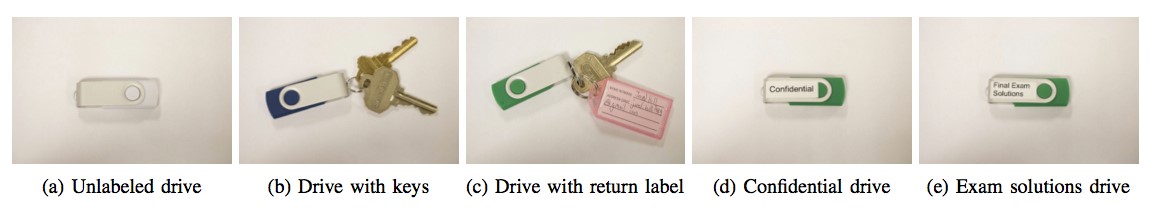

Al tratarse de un estudio que quería medir varios factores, como la propensión a abrir el dispositivo dependiendo de la etiqueta que lleve o si estos tienen la suerte de ser devueltos a sus propietarios, Elie utilizó un total de cinco tipos de memorias USB diferentes. Así pues, tenía memorias USB sin etiquetar y otras con unas llaves, con llaves y datos del propietario, con la etiqueta “Confidencial” y con la etiqueta “Soluciones de exámenes finales”, como se puede ver en la siguiente imagen:

Si nos fijamos en los datos que se obtuvieron de este experimento, podemos observar que la mayoría de las memoras USB fueron recogidas por alguien. Un 45% de ellas fueron conectadas a un ordenador y consiguieron contactar con el investigador, y solo el 19% de las memorias fueron devueltas. Los datos completos del estudio pueden verse en el paper que Elie ha preparado para que todo el mundo pueda sacar sus conclusiones.

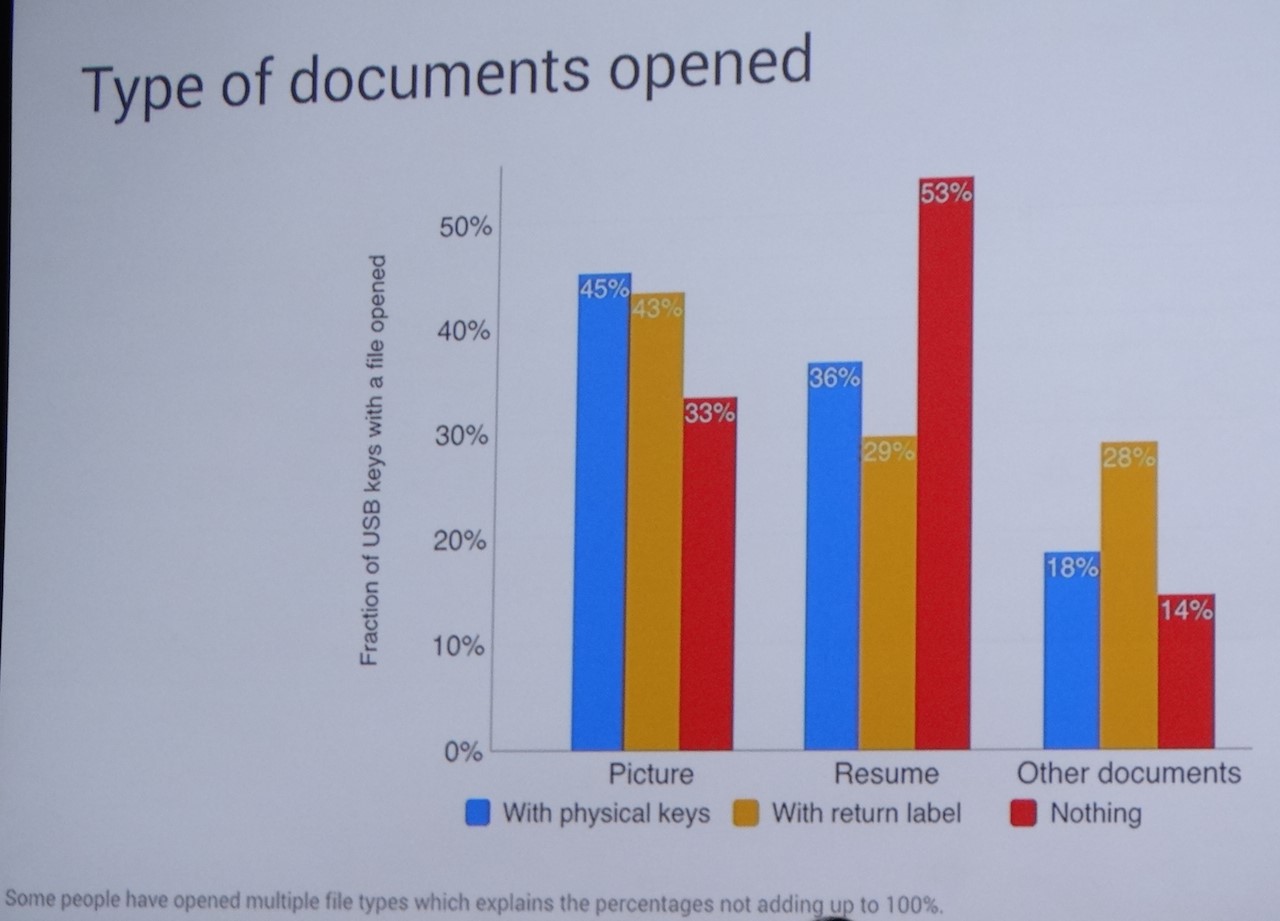

Además, estas memorias USB no se encontraban vacías e incluso su contenido variaba dependiendo de cada modelo. Así pues, podíamos encontrarnos con ficheros que simulaban ser archivos personales como fotografías o trabajos escolares, otros con contenidos corporativos como datos de empleados o planes estratégicos, y también memorias en las que supuestamente había exámenes con sus respectivas soluciones.

Evidentemente, todos estos ficheros eran falsos y lo único que se pretendía era ver qué tipo de ficheros despertaba más interés entre aquellos usuarios que recogían las memorias USB. El resultado lo podemos observar en la gráfica que mostramos a continuación:

También se les ofrecía a los participantes en este experimento participar en una encuesta en la que se preguntaba, por ejemplo, los motivos esgrimidos para justificar el haber conectado la memoria USB a su ordenador y revisar su contenido. La mayoría respondió que la finalidad era devolver este dispositivo a su propietario. Como dato curioso, la ubicación donde se dejaron las memorias USB (estacionamientos, salas comunes, clases y pasillos) no influyó apenas en los resultados finales.

Finalmente, el 50% de las memorias USB fueron conectadas en menos de 8 horas y un 20% en menos de una hora desde que el dispositivo fue dejado en la ubicación designada.

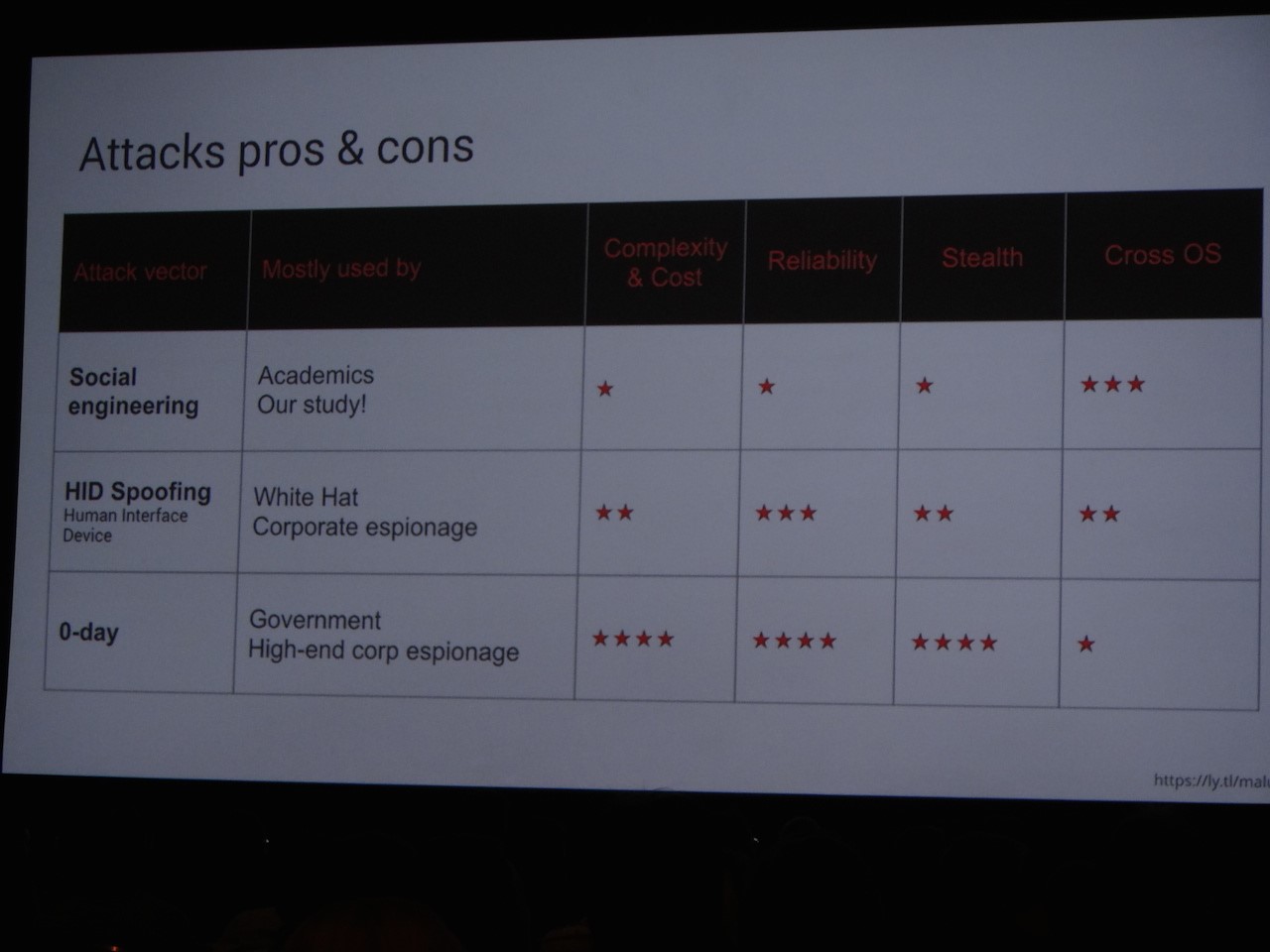

Preparación de ataques usando memorias USB

A raíz de los resultados obtenidos, este investigador quiso concienciar a los asistentes del peligro que supone conectar una memoria USB que se acaba de encontrar. Existen ataques utilizando estos dispositivos desde hace años e incluso pueden comprarse unos ya preparados para realizarlos, como el USB Rubber Ducky. Estos ataques pueden ser de varios tipos y en la charla se mostró una sencilla tabla con los pros y contras de tres tipos diferentes de ataques: Ingeniería Social, HID Spoofing y 0-day.

En el ataque mediante Ingeniería Social, el usuario puede ser engañado para ejecutar un malware pensando que se trata de otro tipo de fichero; incluso hace no mucho, era bastante común ver malware que se aprovechaba de la función Autorun en Windows para propagarse. Por suerte, Microsoft aprendió la lección y ahora estos ataques ya no son tan frecuentes.

También pueden utilizarse memorias USB para ejecutar ataques avanzados aprovechado alguna vulnerabilidad 0-day en el sistema. Nos viene a la memoria Stuxnet, que utilizó precisamente estos dispositivos para conseguir llegar a su objetivo: ordenadores que se encontraban en una red aislada de Internet.

Pero uno de los usos que más rendimiento tiene para los pentesters, especialmente, es el que permite convertir una memoria USB en una interfaz para introducir comandos en un sistema y comprometerlo. De esta forma se puede llegar a obtener el control de la máquina de una manera más eficaz que usando, por ejemplo, una herramienta de control remoto camuflada en un fichero con una extensión aparentemente inofensiva.

Para demostrar que es posible crear este tipo de dispositivos aparentemente inofensivos, el investigador explicó el proceso entero de manufacturación artesanal. Para ello utilizó una placa de desarrollo Teensy 3.2 unida a un conector USB recubierto de una capa de silicona, realizada a partir de un molde creado con una memoria original. Este es el modelo:

A partir de este punto, el atacante debe conseguir que la llave USB sea reconocida correctamente por el sistema, identificar qué sistema operativo está usando la víctima y conseguir una shell inversa mediante la introducción automática de los comandos que permitan conectarse a un servidor controlado por el atacante. Todo esto asumiendo que el ordenador de la víctima estará conectado a Internet y que la persona no estará presente o no será capaz de detectarlo.

Conclusión

Elie Burzstein no quiso despedirse sin ofrecer unos consejos para evitar ser víctimas de este tipo de ataques. Las recomendaciones pasan por educar a los usuarios (visto que muchos siguen conectando llaves USB encontradas en la calle), bloquear o restringir los puertos USB del ordenador (algo que se puede conseguir con una solución de seguridad) y aplicar políticas de grupo en sistemas Windows para mitigar el posible daño causado por una memoria USB maliciosa.

Sin duda, esta fue una charla de lo más interesante y sirve para demostrar que aún queda trabajo por hacer en materia de seguridad a un nivel básico. Y es que este vector de ataque hace años que debería estar superado, pero estudios como este demuestran que se sigue fallando y es necesario aprender a evitar poner en riesgo el sistema y la información que almacena.

Sigue leyendo: ¿Se puede compensar la falta de seguridad en unidades USB?