El uso de contraseñas, a pesar de que se han estado pensando alternativas, seguirá siendo por mucho tiempo el principal mecanismo de autenticación que utilicemos, ya sea como usuarios ingresando a los diferentes sistemas que utilizamos en nuestro trabajo e incluso en las aplicaciones de uso personal.

Sin embargo, para las empresas resulta cada vez más complicado garantizar que quien está tratando de ingresar a los sistemas es quien realmente dice ser. Ataques de fuerza bruta, códigos maliciosos, explotación de vulnerabilidades e Ingeniería Social son solo algunas de las amenazas que pueden afectar a los usuarios y comprometer la integridad y confidencialidad de la información.

Dado que el abanico de amenazas que puede utilizar un atacante buscando robar credenciales es bastante amplio, vamos a revisar en este post las que con mayor frecuencia son utilizadas para afectar empresas. Vamos a ver cómo ejecutando desde una sencilla campaña de phishing con herramientas que se encuentran públicas hasta códigos maliciosos como exploits o keyloggers un atacante puede obtener el acceso a información privilegiada si no se cuentan con los mecanismos de protección adecuados.

Procesos sensibles como el acceso a la sesión en la red corporativa (sesión de Windows, por ejemplo), el acceso a aplicaciones como un CRM o Webmail o el acceso remoto podrían ser ejecutados por un cibercriminal si obtuviese las credenciales correspondientes con alguno de los métodos mencionados anteriormente. Sin embargo, un mecanismo de protección adicional como la doble autenticación podría proteger a la empresa de estos escenarios.

Explotación de vulnerabilidades

Cuando hablamos de aplicaciones vulnerables, muchas veces tiene un gran impacto la gestión que se hace de ellas, ya que no siempre se suelen mantener al día todas las actualizaciones. Debido a esto los atacantes aprovechan vulnerabilidades para lograr obtener acceso a información privilegiada como contraseñas, o incluso llegar a tomar el control de un servidor.

Por ejemplo, en la siguiente captura vemos cómo con uno de los exploits que se encuentra en Metasploit, es posible que un atacante robe las credenciales que están almacenadas en un cliente de FTP:

Y como este caso, encontramos cientos de exploits que podrían afectar navegadores, complementos web, aplicaciones y sistemas operativos, que un atacante podría aprovechar de manera maliciosa.

Pero cuando hablamos de explotar vulnerabilidades no es solamente aprovechar una falla en el diseño de una aplicación. Si un administrador de sistemas deja una configuración por defecto en un servicio público y compartido en Internet o si se utilizan credenciales débiles, estas también se convierten en puntos de falla que pueden ser aprovechados por los atacantes para lograr acceder a información sensible de una empresa.

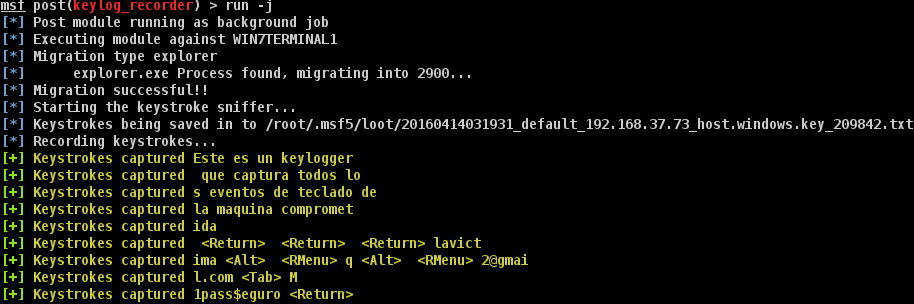

Captura de eventos de teclado

El hecho de que puedan espiar a un usuario comprometiendo la seguridad de sus dispositivos es una realidad, pero la facilidad con que lo puede lograr un atacante depende mucho de cómo esté protegido el usuario. Códigos maliciosos como los del tipo keylogger pueden ser un dolor de cabeza para cualquier usuario, pues un atacante puede registrar todos los eventos de teclado de la máquina comprometida.

En la siguiente captura vemos en acción un código malicioso de este tipo, con el cual un atacante puede registrar todo lo que el usuario va tecleando.

Tal vez este sea el ejemplo más sencillo que nos podemos encontrar de este tipo de amenazas. Durante el año pasado desde nuestro Laboratorio de Investigación analizamos Operación Liberpy, un código malicioso de la familia Python/Liberpy en profundidad: sus acciones, campañas de propagación y técnicas de persistencia, así como estadísticas de los países afectados, de los cuales la mayoría estaban en América Latina.

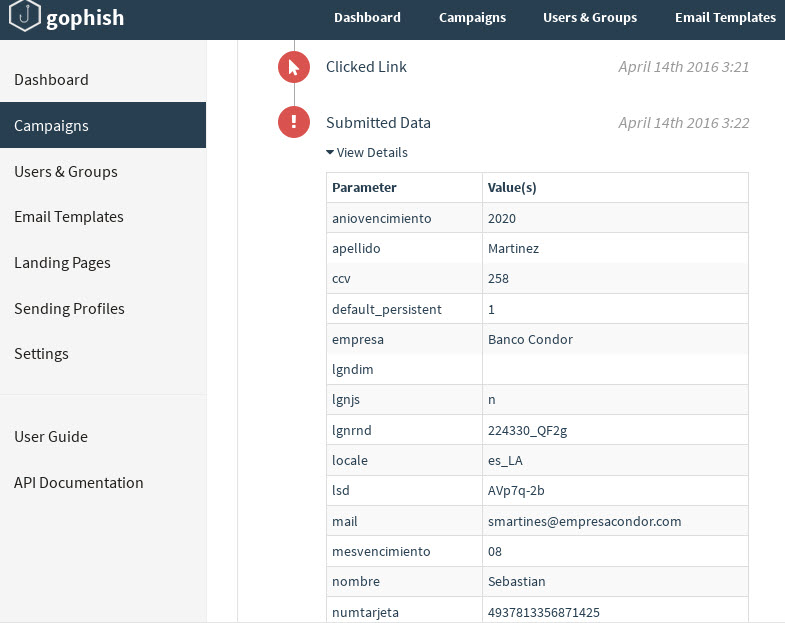

Confiando involuntariamente en cibercriminales

Claro que no podíamos dejar por fuera la Ingeniería Social. Desde correos electrónicos tipo la estafa nigeriana, los atacantes siguen buscando formas de engañar a usuarios desprevenidos para que entreguen toda su información personal. De hecho, nos encontramos con herramientas públicas que permiten realizar este tipo de campañas a gran escala.

En la siguiente captura vemos una de esta herramientas, donde se pueden notar los datos robados por un atacante:

Manos a la obra

Es cierto que en los ejemplos anteriores vimos algunas herramientas que podrían ser utilizadas por un atacante para lograr comprometer la información de una empresa. Pero ¿qué tal si se utilizaran estas mismas herramientas dentro de la organización para establecer su estado de seguridad?

Por ejemplo, se podría acordar junto al equipo de TI, el equipo de seguridad y la gerencia de la empresa realizar una campaña de prueba enviando correos a los empleados que simulen ser comunicaciones oficiales de la compañía, o de una organización ficticia, para saber qué tan vulnerables pueden ser a engaños. También es una muy buena práctica contratar a un empresa externa para que realice un penetration testing y educar al personal en estos temas para que se conviertan en empleados seguros.

Además, como medida preventiva para proteger los accesos de escritorio remoto, los servicios de FTP, accesos de Outlook Web Access (OWA), CRM o Exchage, entre otras aplicaciones, deberíamos considerar un segundo factor de autenticación. No debemos olvidar que los sistemas de doble factor de autenticación son mucho más seguros que la autenticación simple por medio de contraseñas.

Sigue leyendo: Doble autenticación, activos de la empresa protegidos