La sorpresa del año pasado para todos los que nos dedicamos a la seguridad informática y además nos gustan las series fue, sin duda, Mr. Robot. No es una serie que solamente aborda temas actuales, sino que cuenta con la que es, hasta el momento, la representación más fiel del mundo de la ciberseguridad y técnicas de hacking que hemos visto en la televisión (con alguna pequeña licencia que les perdonamos).

Por esos motivos, éramos muchos los que esperábamos el regreso de Elliot, el cual se produjo oficialmente anoche. Y decimos oficialmente porque, en una genial maniobra de marketing, la propia cadena de televisión filtró el primer episodio de la segunda temporada unos días antes, simulando haber sufrido un ataque en directo del grupo hacktivista FSociety mientras emitían unas entrevistas con los protagonistas.

Pero dejémonos de cháchara y veamos qué nos ha dejado este primer episodio de la segunda temporada. A partir de este punto, quedas avisado de que vamos a comentar la trama del capítulo, por lo que si aún no lo has visto, no sigas adelante: ¡spoiler alert!

El Internet de las Cosas y todo lo que puede salir mal

Uno de los momentos destacables en este capítulo es cuando una de las directivas de la empresa Evil Corp se encuentra con problemas en su casa cuando regresa de hacer ejercicio. Tanto la alarma como el sistema de entretenimiento, las luces, el aire acondicionado e incluso el termostato del agua parecen haberse vuelto locos, y la directiva se ve obligada a abandonar su hogar por la imposibilidad de poder descansar él.

Esta oportunidad es aprovechada por miembros del grupo hacktivista Fsociety, liderados por Darlene, para ocupar la vivienda y convertirla en su base de operaciones. Si pasamos a analizar las posibilidades de que un ataque de este tipo ocurra, vemos que hay que tener en cuenta varios factores. En la escena no se nos muestra cómo se realiza el ataque, pero podemos hacernos una idea si tenemos en cuenta vulnerabilidades en el Internet de las Cosas relacionadas con la domótica.

Si hacemos memoria y recordamos la charla del investigador Jesús Molina en las ediciones de BlackHat y Defcon de 2014, veremos que él se alojó en un hotel en el que muchas de las funcionalidades de las que disponía en su habitación estaban controladas desde un iPad.

En Mr. Robot vemos cómo la víctima también utiliza una tablet y una pantalla táctil situada en el recibidor de su apartamento para controlar varios aspectos domóticos. Por investigaciones realizadas en el Internet de las Cosas, podemos suponer que el ataque se realizó aprovechando alguna conexión Wi-Fi utilizada por estos dispositivos para conectarse a estos paneles de control.

En el caso de que un atacante hubiera conseguido acceder a la WiFi de ese apartamento y consiguiera identificar el sistema domótico utilizado o simplemente los dispositivos que están conectados, podría buscar vulnerabilidades en ellos y aprovecharlas en su beneficio. Por desgracia, esta teoría no suena tan descabellada si tenemos en cuenta que muchos de los fabricantes de estos dispositivos no tienen en cuenta la seguridad y permanecen vulnerables durante todo su ciclo de vida.

El ransomware entra en acción

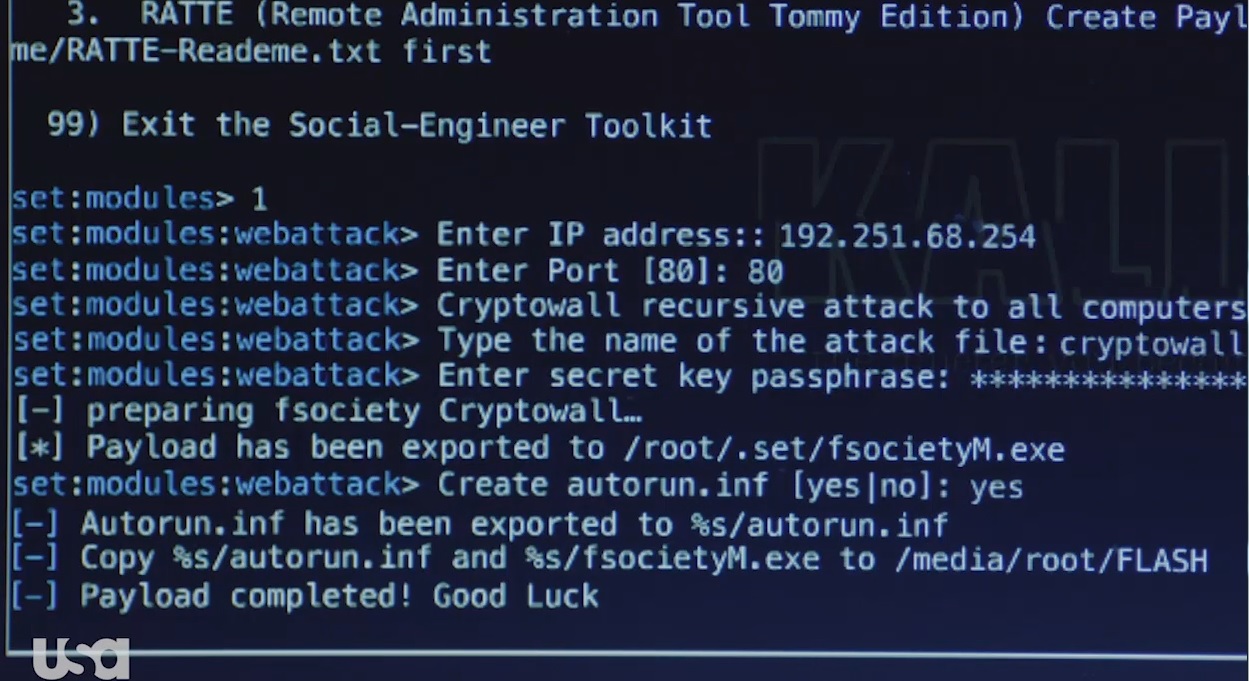

Siendo Mr. Robot una serie que toca temas de actualidad, era inevitable que el ransomware hiciera acto de presencia. En este primer capítulo de la segunda temporada vemos cómo Darlene prepara un ataque usando para ello una variante de Cryptowall. Para ello, utiliza la herramienta SET (Social- Engineer Toolkit) que viene incluida en la distribución Kali Linux.

Si vemos toda la secuencia de preparación del ataque, vemos cómo primero prepara el payload que ejecutará el fichero fsocietyM.exe en el sistema objetivo. Este archivo es el que contiene el ransomware Cryptowall, uno de los que más daños causó durante 2015 en Estados Unidos y otras regiones, y que además está preparado para propagarse por una red para afectar a todos los sistemas posibles.

El vector de ataque lo podemos decir incluso antes de pasar a la siguiente escena, y es que para ejecutar este ransomware, Darlene confía en el viejo truco de preparar un archivo autorun.inf que le permite ejecutar un fichero a su elección de forma automática al introducir un medio extraíble, en este caso una memoria USB.

En este punto, nos resulta un poco extraño que Darlene haya elegido utilizar esta técnica, puesto que las versiones más modernas de Windows tienen esta opción de autoarranque desactivada. Sin embargo, puede que conozcan muy bien la infraestructura de Evil Corp que quieren atacar y sepan que esta opción siga activada. En el mundo real, este tipo de ransomware se suele propagar por correos electrónicos o mediante páginas comprometidas o preparadas por los atacantes para ejecutar el código malicioso, aprovechándose de las vulnerabilidades de los usuarios que las visitan y automatizando el proceso mediante kits de exploits.

En la siguiente escena podemos ver cómo efectivamente Darlene proporciona a otro de los miembros de Fsociety el pendrive preparado para realizar la infección y, un poco más tarde, comprobamos que este personaje tiene acceso al sistema que controla el Banco de Evil Corp, por lo que el ataque mediante memoria USB cobra sentido.

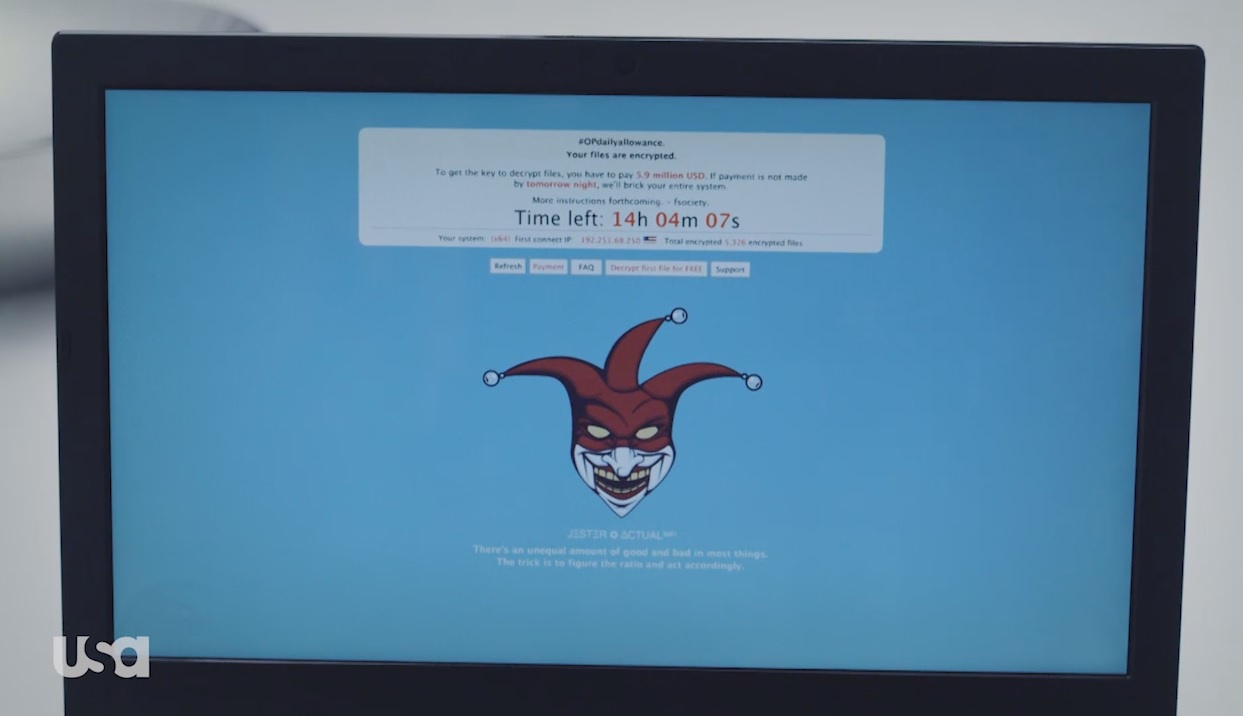

El resultado lo podemos ver unos minutos más tarde, cuando un empleado de Evil Corp está atendiendo a una cliente y cuando procede a revisar algo en su sistema, se encuentra con una pantalla de bloqueo que nos resulta familiar a quienes hemos visto una infección de ransomware con anterioridad.

Efectivamente, se trata de una pantalla con un mensaje indicando que los ficheros han sido cifrados y solicitando un rescate por ellos. A diferencia del mundo real (y por motivos argumentales), el rescate es de una cantidad muy elevada (5.9 millones de dólares) y debe ser entregado en mano en un punto en concreto a una hora en concreto.

Si se tratase de alguno de los ransomware con los que lidiamos diariamente, lo normal hubiera sido solicitar un rescate mucho menor que debería ser pagado en bitcoins siguiendo las instrucciones indicadas en una web alojada en la red Tor pero, volvemos a repetirlo, esta es una serie de ficción y hay motivos argumentales de peso para modificar este comportamiento.

Pero en el mundo real también se pueden adoptar medidas para combatir el ransomware, especialmente en entornos corporativos. La prevención es algo que se debe tener muy en cuenta, y para concientizar a los usuarios se han publicado consejos, múltiples guías e infografías que nos pueden servir como punto de partida a la hora de preparar nuestra estrategia de defensa frente a esta y otras amenazas.

Conclusión

Si la primera temporada de Mr. Robot supuso toda una revelación y el ejemplo perfecto de que se puede hablar de ciberataques y sus consecuencias sin caer en la tentación de escribir comandos sin sentido en interfaces futuristas que no tienen ninguna utilidad, esta segunda temporada ha empezado igual de bien de lo que terminó la primera.

No debemos olvidar que la parte de la ciberseguridad y técnicas de hacking es solo un medio que los protagonistas utilizan para conseguir un objetivo, y que sus motivaciones personales y las del grupo Fsociety son muy amplias. Sería muy aburrido hacer una serie en la que solamente se mostrara el día a día de los que trabajamos en ciberseguridad y Mr. Robot ha sabido generar un argumento sólido con temas de actualidad y utilizando herramientas y ataques reales para atraer al público en general. Esperemos que siga así por mucho tiempo.

Créditos imágenes: ®USA Network