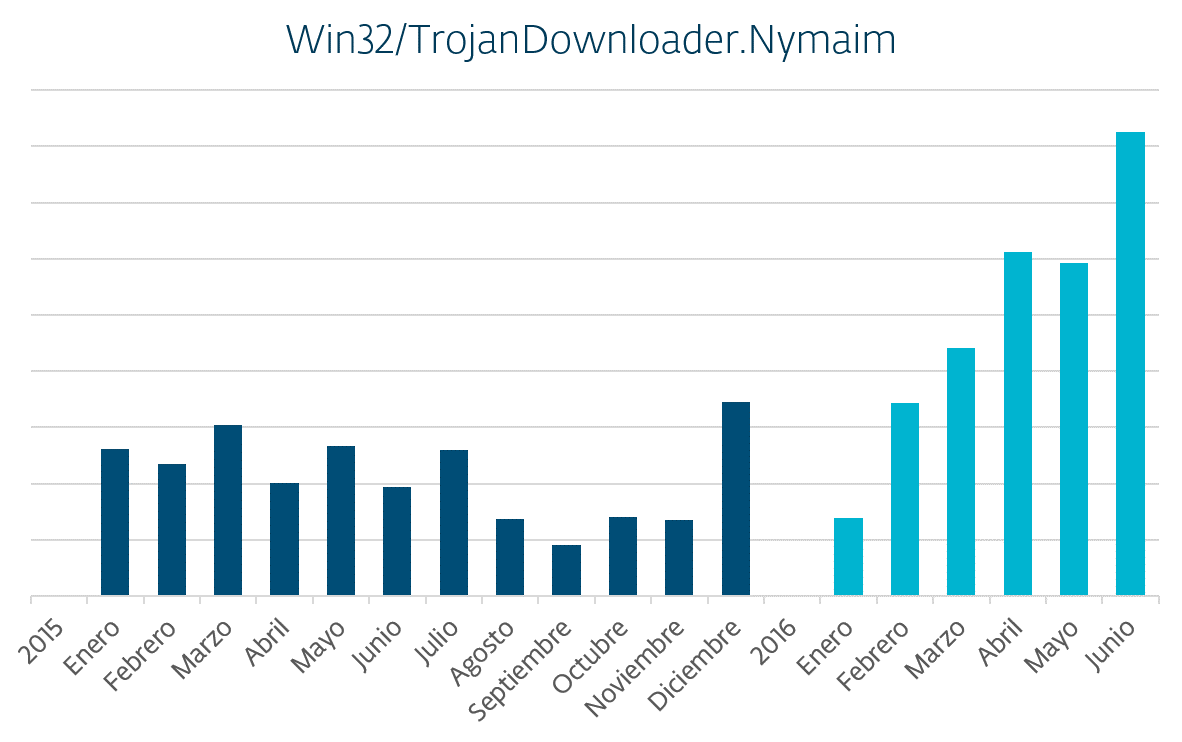

En estos primeros meses de 2016, ESET observó un incremento en la cantidad de detecciones de Nymaim, una familia de malware conocida desde hace tiempo, cuya prevalencia había caído notablemente desde 2014. En 2013, WeLiveSecurity publicó una serie de artículos en inglés sobre este malware, donde se describe toda la cadena del proceso malicioso y sus técnicas de evasión así como su alcance, ya que afectó a más de 2,8 millones de víctimas.

observamos ataques de Nymaim dirigidos contra financieras en Brasil

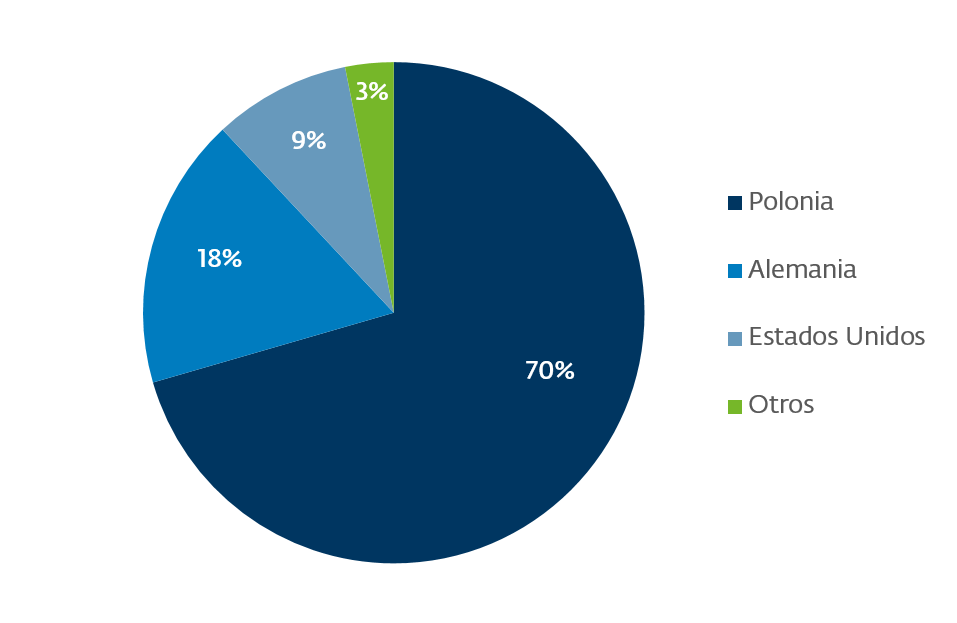

En los cinco primeros meses de 2016, el número de detecciones observadas ya superó en 63% la cantidad de detecciones reportadas durante la primera mitad de 2015. La mayor cantidad de ataques de Nymaim de este año se detectaron en Polonia (54%), Alemania (16%) y Estados Unidos (12%). La cifra ha aumentado tanto que para fines de junio de 2016 vimos más detecciones que en todo el año 2015.

Táctica de phishing

A diferencia de la versión de Nymaim de 2013, que se propagaba a través de infecciones por páginas web cuando las víctimas visitaban un sitio comprometido, el vector de ataque de la nueva versión utiliza campañas de correos electrónicos dirigidos de phishing (spear phishing), con un archivo adjunto malicioso .doc de Microsoft Word.

Este documento incluye una macro maliciosa encargada de hacer el "trabajo sucio". Sin embargo, la configuración de seguridad predeterminada de Microsoft Word impide que la macro se ejecute; por lo tanto, el documento contiene un par de tácticas para sortear este problema.

En primer lugar, el cuerpo del documento es un bloque de "texto ilegible", lo que le sugiere a la víctima que necesita hacer algo para decodificarlo o descifrarlo. En segundo lugar, en la parte superior del documento aparece el siguiente mensaje en inglés:

Habilitar contenido para ejecutar en modo de compatibilidad.

Este mensaje tiene un formato muy similar a la barra de advertencia de las últimas versiones de Microsoft Word, utilizada para advertirles a los usuarios que las macros del documento actual fueron desactivadas.

Imagen 2: Archivo .doc malicioso con mensaje de advertencia de seguridad en inglés

Aunque este mensaje en general logra convencer a los usuarios de las versiones de Microsoft Word en inglés de que habiliten las macros, si el documento se abre con una versión de Microsoft Word en otro idioma, este intento de Ingeniería Social puede resultar mucho menos convincente, como se ve en la Imagen 2.

La cadena maliciosa se inicia con la ejecución de las macros maliciosas presentes en el documento. Si la macro maliciosa (que ESET detecta como VBA/TrojanDownloader.Agent.BCX y bloquea) se ejecuta correctamente, descarga el payload Nymaim desde el sitio web donde se aloja y crea un nuevo archivo ejecutable en la carpeta temporal (%temp%), que ejecutará a continuación.

Análisis de Nymaim

Las avanzadas técnicas de evasión de esta familia de malware, combinadas con las capacidades de ofuscación, control de flujo, anti-VM y antidepuración, son perfectamente conocidas. Nymaim está compuesto por un downloader que opera en dos etapas y que normalmente descarga un ransomware de cifrado de archivos como payload final.

No obstante, en abril de 2016, se descubrió una variante híbrida de Nymaim y Gozi, dirigida a instituciones financieras de los Estados Unidos y que le proporciona al atacante control remoto del equipo afectado en lugar de cifrar archivos o bloquear el equipo para pedir un rescate.

Aunque es posible falsificar los metadatos de los archivos PE relevantes, los metadatos de esta nueva variante sugieren que la muestra data del 17 de mayo de 2016, mientras que la familia variante se detectó por primera vez en octubre de 2015 como Win32/TrojanDownloader.Nymaim.BA. El archivo adjunto malicioso .doc aparentemente se generó al día siguiente, lo que sugiere que, en esta muestra, el malware Nymaim se empaquetó para utilizarse en esta campaña específica de phishing dirigido.

Nymaim en Brasil

También observamos ataques de Nymaim altamente dirigidos contra instituciones financieras en Brasil. A pesar de la cantidad relativamente baja de detecciones (lo que es de esperar por la reducida selección de objetivos tan específicos), Brasil registra 0,07% de todos los incidentes donde se detectó esta variante, lo que lo coloca en el 11º lugar de la lista de países en los que se detectó esta variante con mayor frecuencia.

Por el contrario, si tenemos en cuenta las estadísticas de detección para todas las variantes de Nymaim desde 2015, Brasil se encuentra en el puesto 39.

En resumen, esta campaña de phishing dirigido parece haber sido diseñada específicamente para atacar a víctimas preseleccionadas mediante la reconstrucción o el reempaquetamiento de Nymaim como Nymaim.BA, ya que tanto el downloader como el payload de Nymaim.BA fueron detectados por muy pocos antivirus.

Detección y medidas para contrarrestar la amenaza

Del análisis de la amenaza se encontraron algunas direcciones URL donde se alojaba el downloader inicial hasta el 2 de junio:

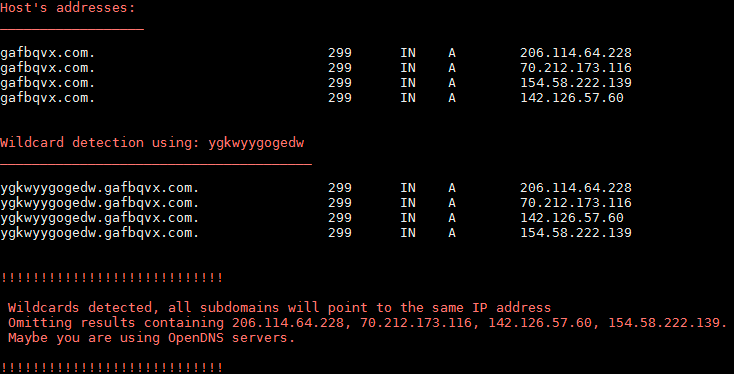

Como medida de prevención para esta amenaza, puedes poner en la lista negra del firewall las direcciones IP con las que el malware se pone en contacto (que aparecen en la captura anterior), así como las direcciones URL en un proxy, siempre que la red permita este tipo de filtrado. Por otra parte, es importante utilizar una protección antimalware en las endpoints, que tenga funcionalidades antiphishing y de control web, y por supuesto, mantenerla siempre actualizada.

Indicadores de sistemas comprometidos

Hashes

| Amenaza | Hash (SHA-1) |

|---|---|

| VBA/TrojanDownloader.Agent.BCX | 87b47aa1d421679bc1200dd3b61f48cc8991e421 |

| Win32/TrojanDownloader.Nymaim.BA | d983920eee2fc7306e500ee3df7791a612a6ba4b |

Red

Conexiones a las siguientes direcciones IP y URL:

31.184.234.158

35.51.69.111

70.212.173.116

101.186.50.249

142.126.57.60

154.58.222.139

162.244.32.165

165.203.213.15

206.114.64.228

hxxp://gafbqvx.com/xyg9rwlq/index.php

hxxp://olmart.com/system/cache/word.exe

hxxp://securesrv15.com/article/509.exe