Recién terminamos la primera mitad del año y es buen momento para hacer un balance de cómo fueron evolucionando las detecciones durante este período, y tal vez hacernos una idea de cómo podrían evolucionar las amenazas durante el segundo semestre que comienza.

Los códigos maliciosos del tipo ransomware son uno de los principales problemas para los usuarios, ya que “secuestran” archivos del sistema o el sistema completo y piden un rescate para restituir el acceso a ellos; cada vez más, se constituyen como las amenazas que más usuarios afectan.

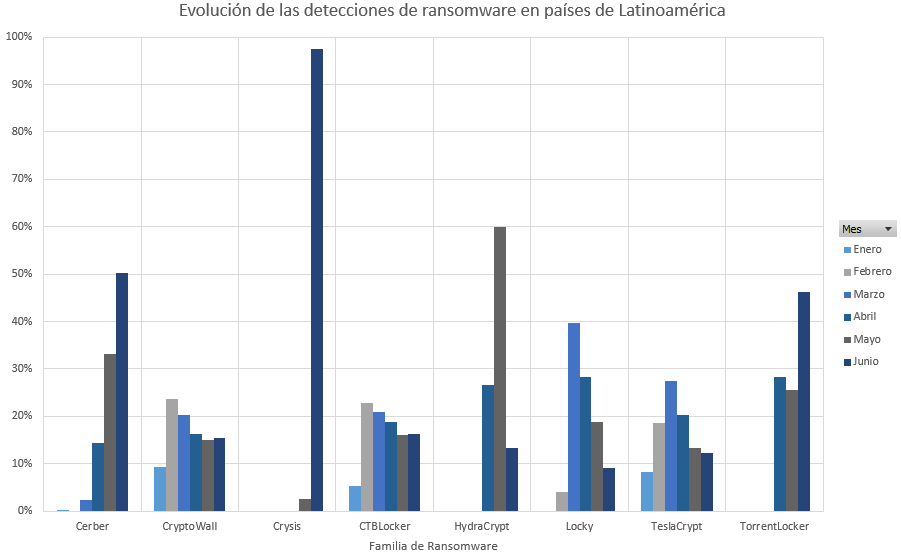

Para este análisis vamos a ver cómo evolucionaron las detecciones de diferentes familias de ransomware durante los primeros seis meses de este año.

Del gráfico anterior se puede ver que las diferentes familias se pueden dividir entre aquellas que tienen un comportamiento decreciente en la cantidad de detecciones, y aquellas otras cuyas detecciones han venido en aumento, particularmente después de marzo.

Familias como Teslacrypt, que se caracteriza por cifrar entre otros archivos los de videojuegos y para el cual ESET lanzó una herramienta de descifrado, ha tenido un comportamiento decreciente en la cantidad de detecciones en países de Latinoamérica.

Otras variantes como CryptoWall y CTBLocker también han tenido el mismo comportamiento decreciente, sin embargo es importante remarcar que se siguen viendo variantes y, por lo tanto, si un usuario se ve afectado sus archivos con extensiones como .mp4, .pem, .jpg, .doc, .cer y .db (entre otras) son cifrados por una clave, que hace prácticamente imposible recuperar los archivos.

En la otra cara de la moneda vemos familias de ransomware como Cerber, que durante el primer semestre de este año tuvo un comportamiento creciente sostenido. Además de otras variantes como HydraCrypt y TorrenLocker, que tuvieron un comportamiento creciente en las detecciones, sobresale un nueva familia que ha tenido un crecimiento importante en los últimos dos meses del semestre.

Se trata de Crysis, el de mayor crecimiento relativo en los últimos meses que se adueñó del territorio perdido de Teslacrypt. Es capaz de cifrar archivos en unidades fijas, móviles y de red, además de usar fuertes algoritmos de cifrado y un mecanismo de persistencia que crea entradas en el registro del SO, de manera que sea ejecutado en cada inicio del sistema. Pero lo que lo hace más complejo es que al ser ejecutado, cifra todos los tipos de archivos, incluyendo aquellos sin extensión, dejando intactos solo los propios y los necesarios para la operación del sistema.

El troyano recolecta el nombre de la computadora y varios archivos cifrados para enviarlos al servidor remoto controlado por el atacante. En algunas versiones de Windows también intenta ejecutarse con privilegios de administrador, extendiendo la lista de archivos a ser cifrados.

Sin embargo, la forma de propagación de estas familias emergentes sigue estando asociada con las técnicas que van desde el típico archivo con doble extensión adjunto en un correo electrónico, al enlace malicioso distribuido por diferentes métodos (e-mails, mensajería, malvertising, etc.) y que dirige a la víctima a una web comprometida.

Diferentes comportamientos por familias en cada país

Si bien el anterior fue el comportamiento general para todos los países de Latinoamérica, al momento de empezar a hacer un análisis por cada país nos encontramos con cuestiones particulares.

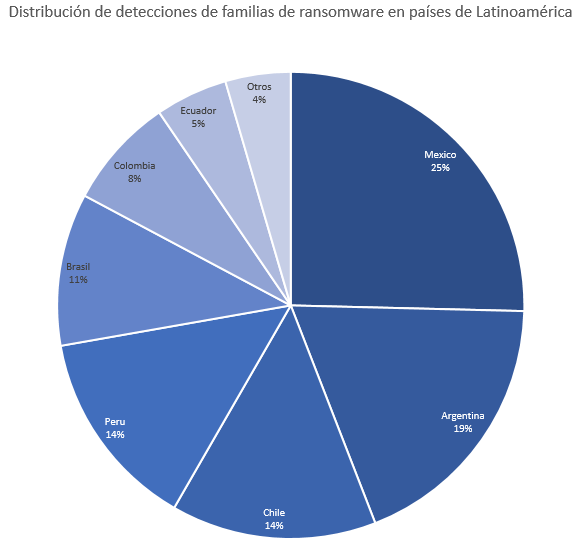

Cuando analizamos las familias de ransomware que tienen un comportamiento decreciente, encontramos que en Argentina, México, Brasil, Chile y Perú son los países donde mayor cantidad de detecciones de TeslaCrypt se han podido identificar, llegando al 85% de las detecciones en toda la región. Mientras que en México se ve casi el doble de detecciones de CryptoWall, el 30% de las detecciones del total de Latinoamérica y más que en cualquier otro país de la región.

Por otro lado, familias como TorrenLocker tienen muy pocas detecciones en países cómo El Salvador, Ecuador y Guatemala, además de ser HydraCrypt la familia más concentrada ya que más del 95% de las detecciones se encuentran solamente en 4 países: Argentina, Brasil, México y Perú.

Esto demuestra que los cibercriminales se enfocan en propagar sus amenazas en donde se encuentra la mayor cantidad de usuarios, es decir, donde hay más víctimas potenciales, como se puede ver en la siguiente gráfica. La mayor cantidad de detecciones se encuentra en países como México, Argentina y Chile. Brasil es el único que se sale de este comportamiento, donde es más común ver detecciones de troyanos bancarios que de cualquier otra amenaza.

Lo que podemos esperar para el segundo semestre

Ya advertimos en nuestro artículo de Tendencias en Seguridad Informática para el 2016 que el ransomware se iba a constituir como una de las principales amenazas informáticas que deben enfrentar los usuarios de la tecnología.

En lo que resta del segundo semestre de este año, no será extraño empezar a encontrar nuevas variantes de códigos maliciosos del tipo ransomware. Sin embargo, algo que resulta interesante es ver que a pesar de que las amenazas van cambiando, las formas de propagarse siguen siendo las mismas.

Así que si bien es cierto que cada vez va a ser más peligroso infectarse con un código malicioso de esta familia, ya sea en la computadora, en dispositivos móviles o incluso en cualquier otro tipo de dispositivos, si como usuarios estás alerta a los correos electrónicos que lleguen a tu bandeja de entrada y a los enlaces que aparecen en Internet, reducirás de manera significativa la posibilidad que tiene un atacante de comprometer la seguridad de tu dispositivo.

Y por supuesto, sigue estos 11 consejos para protegerte del ransomware.