En el transcurso del año pasado, ESET detectó y analizó varios casos de malware usado para espionaje dirigido, de la mano del kit de herramientas llamado SBDH. Usando poderosos filtros, varios métodos de comunicación con sus operadores y una interesante técnica de persistencia, tiene el objetivo de extraer archivos seleccionados de instituciones públicas y de gobierno, que están mayormente enfocadas en el crecimiento económico y la cooperación en Europa Central y Oriental.

Los hallazgos de ESET sobre SBDH fueron presentados en la Copenhagen Cybercrime Conference 2016 por los investigadores Robert Lipovsky y Tomáš Gardoň (quien escribe).

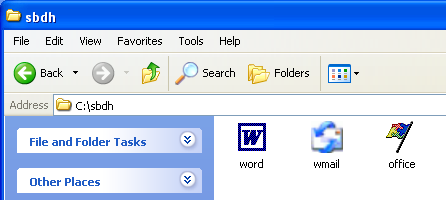

Este kit de herramientas - en realidad solo su parte inicial - se estaba propagando como un archivo ejecutable con doble extensión, adjunto a un e-mail de phishing, contando con el comportamiento por defecto de Windows de ocultar extensiones. Para aumentar más sus chances de ser ejecutado por el receptor, usa íconos de varias aplicaciones de Microsoft o de un documento Word, que lucen legítimos.

Luego de su ejecución exitosa, el malware contacta a una locación remota para descargar otros dos componentes principales del kit: un backdoor y un data stealer (un software espía). La combinación de estos módulos provee al atacante no solo el control remoto completo de la computadora comprometida, sino también un método avanzado de extracción de datos.

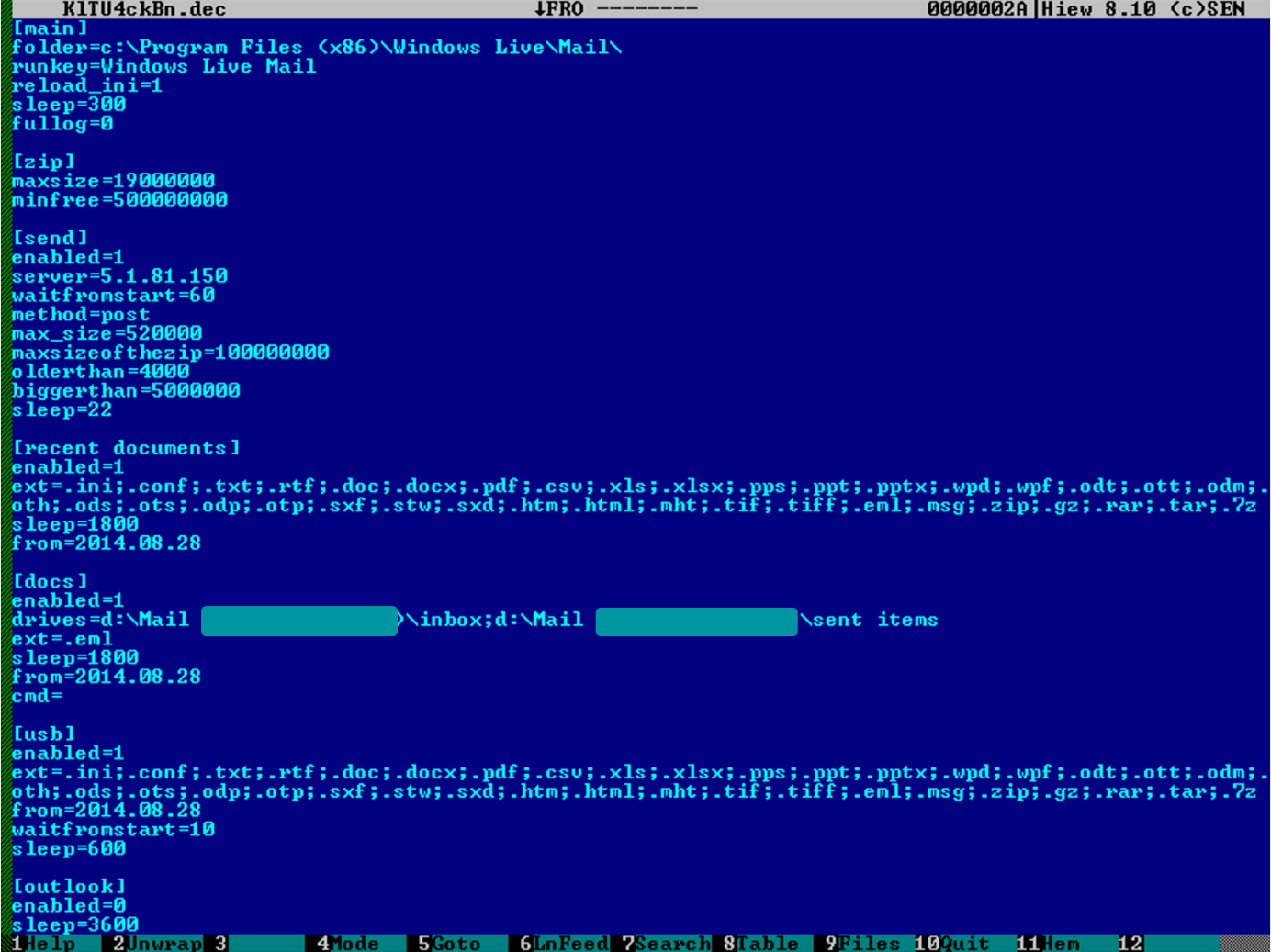

Gracias a filtros poderosos, el operador puede especificar con gran nivel de detalle qué datos serán robados, usando condiciones como extensión del archivo, fecha de creación o tamaño, entre otras. Estas condiciones pueden ser modificadas a través de los archivos de configuración del malware.

Dado que todos los componentes de este kit de espionaje requieren conexión con el servidor C&C, el malware depende plenamente del manejo de comunicación en red.

Para aumentar sus chances, usa múltiples métodos de conexión. Primero intenta usar el protocolo HTTP. Si eso falla, SBDH intenta comunicarse a través del protocolo SMTP, usando un servidor de correo gratuito con el puerto correspondiente abierto.

Como último recurso, tiene la capacidad de comunicarse inyectando correos electrónicos especialmente diseñados en Microsoft Outlook Express. De esta forma, los correos inyectados se envían desde la cuenta del usuario que tenga sesión iniciada en ese momento, permitiendo al malware evadir las medidas de seguridad (siempre y cuando el usuario tenga derechos para enviar y recibir correos electrónicos). Estos mensajes maliciosos creados por el malware eran, en los casos que investigamos, ubicados luego directamente en la bandeja de salida de la víctima, para evitar que capten su atención.

En los casos de comunicación entrante, el malware buscaba en la bandeja de entrada de la víctima para identificar correos recibidos con un asunto específico. Si los encontraba, entraba a ver el contenido para buscar entre todo el texto los comandos. Luego les cambiaba el asunto a los correos para que no sean examinados nuevamente.

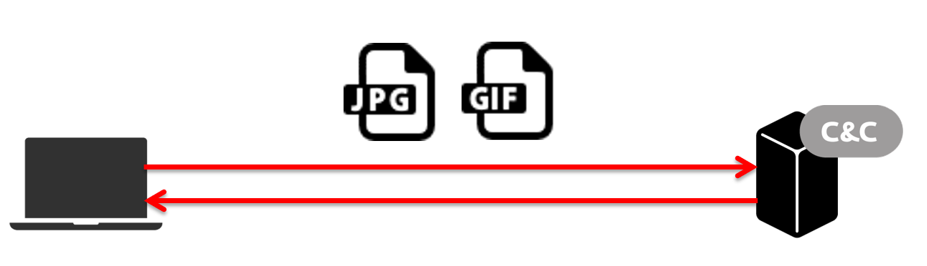

Sin embargo, esta última opción se uso solo hasta 2006, cuando Outlook Express fue reemplazado por la aplicación Windows Mail. Desde entonces, los desarrolladores de este kit de herramientas se han enfocado cada vez más en mejorar el método de comunicación HTTP y comenzaron a enmascarar las comunicaciones con el servidor C&C usando falsos archivos de imagen (.jpg o .gif) para transmitir los datos.

En caso de que el servidor C&C no estuviera disponible, el componente backdoor tenía una solución de "backup": una URL apuntando a una falsa imagen alojada en un blog gratuito, que contenía la dirección de un servidor C&C alternativo.

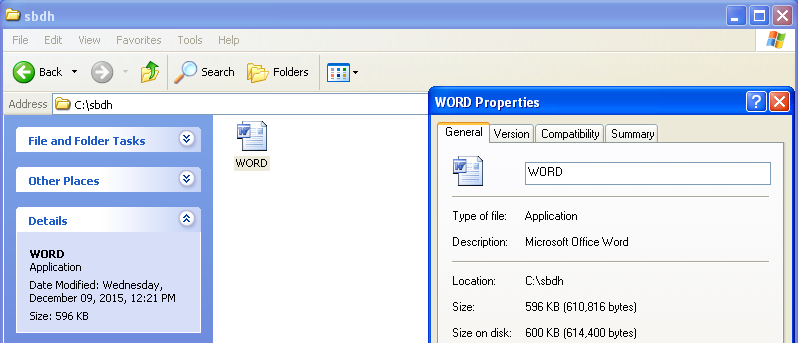

Algunas de las muestras de este componente que fueron analizadas implementaban un interesante método de persistencia; el malware estaba reemplazando al controlador para documentos de Word. Esto significa que siempre que el sistema infectado trate de abrir o editar un archivo de texto, el malware se ejecutará.

Por último y no menos importante, si te preguntas de dónde viene el nombre del kit de herramientas: del string "SBDH" hallado en los directorios donde se compilaron los binarios y, más interesante, del string “B64SBDH” que actúa como desencadenante para descargar los componentes restantes desde un servidor remoto.

Usando técnicas similares al malware de Operación Buhtrap, el kit de espionaje SBDH prueba que incluso las amenazas avanzadas se siguen propagando a través de vectores simples, como adjuntos maliciosos de correo electrónico. Aún así, pueden ser detectados por equipos especializados dentro de las organizaciones y, a la vez, mitigados por una solución de seguridad de múltiples capas.

Hashes:

1345b6189441cd1ed9036ef098adf12746ecf7cb

15b956feee0fa42f89c67ca568a182c348e20ead

f2a1e4b58c9449776bd69f62a8f2ba7a72580da2

7f32cae8d6821fd50de571c40a8342acaf858541

5DDBDD3CF632F7325D6C261BCC516627D772381A

4B94E8A10C5BCA43797283ECD24DF24421E411D2

D2E9EB26F3212D96E341E4CBA7483EF46DF8A1BE

09C56B14DB3785033C8FDEC41F7EA9497350EDAE