Una infección por ransomware. Un servidor comprometido. Un ascensor que lentamente se detiene frente a mí abriendo de par en par sus puertas, revelando a un gerente de IT aterrado que fervorosamente intenta recobrar su aliento, mientras algunas gotas de sudor se abren paso por su frente.

¿Por qué si el antivirus es ampliamente usado, el malware es un contratiempo en las empresas?

Este no es el comienzo de un libro, sino el desenlace de una historia de terror que inició tiempo atrás, con una mala configuración de seguridad en una empresa. Una de las tantas que desencadenan cientos de infecciones dentro de organizaciones que creen estar haciendo lo correcto para protegerse.

Datos que se desprenden de nuestro ESET Security Report demuestran que el malware es uno de los principales contratiempos para la seguridad de la información en las empresas latinoamericanas mientras, paradójicamente, el antivirus es una de las herramientas de uso más extendido en la región. Como explicaba mi colega Miguel A. Mendoza, Security Researcher para ESET, esta realidad responde una pluralidad de causas. No obstante, creo que una de ellas merece mayor profundización: la desatención que los sistemas de seguridad reciben por parte del personal de IT.

La gestión proactiva de la seguridad

Como siempre decimos, las soluciones tecnológicas abocadas a la defensa de los activos de información no pueden lograr su objetivo sin el apoyo de programas de capacitación y el constante monitoreo de un personal de IT preocupado por comprender cuáles son las problemáticas de la organización, qué sistemas de protección están disponibles, cómo evoluciona el panorama del cibercrimen y de qué manera se pueden personalizar las herramientas actuales para estrechar o eliminar las grietas de seguridad en el sistema.

La mayoría de las organizaciones no puede darse el lujo de disponer de profesionales especialmente dedicados a asegurar los activos informáticos. Entonces, terminan delegando la seguridad empresarial al equipo de IT. Cuando esto ocurre, la administración que los gerentes y técnicos de IT llevan a cabo puede ser clasificada en dos enfoques antagónicos: una administración interesada en la comprensión de las soluciones de seguridad que se encuentran a disposición y otra que considera la instalación de soluciones de seguridad como otra tarea que debe ser resuelta lo antes posible para luego olvidar.

El peligro de este último tipo de administración de la seguridad es que, sin importar lo avanzadas que sean las soluciones que se incorporan en los sistemas, pueden quedar puertas abiertas a infecciones debido a la mala configuración de los productos. Esto quizás explique por qué aunque el antivirus es la herramienta más utilizada entre todas las tecnologías de protección, aún el malware continúa causando estragos al 40% de las empresas latinoamericanas.

A medida que la superficie de ataque se complejiza y las amenazas evolucionan para hacer frente a las últimas barreras de protección, las soluciones de seguridad se han visto forzadas a mejorar drásticamente sus tecnologías de detección y remoción de amenazas. Para acompañar esta constante evolución que se produce simultáneamente en los métodos de defensa y ataque, se vuelve un requisito esencial reconocer las vulnerabilidades en la organización y conocer cómo las prestaciones de las herramientas antimalware se ciñen a ellas para sofocarlas.

Víctimas de malas configuraciones

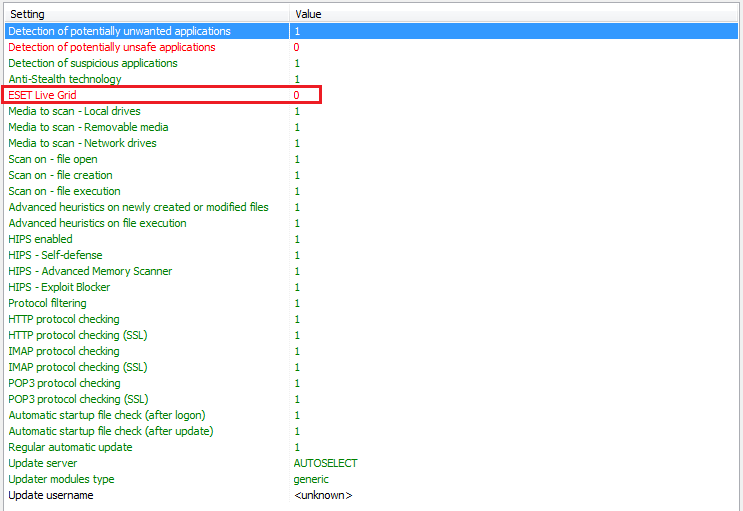

¿Recuerdan al gerente de IT con quien comencé este artículo? Su organización se vio gravemente afectada por Win32/Filecoder.TeslaCrypt. El departamento de tecnología poseía nuestros productos pero había olvidado activar ESET Live Grid en ellos, característica que lo hubiese protegido ante nuevas variantes de esta amenaza. Al tratarse de una funcionalidad opcional, muchos prefieren obviarla perdiendo así una capa adicional de protección.

Un escenario común es cuando, aun teniendo ESET Live Grid activado, este no es funcional porque los firewall perimetrales bloquean el acceso a los servidores o puertos que la herramienta necesita para su funcionamiento. Por eso, desde el laboratorio de ESET recomendamos no solo activarlo sino chequear con el archivo CloudCar que se encuentre funcional.

Otras veces, el error no se comete al instalar la solución de seguridad sino que se deriva de un mal manejo de permisos para los usuarios. Así, podemos mencionar el caso de un servidor de archivos limpio con una solución de seguridad correctamente configurada que acabó siendo cifrado debido a permisos de escritura para “Todos”. Entonces, a través de una estación de trabajo mal configurada, con software desactualizado o –en el peor de los casos– sin protección, un cibercriminal logró cifrar todos los archivos compartidos en el servidor sin mayores dificultades.

En conclusión, instalar una solución antimalware no será suficiente si luego no se aplican a ella las configuraciones óptimas que permitirán la protección del sistema, acompañadas por una política de seguridad cuidadosamente diseñada que se materialice en mecanismos para su cumplimiento.

Sigue leyendo: Guía del empleado seguro