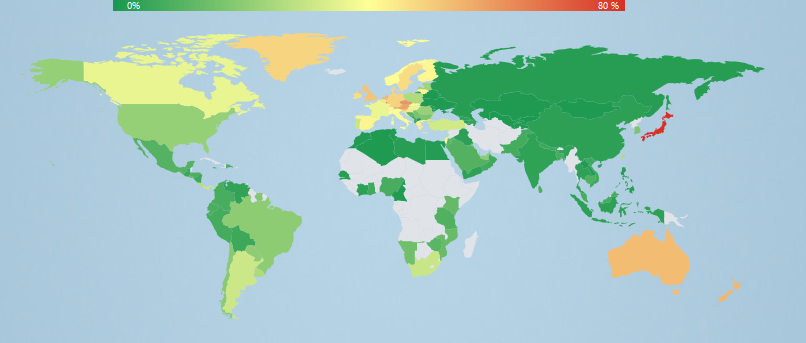

La telemetría de ESET LiveGrid® muestra un pico en las detecciones del malware JS/Danger.ScriptAttachment en varios países de Europa. Las tasas más notables se encuentran en Luxemburgo (67%), República Checa (60%), Austria (57%), Los Países Bajos (54%) y el Reino Unido (51%), aunque otros como España (42%) componen el listado en menor medida.

La amenaza descarga e instala variantes de malware en las máquinas de las víctimas

Por su parte, fuera de Europa, las mayores detecciones están en Japón, donde se registra el porcentaje más alto: 79%.

Tras ser enviada como un adjunto en un correo electrónico y abierta, esta amenaza obedece a la función para la que fue diseñada: descargar e instalar diferentes variantes de malware en las máquinas de las víctimas.

Si el usuario cae en la trampa, JS/Danger.ScriptAttachment trata de descargar otro código malicioso, que en la mayoría de los casos consiste en familias de ransomware criptográfico como Locky. Ya vimos en un análisis especial cómo es el proceso de infección de Locky, y ahora vemos su impacto real en números.

El siguiente mapa muestra la intensidad de las detecciones al día de hoy de JS/Danger.ScriptAttachment a nivel mundial:

JS/Danger.ScriptAttachment tiene las mismas intenciones que Nemucod, el otro aliado de Locky que oficia su descarga en los equipos de las víctimas y estuvo muy activo en los últimos meses. Comenzamos a seguir sus andanzas en diciembre de 2015, cuando advertimos que propagaba variantes de ransomware por todo el mundo a través de correos enviados por el propio usuario infectado, para llegar al mayor número de usuarios posible.

Como anticipamos en el informe Tendencias 2016, el ransomware es y seguirá siendo una de las amenazas más peligrosas, no solo por el rédito económico que otorga a los cibercriminales, sino también porque sigue habiendo víctimas que ven su información comprometida al no tener copias de seguridad actualizadas.

El desafío es garantizar la disponibilidad de la información, además de detectar y eliminar este tipo de amenazas tanto en el ámbito hogareño como corporativo, con una solución de seguridad que bloquee los intentos de descargar y ejecutar familias de ransomware.