La noticia sobre el cierre del ransomware TeslaCrypt atrajo mucha atención y generó varias preguntas. Por eso buscamos a la persona más indicada para responderlas: Igor Kabina, investigador de malware de ESET Y el primero en darse cuenta de los cambios en el ransomware TeslaCrypt. Fue él quien terminó creando la herramienta de descifrado para TeslaCrypt de ESET.

La historia de TeslaCrypt tuvo un final feliz: los usuarios de Internet se deshicieron de este ransomware y las víctimas aprovecharon la clave de descifrado revelada por los operadores. Tuviste un papel crucial en este último punto, ¿no?

Le pedí a los operadores de TeslaCrypt que revelaran la clave de descifrado maestra universal para la versión más reciente de TeslaCrypt, que era imposible de descifrar. Y la publicaron. Una vez que conseguí la clave, inmediatamente empecé a crear una herramienta de descifrado para que las víctimas del ransomware pudieran recuperar sus archivos de una forma más sencilla y conveniente.

Dicho así parecería que fue muy fácil. Pero no es tan común solicitarles a los operadores de ransomware la clave de descifrado...

Sí, las claves de descifrado son la "llave" de todo el negocio de ransomware. Es lo que las víctimas deben comprar si caen en la trampa del ransomware y no cuentan con un backup funcional de sus datos. Si eres víctima de este tipo de delito cibernético y no estás preparado, te encontrarás en un grave problema.

Pero con frecuencia leemos sobre herramientas de descifrado que les permiten a las víctimas recuperar sus archivos.

Sí, a veces los creadores del malware usan un cifrado débil o cometen un error de implementación que nos permite encontrar una herramienta de descifrado. Sin embargo, este tipo de soluciones de descifrado suele aprovechar algún error específico presente en el ataque de ransomware, que por lo general tiende a arreglarse en la siguiente versión.

Por eso este caso es diferente: recién una vez que tuve en mi poder la clave maestra, fui capaz de implementar una herramienta para descifrar varias de las últimas versiones de TeslaCrypt al mismo tiempo.

Bien, volvamos a cómo conseguiste la clave de descifrado universal. Oímos que simplemente se lo pediste a los operadores del malware. ¿Fue tan simple en realidad?

Desde hacía bastante tiempo que venía vigilando el ransomware TeslaCrypt; es mi trabajo estar al tanto de la evolución del malware para ayudar a proteger a los clientes de ESET. Fui testigo de las primeras versiones de este ransomware, que, gracias a algunas fallas de diseño, permitió que se creara una herramienta de descifrado. No obstante, por desgracia, las últimas versiones de TeslaCrypt tenían un algoritmo mejorado de protección de claves y era mucho más potente.

"Me di cuenta de que los operadores habían dejado de difundir esta versión y que todos los enlaces que utilizaba iban desapareciendo lentamente"

Como conozco el funcionamiento del ciclo de vida típico de un software malicioso, ya estaba esperando encontrar alguna mejora de desarrollo en TeslaCrypt. Sin embargo, hace varias semanas, me di cuenta de que el desarrollo había comenzado a frenarse. Me daba la impresión de que los operadores estaban a punto de renunciar; por cierto, algunos de los grupos que distribuían TeslaCrypt habían comenzado a reemplazarlo por el ransomware CryptProjectXXX.

El 27 de abril se compiló la versión que más tarde sería la última versión de TeslaCrypt. Poco después me di cuenta de que los operadores habían dejado de difundir esta versión y que todos los enlaces que utilizaba iban desapareciendo lentamente. Entonces probé suerte, pretendí ser una de sus víctimas y les pregunté si serían tan amables de revelar las cuatro claves privadas que habían estado utilizando desde que se inició TeslaCrypt.

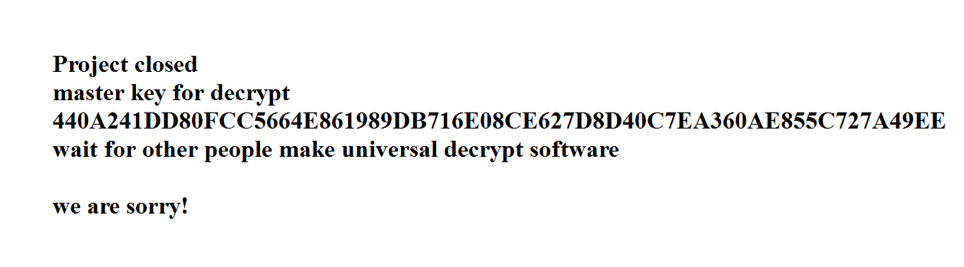

Me respondieron al otro día, lo cual era su tiempo de respuesta habitual, pero solo me suministraron la clave para la víctima que yo estaba fingiendo ser. Una vez más les pregunté si podrían, como gesto de buena voluntad, revelar al menos la última clave privada universal (la cuarta). Un día y medio después vi la notificación publicada en la página TeslaCrypt que decía "Proyecto cerrado". Al principio no podía creer que realmente hubieran liberado la clave, pero, después de verificar la clave pública correspondiente, estaba 100% seguro de que era la correcta.

Hay una pregunta que me viene a la mente mientras hablas acerca de tus comunicaciones con estos operadores de malware. ¿Es común para los investigadores de malware hablar con los ciberdelincuentes?

Antes que nada quiero dejar en claro que todas las comunicaciones se realizaron a través del canal oficial que los delincuentes habían creado para ponerse en contacto con sus víctimas. Sería algo similar a una mesa de ayuda de un software normal. Al ser un canal anónimo, los operadores no tenían idea de que se estaban comunicando conmigo; además me hice pasar por una víctima al azar de TeslaCrypt.

Y ahora sí voy a responder a tu pregunta: no, no es común que los investigadores de malware se pongan en contacto con los ciberdelincuentes; sin embargo, en este caso me pareció una buena idea intentarlo.

¿Por qué el mensaje termina diciendo "Lo sentimos" por haber cerrado, cuando causaron tantos daños a sus víctimas?

Al igual que con CryptoWall, afirman que están ayudando a las personas y que están probando las soluciones antivirus. Estoy totalmente en desacuerdo: lo único que quieren es robar dinero. Por otro lado, los operadores o los creadores de TeslaCrypt demostraron que tienen al menos una pizca de buena fe, ya que en el pasado proporcionaron las claves de descifrado gratuitamente en varios casos. Sin embargo, estas pequeñas acciones de buena voluntad no compensan todos sus actos maliciosos.

¿Cuál es la moraleja de esta historia? ¿Qué pueden aprender de ella los usuarios de Internet?

La gente necesita aprender más sobre el uso de las computadoras y la forma de protegerse contra las amenazas. Deben ser sumamente cuidadosos al abrir archivos adjuntos y enlaces.

Por supuesto, es esencial mantener el sistema y las aplicaciones actualizados e instalar todos los parches, además de contar con una solución de seguridad fiable y correctamente configurada. Por otra parte, es imprescindible tener un backup funcional que no esté conectado.

Las empresas antivirus están haciendo todo lo que pueden, pero por desgracia siempre existe el factor humano, y allí es adonde apuntan los ciberdelincuentes mediante el uso de la Ingeniería Social. La gente debe darse cuenta de que cuando son víctimas de un ataque de ransomware, no se trata de sus archivos.

A los creadores del ransomware no les importan los archivos ajenos: solo les importa el dinero. Aunque sé lo problemático que es perder archivos importantes, siempre recomiendo no pagar el rescate. Si la gente dejara de pagar los rescates, no habría más ataques de ransomware. Mientras tanto, las personas deben saber que hay muchas buenas personas haciendo todo lo posible para protegerlos y aprovechan cada oportunidad para ayudar.