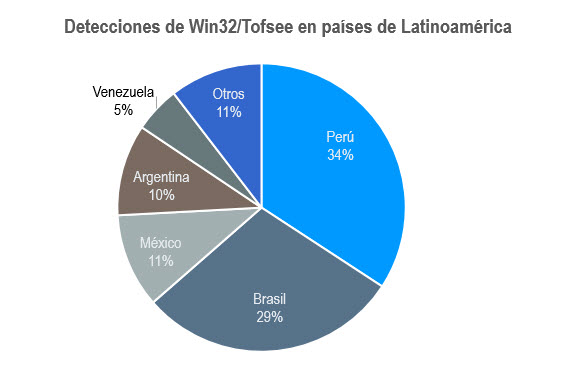

Como parte de la rutina en el Laboratorio de Investigación de ESET Latinoamérica estamos constantemente analizando diferentes tipos de amenazas que afectan a la región; en esta ocasión desenvolveremos las características de un peculiar backdoor que afecta principalmente a Argentina, Brasil, Mexico, Perú y Venezuela, y que las soluciones de ESET detectan como Win32/Tofsee.

El siguiente grafico muestra cómo se distribuyen las detecciones entre los diferentes países de Latinoamérica, poniendo en evidencia porque Tofsee es el backdoor con más presencia en la región:

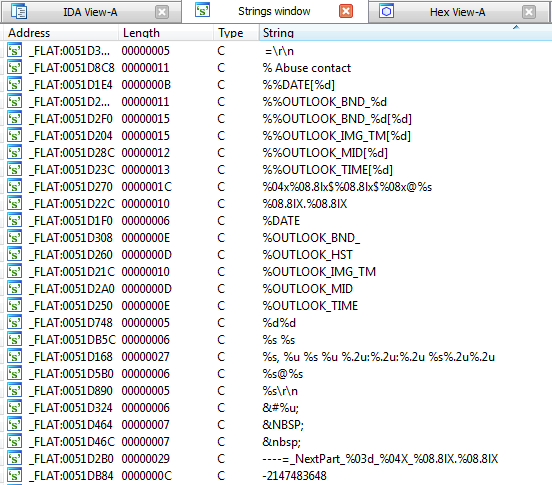

La amenaza que utilizamos para realizar el análisis es un archivo DLL (Dynamic-Link Library) desarrollado en C++, por lo que procedimos a usar el desensamblador IDA Pro para realizar ingeniería inversa sobre el código malicioso.

En la ventana de strings que proporciona IDA, observamos cadenas de caracteres como “%OUTLOOK_TIME” y “%OUTLOOK_HST”, entre otras similares, con lo cual ya tenemos algún indicio de que podría comprometer de algún modo esa aplicación:

A continuación describiremos algunos elementos y funciones para conocer mejor a este backdoor:

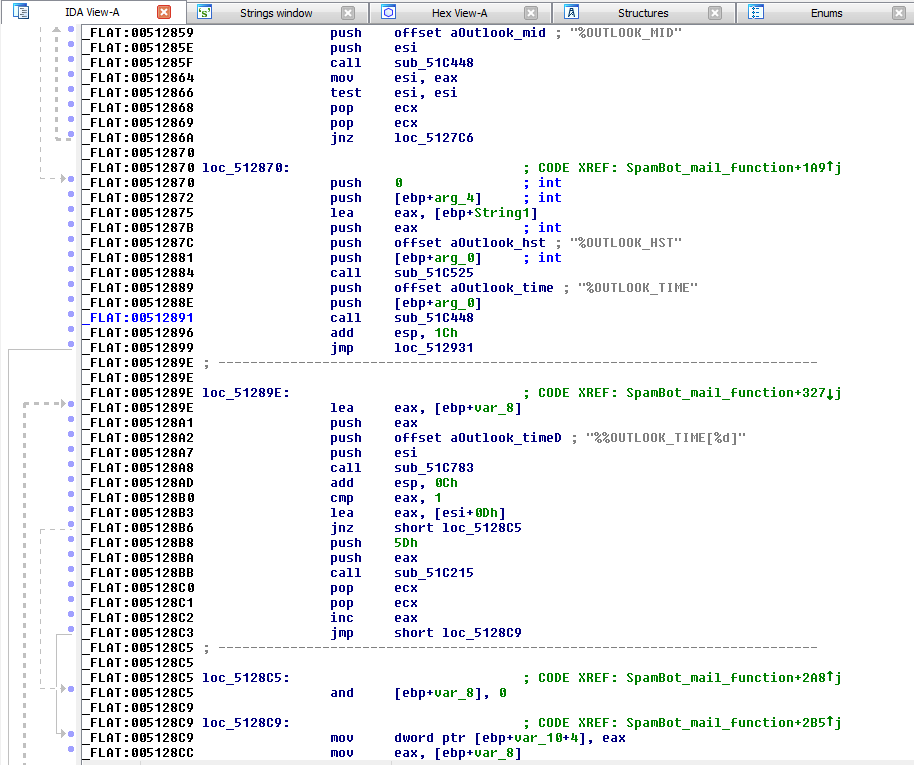

Spam

Situándonos en las funciones en donde se hace uso de las strings anteriores, logramos comprobar que Tofsee tiene la capacidad de un spambot, es decir que puede abusar, en este caso, del cliente de Outlook instalado en el equipo para enviar spam.

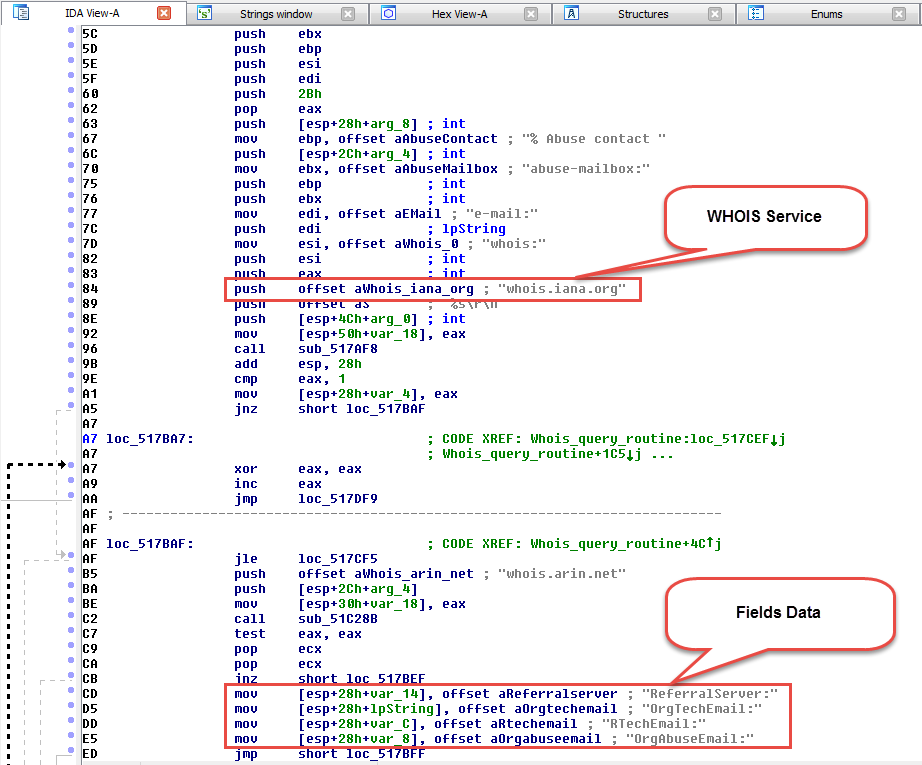

Whois

Nos encontramos con otra función que tiene como fin utilizar servicios del protocolo whois para efectuar consultas en una base de datos, que permite determinar el propietario de un dominio o una dirección IP en Internet. Esto lo hace para recolectar determinada información, extraída del reporte de cada uno de los sitios que se utilizó.

A continuación mencionaremos cuáles son estos servicios y veremos la captura de la rutina que ejecuta la amenaza:

- iana.org

- arin.net

- lacnic.net

- ripe.net

- afrinic.net

Base64

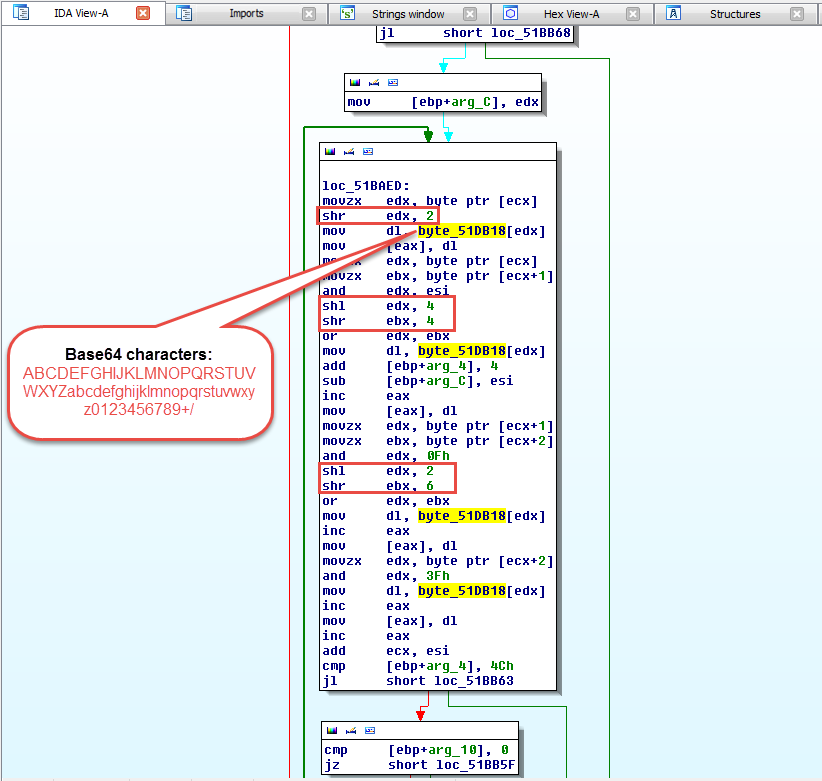

Esta es otra de las rutinas más significativas, ya que involucra al cifrado de la comunicación con el C&C. En la siguiente imagen podemos identificar un bucle while, dentro del cual existen las instrucciones de desplazamiento shl y shr. Como se observa en la secuencia de código, se desplaza a la izquierda y a la derecha el contenido del registro EDX en 2, 4 y 6 bits.

Esta estructura de código es un alto indicador de una implementación de cifrado Base 64:

Una vez que este código malicioso logra infectar un equipo, es el encargado de comprometer las cuentas de correos electrónicos de la víctima; de manera automatizada, envía campañas de estafas, phishing y malware, dependiendo de los fines del atacante.

Además, las amenazas como Tofsee y Dridex, que analizamos anteriormente, pueden ser factores útiles para los atacantes a la hora de propagar ransomware, como sucedió por ejemplo con el caso de Locky.