El ransomware acapara numerosas publicaciones y se prevé que siga creciendo a lo largo de este 2016. De hecho, fue la amenaza con más crecimiento en el ámbito de la ciberseguridad en el último año, explotada por los ciberdelincuentes ya que de manera rápida les proporciona suculentos ingresos.

Aquí en WeLiveSecurity hemos hablado en numerosas ocasiones de las variantes de ransomware que aparecen para los distintos sistemas, desde equipos Android y Windows hasta incluso Mac OS X.

Aunque debes confiar en tus soluciones de seguridad, que te protegen detectando las variantes de ransomware, existe una mínima franja de tiempo entre que aparecen algunas muestras y los sistemas son capaces de detenerlas; con ello en mente, te ofrecemos una pequeña guía de ayuda.

Cómo monitorear ficheros dentro de un servidor

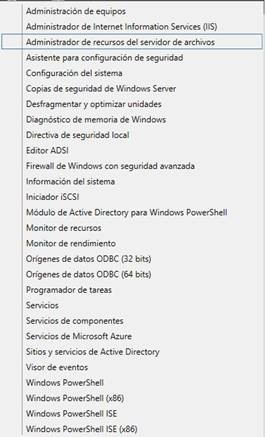

Vamos a implementar una solución basada en el Administrador de recursos del servidor de archivos (File Server Resource Manager), conjunto de herramientas que permite administrar la cantidad y el tipo de datos almacenados en los servidores.

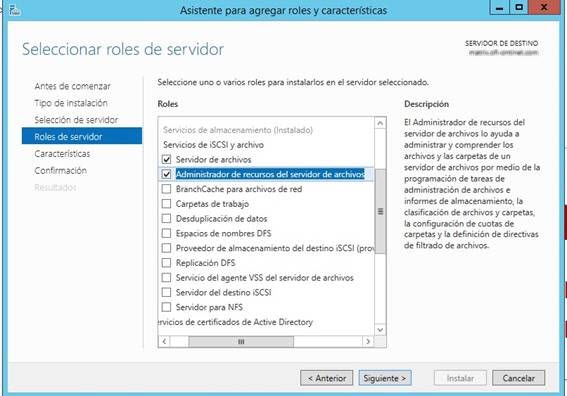

Esta opción está disponible de manera gratuita en Windows Server 2012, añadiendo simplemente las características correspondientes dentro del servidor de ficheros.

Comenzaremos en la selección de roles de servidor, seleccionando el administrador de recursos:

El concepto a desplegar es sencillo: monitorizar los ficheros dentro del servidor. Para ello, introduciremos una serie de extensiones maliciosas empleadas por el malware para cifrar los archivos, poniendo un “señuelo” en esas carpetas para que, en caso de infección, se detecte el proceso y se detenga.

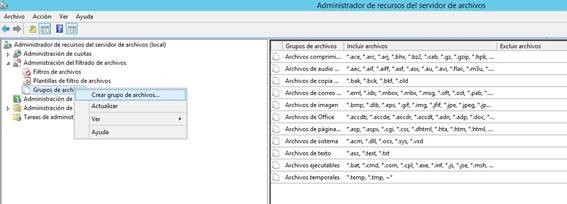

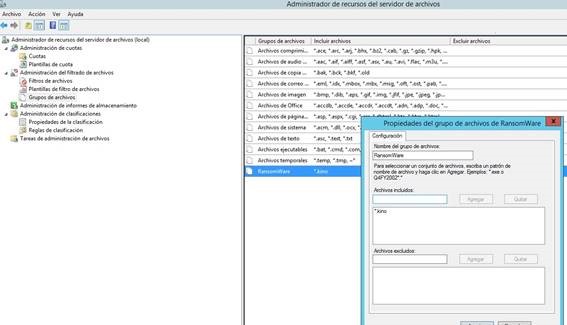

Lo primero que debemos hacer es tener una lista de extensiones empleadas por el malware más o menos actualizadas.

Pongamos como punto de partida este listado:

*.*AES256

*.*cry

*.*crypto

*.*darkness

*.*enc*

*.*kb15

*.*kraken

*.*locked

*.*nochance

*.*oshit

*.*exx

*@gmail_com_*

*@india.com*

*cpyt*

*crypt*

*decipher*

*install_tor*.*

*keemail.me*

*qq_com*

*ukr.net*

*restore_fi*.*

*help_restore*.*

*how_to_recover*.*

*.ecc

*.exx

*.ezz

*.frtrss

*.vault

*want your files back.*

confirmation.key

enc_files.txt

last_chance.txt

message.txt

recovery_file.txt

recovery_key.txt

vault.hta

vault.key

vault.txt

*.aaa

*help_your_files*.*

En el Administrador de recursos creamos un grupo de archivos que incluya este tipo de extensiones:

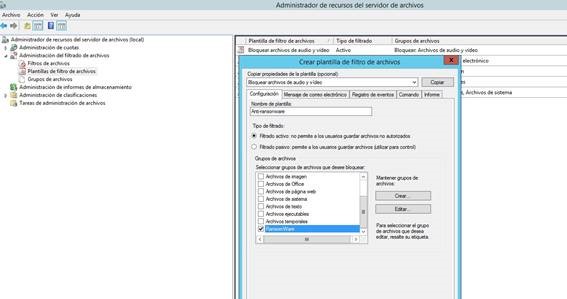

El siguiente paso es crear una plantilla de actuación, en la que definiremos el comportamiento deseado ante la detección de un fichero con la extensión mencionada:

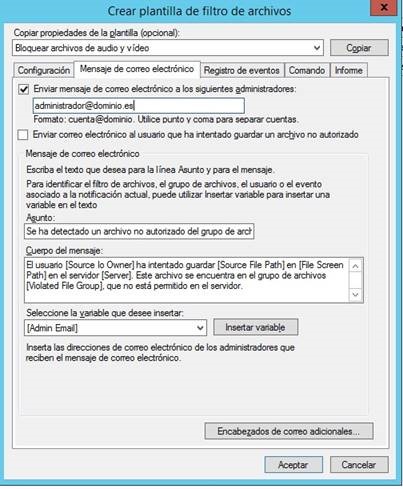

Una de las opciones básicas es configurar un mensaje y cuenta de correo para notificar el incidente:

A continuación sería una buena idea escribir un evento en el registro de Windows para reenviar posteriormente a un sistema de correlación SIEM o simplemente para efectos de control.

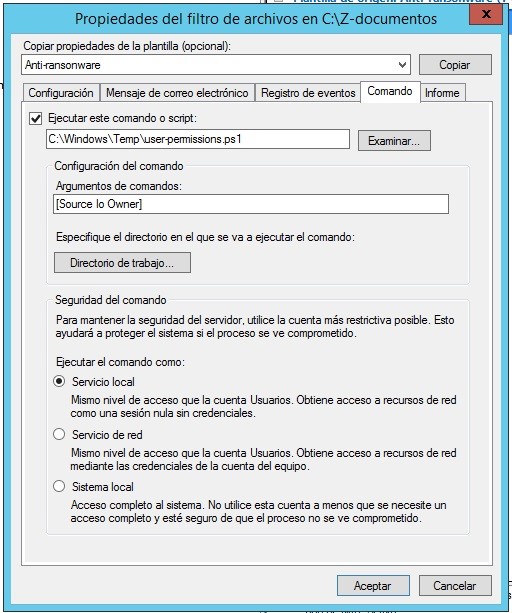

Claro que no solo queremos detectar una posible infección por ransomware, sino que queremos prevenir o mitigar las temidas consecuencias. Para ello, habilitamos una sesión de comandos al encontrar un cambio en los ficheros:

El comando o los comandos que podemos ejecutar mediante este “disparador” o monitor son infinitos. Podemos optar por apagar el servidor de ficheros, bloquear el acceso al usuario de red que ha intentado modificar los ficheros (el malware), o bloquear la dirección IP de entrada al servidor desde el equipo que origina la infección.

Particularmente prefiero apagar el servidor. Esto dejará a los usuarios sin servicio, pero es una manera radical de evitar la infección.

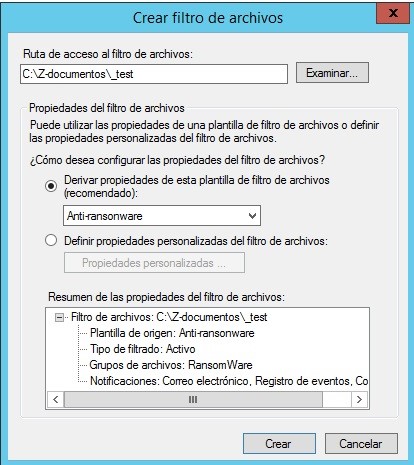

Por último, configuramos dónde queremos que se aplique el filtro:

Tenemos que ser conscientes de que este servicio de monitorización consume recursos en el sistema, y que en grandes entornos con miles y millones de ficheros podría producir penalizaciones en el rendimiento del servicio.

Para ello empleamos un pequeño truco. En los sistemas Windows el guion bajo (_) es el primer carácter que aparece en una ordenación, por lo que creamos una carpeta con este nombre y será la que sea monitorizada.

A efectos prácticos, en caso de producirse una infección, el proceso de cifrado comienza por la carpeta “señuelo”.

En un entorno real, se produce un lapsus de tiempo entre que el malware comienza a cifrar la carpeta señuelo, ejecuta el comando deseado (apagar) y se apaga el equipo o se ejecuta cualquiera otra opción, por lo que tenemos que contar con 5/10 ficheros cifrados.

Este es un pequeño defecto en el concepto, aunque en un entorno de millones de ficheros es un mal menor, que seguro estamos dispuestos a pagar por evitar el temido cifrado del servidor de ficheros.

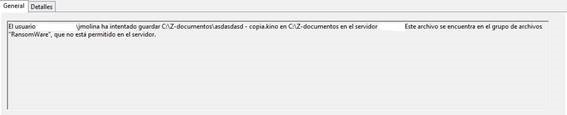

Para terminar, podemos ver cómo se ha producido el correspondiente registro en el visor de eventos. En esta prueba, un simple cambio manual de nombre de fichero:

Como verás, existen distintas formas de combatir amenazas como el ransomware, aunque siempre la preferible es prevenirlo aplicando consejos de seguridad y buenas prácticas. En caso de una infección, recuerda no pagar el rescate que te exijan, para no alimentar la conducta criminal.