Semanas después de que empezara a atacar cifrando archivos de usuarios, Locky todavía está buscando nuevas víctimas. Para darte más información sobre este ransomware, reunimos información que te ayudará a protegerte.

Breve presentación: ¿quién es Locky?

Win32/Filecoder.Locky.A es una variante de ransomware que cifra archivos de cien tipos de extensiones, como imágenes, videos o bases de datos, almacenados en redes fijas o unidades móviles. Al ser ejecutado, se copia a sí mismo en la ubicación %temp%\svchost.exe y añade una entrada de registro para ser ejecutado cada vez que se inicie el sistema.

Siguiendo el análisis de su proceso de infección, podemos contarte que el vector de ataque es un correo electrónico regular con un adjunto; las variantes anteriores usaban documentos Word o Excel que contenían macros maliciosas, pero esta viene con un TrojanDownloader, usualmente de la familia detectada por ESET como JS/TrojanDownloader.Nemucod, entre otras. Una vez abierto, este archivo contiene otro archivo JavaScript (.js) que, al ser ejecutado, descarga y ejecuta el payload: en este caso, Locky.

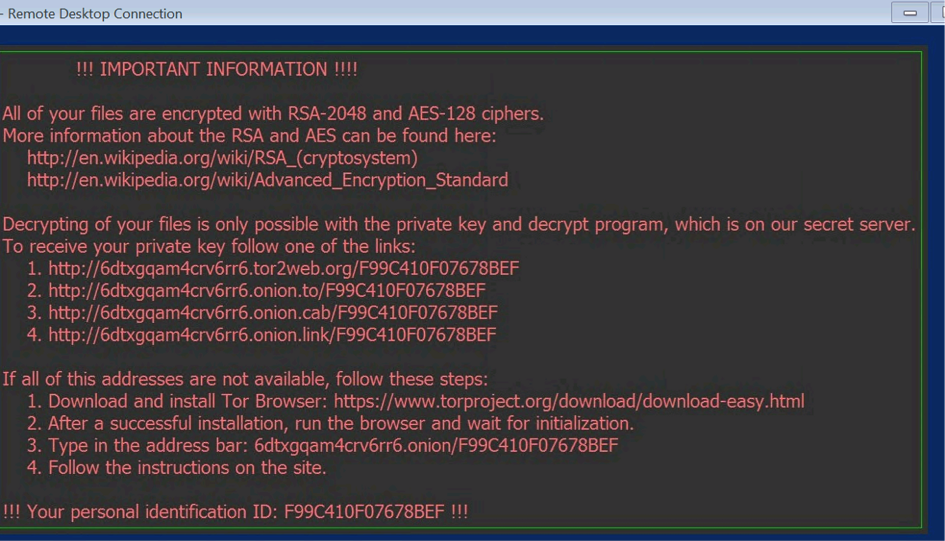

Este luego busca los archivos a cifrar, los cuales renombra cambiándoles la extensión a ".locky"; además, cambia el fondo de pantalla del equipo, para que contenga este mensaje:

El siguiente paso implica un pedido a la víctima de que pague el rescate, como hace cualquier ransomware, y luego el troyano se remueve a sí mismo de la computadora. Además, recolecta información sobre el sistema operativo y configuraciones de sistema, así como la lista de archivos cifrados. Luego trata de enviarlos a una máquina remota usando el protocolo HTTP.

Como vemos en muchas variantes de ransomware, todas las instrucciones para hacer el pago están alojadas en un enlace de Tor y se deben utilizar bitcoins.

Campañas actuales

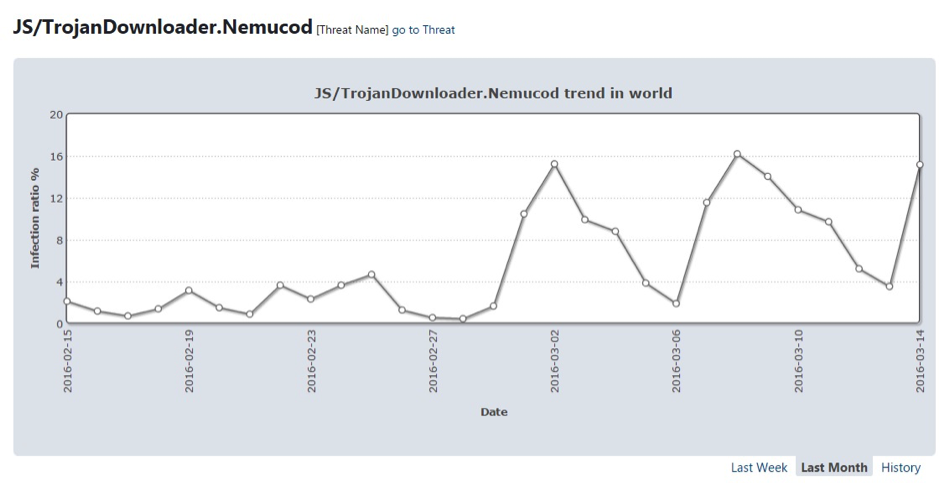

Desde fines de febrero hemos observado varias campañas de propagación de ransomware, como por ejemplo Locky y TeslaCrypt, que se valen del malware JS/TrojanDownloader.Nemucod como vía. Han logrado altos índices de detección en los sistemas de telemetría de ESET: según LiveGrid®, países como Japón casi llegan al 80%.

Esas tasas se calculan gracias a los usuarios que envían automáticamente sus datos de infección usando dicho sistema, y muestran qué porcentaje del total de detecciones de un malware en nuestros servidores pertenece a cada variante.

Si observamos la información de la semana pasada, podemos encontrar tres grandes campañas desde fines de febrero, estando la última todavía activa al momento de escribir este post (17 de marzo de 2016).

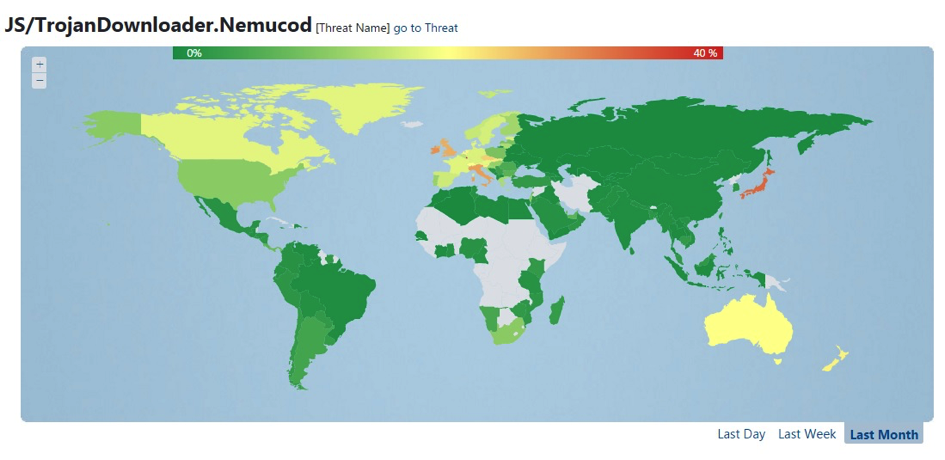

¿Qué países fueron más afectados por la propagación de estos TrojanDownloaders en el último mes? Japón encabeza la lista, seguido de países europeos como Italia, Reino Unido e Irlanda. Debemos considerar que estas tasas de detección cambian todos los días, y que países como Alemania y España también tienen altos índices:

Otras regiones como Norteamérica, Australia, Nueva Zelanda y Sudáfrica también fueron afectadas y, como el correo electrónico que propaga el ransomware suele estar escrito en inglés, tiene sentido que muchas de las áreas mencionadas sean aquellas en las que encontramos la mayoría de las detecciones.

Es interesante también que los criminales están apuntando a varios de los países más ricos, quizá esperando que los usuarios infectados estén en condiciones económicas de pagar los rescates - a pesar de que nosotros recomendamos no hacerlo.

¿Cómo protegerte?

Si bien los métodos de protección mencionados en otras campañas de ransomware aplican perfectamente para Locky y TeslaCrypt, no está mal repasarlos y añadir algunos otros:

- El backup es esencial

Piénsalo: lo último que querrías es que un ransomware cifre todos tus archivos personales y tener que pagar para recuperarlos. Siempre es buena idea tener una copia de respaldo de tus documentos, almacenada en otro dispositivo externo o incluso en la nube.Asegúrate de solo conectarte a este sistema de backup cuando estés haciendo las copias de los archivos. Si no, podrías encontrarte con que también fueron cifrados, ya que la mayoría de las variantes de ransomware busca discos externos, carpetas compartidas y servicios en la nube que estén mapeados en tu sistema. Aprende aquí 6 formas de hacer backup.

- Asegúrate de que tu antivirus esté al día

Debe estar instalado y actualizado, y si tiene un sistema de alerta temprana, debe estar activado. Esa es la diferencia entre tener que esperar horas o unos pocos minutos para que una firma de virus detecte una nueva amenaza.

- Actualiza tu sistema y el software instalado

Los exploits que se aprovechan de agujeros de seguridad en los sistemas y aplicaciones son comúnmente usados por los creadores de malware. No dejes que los cibercriminales infecten tu sistema solo porque olvidaste instalar las últimas actualizaciones o decidiste dejarlo para más adelante.

- Asegura tu sistema

Además de mantenerlo actualizado, puedes usar otros métodos que te ayudarán a protegerlo. El Control de cuentas de usuario (UAC) de Windows es un buen comienzo, porque puedes configurarlo para que requiera permisos adicional para ejecutar un archivo desconocido.

- No olvides que las empresas también pueden ser víctimas

Si estás en un entorno corporativo y tienes Windows Active Directory, puedes configurar políticas grupales que prevengan que el ransomware se ejecute y comience a cifrar archivos, o incluso, que se propague a toda la red. También puedes evitar que se ejecuten las macros en Office, para no tener que preocuparte por la posibilidad de que un empleado distrído abra un adjunto malicioso.

¿Quieres más información y consejos? Mira nuestro video sobre ransomware y cómo protegerte: