El ransomware comenzó a ser un problema cada vez mayor para los usuarios de dispositivos móviles. Además del de bloqueo de pantalla y el que cifra archivos (o ransomware criptográfico), que ya han causando grandes pérdidas financieras y de datos por varios años, ahora está el que se dedica a atacar la plataforma Android. ESET preparó un white paper exclusivo sobre el desarrollo de este tipo agresivo de malware para Android.

Al igual que otros tipos de malware para Android (como los troyanos propagados por SMS), a medida que las amenazas de ransomware fueron evolucionando en los últimos años, sus creadores adoptaron muchas de las técnicas que les resultaron eficaces para atacar equipos de escritorio y las aplicaron a la plataforma móvil.

Dado que ahora es común guardar los datos de uso cotidiano en el smartphone, la amenaza de perder los datos cifrados es mayor que nunca

El ransomware de bloqueo de pantalla, tanto en Windows como en Android, hoy en día suele ser del tipo "policial", es decir que intenta asustar a las víctimas para hacer que paguen una "multa" tras acusarlos (falsamente) de almacenar contenidos ilegales en sus dispositivos. Del mismo modo (como ocurre con Cryptolocker, la temible familia de ransomware para Windows), el ransomware criptográfico para Android comenzó a usar criptografía fuerte, lo que significa que los usuarios afectados no tienen ninguna forma práctica de recuperar sus archivos secuestrados. Y dado que ahora es más común guardar los datos de uso cotidiano, como las fotografías en el smartphone, en lugar de en la PC, la amenaza de la pérdida de los datos cifrados es mayor que nunca.

Una observación interesante que hemos hecho es que la atención de los atacantes ya no está puesta únicamente en los países de Europa del Este. Algunas familias recientes, como Android/Simplocker y Android/Lockerpin, por ejemplo, tuvieron como objetivo de ataque mayormente usuarios en los Estados Unidos.

Tipos de ransomware para Android

El ransomware, como lo indica su nombre, es cualquier tipo de malware que le exige al usuario infectado el pago de una suma de dinero a cambio de la promesa de "liberar" o "rescatar" un recurso secuestrado. Existen dos tipos generales de malware que entran en la categoría de "ransomware":

- El ransomware de bloqueo de pantalla

- El ransomware criptográfico

En el de bloqueo de pantalla, el recurso secuestrado es el acceso al sistema comprometido. En cambio, en el criptográfico, el recurso secuestrado son los archivos del usuario.

Ambos tipos han sido un problema muy frecuente en la plataforma Windows desde 2013, cuando el ransomware comenzó a ser más popular entre los ciberdelincuentes, a pesar de que su existencia data de muchos años antes. Las infecciones de ransomware causaron problemas tanto a individuos como a empresas.

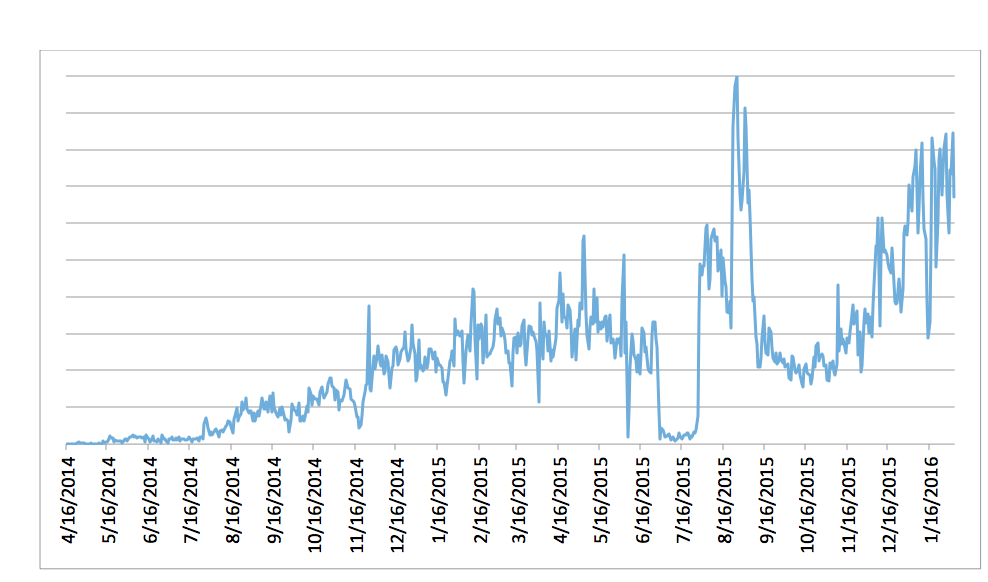

Dado que una de las tendencias más notables en cuanto al malware para Android es que sus creadores han estado aplicando las técnicas de malware que resultaron exitosas en Windows, el surgimiento del ransomware para esta popular plataforma móvil era algo lógico y esperado. Como podemos ver en el gráfico de tendencias, las detecciones de ransomware para Android están aumentando.

Estadísticas de detección de ransomware para Android, según ESET LiveGrid®

Con la creciente cantidad de consumidores que optan por el móvil en lugar de la PC, los datos que se almacenan en estos dispositivos son más valiosos, por lo que el ransomware para Android es un atractivo cada vez mayor para los atacantes.

Qué hacer para estar seguro

Es importante que los usuarios de dispositivos Android estén informados sobre las amenazas de ransomware y tomen medidas preventivas. Algunas de las acciones preventivas más importantes son evitar las tiendas de aplicaciones no oficiales, y tener una aplicación de seguridad móvil instalada que se mantenga siempre actualizada. Además, es importante tener una copia de seguridad funcional de todos los datos importantes del dispositivo.

Lo más probable es que un usuario que siga las medidas adecuadas contra el ransomware nunca deba enfrentarse a un pedido de rescate. Incluso si llegara a caer víctima y, en el peor de los casos, si sus datos terminaran cifrados, si cuenta con una copia de seguridad, la experiencia no será nada más que una molestia.

Si por alguna razón los usuarios se infectan con ransomware, tienen varias opciones para eliminarlo, según la variante específica del malware.

Para la mayoría de las familias simples de ransomware de bloqueo de pantalla, la solución es reiniciar el dispositivo en modo seguro (para que las aplicaciones de terceros, incluyendo el malware, no se carguen), tras lo cual el usuario podrá desinstalar fácilmente la aplicación maliciosa. Los pasos para arrancar el dispositivo en modo seguro pueden variar según el modelo (consulte el manual o haga una pregunta en el motor de búsquedas de Google). En el caso de que la aplicación haya conseguido privilegios de administrador de dispositivos, éstos deberán ser revocados desde el menú de ajustes antes de poder desinstalar la aplicación.

Los ciberdelincuentes incorporaron Filecoders al ransomware para copiar el éxito de Cryptolocker y otros similares, pero su análisis demostró que se ejecutan en forma ineficiente

Si un ransomware con derechos de administrador de dispositivos bloqueó el dispositivo usando la funcionalidad integrada de Android de bloqueo de pantalla por PIN o contraseña, la situación se pone más complicada. Debería ser posible restablecer el bloqueo usando el Administrador de dispositivos Android de Google o una solución MDM (Administración de Dispositivos Móviles) alternativa. Los teléfonos Android liberados tienen aún más opciones. El restablecimiento a los valores de fábrica, que borra todos los datos del dispositivo, puede usarse como último recurso en caso de que no haya disponible ninguna solución MDM.

Si un ransomware criptográfico como Android/Simplocker cifró los archivos del dispositivo, les aconsejamos a los usuarios que se pongan en contacto con el soporte técnico de sus proveedores de seguridad. Dependiendo de la variante específica del ransomware, descifrar los archivos puede ser posible o no.

Les recomendamos a los usuarios afectados que nunca paguen el rescate solicitado. Hay varias razones para no hacerlo. Si bien es cierto que algunas bandas criminales establecidas que usan ransomware criptográfico para Windows alcanzaron un nivel de profesionalismo gracias al cual devuelven a los usuarios sus archivos descifrados, éste no siempre es el caso. El ransomware de cifrado de archivos es extremadamente popular entre los creadores de malware. Existen muchas familias diferentes de codificadores de archivos para Windows (su nombre en inglés, Filecoders, es el nombre de detección utilizado por ESET para esta categoría).

Los ciberdelincuentes incorporaron muchos de estos Filecoders al ransomware con la esperanza de copiar el éxito de Cryptolocker y otros tipos similares de ransomware, pero nuestro análisis técnico de todas estas familias demostró que muchas se ejecutan en forma ineficiente. Para los usuarios, esto significa dos cosas: en primer lugar que, aunque paguen, sus archivos quizá no se puedan descifrar. En segundo lugar, que puede llegar a ser posible descifrar los archivos sin tener que pagar.

En lo que se refiere al ransomware para Android, encontramos varias variantes donde el código para descifrar los archivos o desinstalar la pantalla de bloqueo directamente no existía, por lo que pagar no habría servido de nada.

Para el usuario final o la empresa víctima de un ransomware criptográfico que se enfrenta a una pérdida de datos, todo se reduce a una cuestión de confianza. ¿Se puede confiar en que los delincuentes cibernéticos mantendrán su parte del trato y descifrarán los archivos después de haber pagado el rescate? Obviamente, no hay garantías. E incluso si los archivos se descifran, no hay nada que les impida a estos mismos atacantes (o a otros) volver por más.

Ceder ante las demandas de los atacantes solo sigue alimentando el problema

Si tomamos el punto de vista más amplio de la economía del ransomware, ceder ante las demandas de los atacantes solo sigue alimentando el problema.

Como se mencionó anteriormente, una opción mucho más sensata es la prevención mediante la adhesión a los principios básicos de seguridad, el uso de software de seguridad actualizado en Android y la generación de copias de seguridad de los datos (no solo en el propio dispositivo). Todas estas medidas preventivas están a disposición del usuario y además son fáciles de usar, por lo que realmente no hay ninguna razón para no aplicarlas.

Para obtener una descripción detallada de los diversos tipos de ransomware para Android, los vectores de ataque y los detalles técnicos, lee el white paper de ESET "El auge del ransomware para Android".

Este será uno de los temas de debate de ESET en el próximo Mobile World Congress, la exposición más importante de la industria móvil que comienza el 22 de febrero en Barcelona, España. ESET estará ubicada en el Pabellón 5, Stand B05; para obtener más información acerca de la participación de ESET en Mobile World Congress, visita nuestra página exclusiva.

Sigue leyendo: Infografía - ¿qué es el ransomware?