Hace algún tiempo mencionábamos una campaña de propagación de macromalware dirigida a usuarios mexicanos, donde el payload utilizado para robar información era una variante de la familia Win32/IRCBot.

Durante el año pasado fueron detectadas algunas campañas de propagación que, utilizando un archivo de Word con macros, descargaban la variante Win32/IRCBot.ASG. Este troyano se oculta dentro del sistema para informar al atacante de las acciones que se realizan en él, enviando información como usuario y contraseña de home banking, cuando se ingrese a la página de una entidad financiera. Si bien durante los últimos meses esta familia no ha tenido mucha actividad afectando a usuarios de Latinoamérica, sí tiene ciertas características que vale la pena mencionar.

La familia de códigos maliciosos Win32/IRCBot es bastante amplia, tiene características de troyano y funciona como backdoor, para ser controlado de forma remota a través del protocolo IRC. Su forma de propagación ha variado desde servicio de mensajería instantánea hasta la explotación de vulnerabilidades y la propagación a través de dispositivos USB, con lo cual algunas familias tienen características de gusano.

En este caso vamos a ver algunas características de tres muestras detectadas en países de la región, principalmente México y Colombia, para entender la propagación de IRCBot.

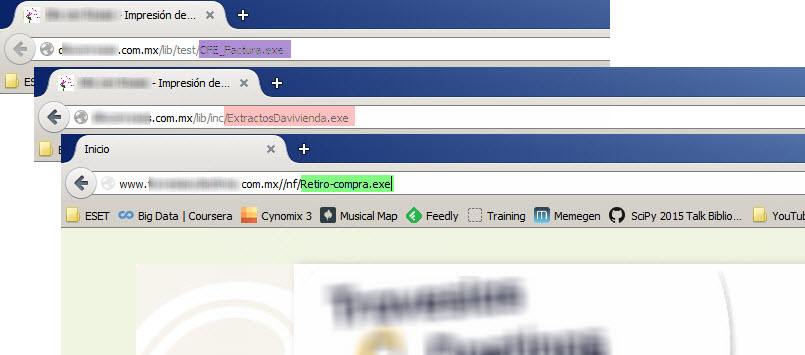

Las tres muestras son detectadas por los productos de ESET como parte de la misma familia Win32/IRCBot.ASG y, de entrada, los nombres con los cuales fueron propagadas estas amenazas nos dan un indicio de que estaban enfocadas en afectar a usuarios de la región. Si bien las tres amenazas corresponden a muestras diferentes, comparten el hecho de que los sitios web donde estaban alojadas correspondían a dominios mexicanos:

Las tres muestras son detectadas por los productos de ESET como parte de la misma familia Win32/IRCBot.ASG y, de entrada, los nombres con los cuales fueron propagadas estas amenazas nos dan un indicio de que estaban enfocadas en afectar a usuarios de la región. Si bien las tres amenazas corresponden a muestras diferentes, comparten el hecho de que los sitios web donde estaban alojadas correspondían a dominios mexicanos:

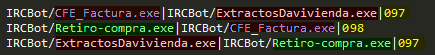

Así que al tratarse de tres muestras diferentes alojadas en dos sitios web diferentes, pero compartiendo la misma firma de detección, surge la inquietud de determinar qué tan similares pueden ser estas muestras y si podrían llegar a estar relacionadas. Para acercarnos a una respuesta, vamos a utilizar algo de FuzzyHashing. En este caso vamos a utilizar shdash, un algoritmo que calcula un hash del archivo (SDBF) y luego los compara para dar una medida de similitud entre los diferentes archivos.

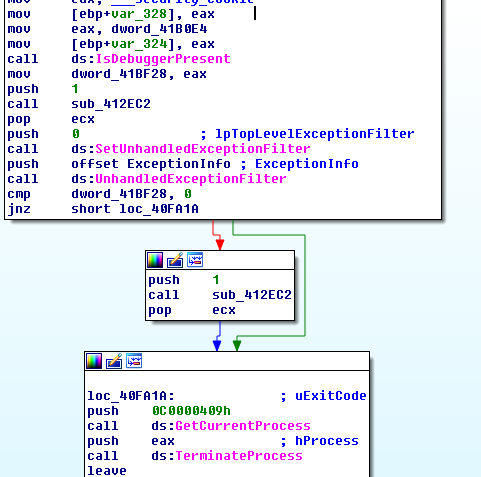

En este caso vemos cómo las medidas de similitud nos arrojan que se trata de muestras bastante similares, por lo que podemos sospechar que efectivamente se trata de amenazas que están relacionadas entre sí. Cuando analizamos con un poco más de detalle cada una de las muestras, nos empezamos a encontrar con cuestiones como que las tres utilizan el mismo tipo de técnicas de antidebugging, utilizando la la función IsDebuggerPresent(), que sirve para determinar si al proceso que se está ejecutando se le está haciendo debug.

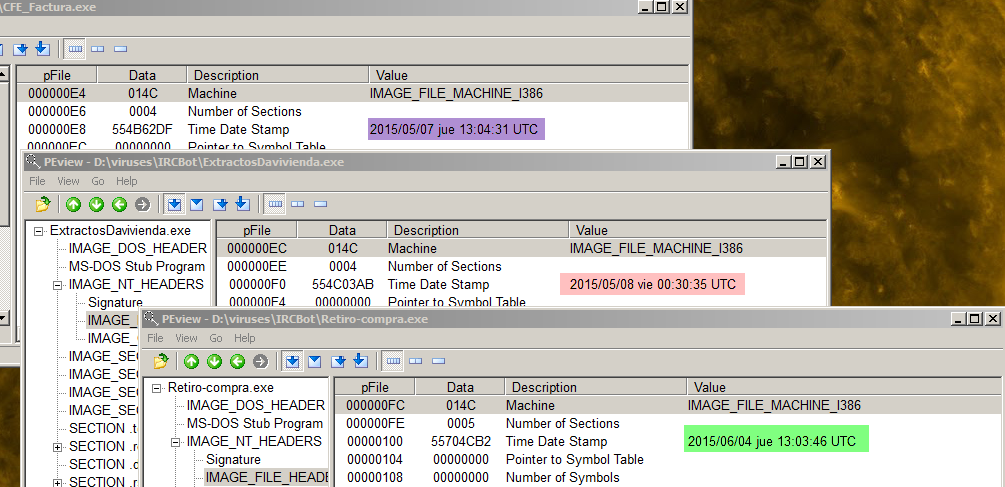

Por otra parte, podemos identificar que las tres muestras, además de compartir las mismas técnicas de antidebugging, tienen fechas de compilación bastante cercanas entre sí, tal como se puede ver en la siguiente captura:

Lo anterior está relacionado con el hecho de que muchos atacantes utilizan el mismo tipo de código malicioso para afectar a usuarios en diferentes campañas de propagación. De esta manera, logran propagar diferentes amenazas por un período de tiempo, buscando maximizar la información que roban y por tanto las ganancias que pueden llegar a obtener.

Recientemente hemos hablado de otras campañas con similitudes en su forma de propagación o en las acciones que realizan. Por ejemplo, hemos podido detectar varias muestras de códigos maliciosos de la familia RAR/Agent con similitudes en su estructura de funcionamiento, ocultos en archivos SCR y en la técnica de Ingeniería Social, utilizando falsos archivos PDF. O los casos de propagación de la familia Win32/Remtasu.Y, un código malicioso con características de keylogger que afecta principalmente a usuarios en Colombia.

Tal como lo mencionamos en nuestro informe de tendencias en seguridad informática para este 2016, estamos frente a una proliferación de ataques localizados, y Latinoamérica no es la excepción. Con códigos maliciosos y campañas creadas para afectar específicamente a usuarios en la región, son la muestra clara de que los ciberdelincuentes están organizados y buscando información de usuarios de nuestros países.

Este tipo de campañas deben llevar a que todos los usuarios tomen conciencia de la importancia de mantener protegidos los dispositivos. No está de más recordar que para evitar ser víctima de este tipo de códigos maliciosos, existen diferentes tecnologías de seguridad que se pueden implementar, pero además, siempre es importante destacar el rol que cumplen la educación y gestión de la información en estos casos.