El 23 de diciembre de 2015, alrededor de la mitad de los hogares en la región ucraniana llamada Ivano-Frankivsk (con una población de 1,4 millones de habitantes) se quedaron sin electricidad durante unas horas. Según el medio de noticias ucraniano TSN, la causa de la interrupción energética fue un "virus" utilizado en un "ataque de hackers".

Al analizar los datos telemétricos propios de ESET, descubrimos que el caso denunciado no fue un incidente aislado y que otras empresas energéticas en Ucrania también habían sido atacadas por ciberdelincuentes al mismo tiempo.

Además, nos enteramos de que los atacantes han estado utilizando una familia de malware que venimos siguiendo de cerca desde hace bastante tiempo: BlackEnergy. En concreto, este backdoor se utilizó para instalar un componente KillDisk en los equipos de destino, cuya función es impedir que arranquen.

¿Eventos (no) relacionados?

El troyano BlackEnergy se ha utilizado con diversos fines en los últimos años. En la conferencia Virus Bulletin en 2014, hablamos de una serie de ataques de espionaje cibernético contra objetivos de alto valor que estaban relacionados con el gobierno ucraniano. Los operadores de malware utilizaron numerosos mecanismos de difusión para infectar a sus víctimas, incluyendo la grave vulnerabilidad 0-day de PowerPoint llamada CVE-2014-4114.

El troyano KillDisk se ejecuta en sistemas ya infectados con BlackEnergy. Videos y documentos quedan destruidos

Mientras que los principales objetivos de los ataques de 2014 parecían tener que ver con el espionaje, el descubrimiento del troyano dropper BlackEnergy, capaz de infectar los sistemas de control industrial SCADA, dio a entender que la banda criminal podría tener algo aún más dramático entre manos.

En los recientes ataques contra las empresas de distribución de electricidad en Ucrania, se descargó el troyano destructivo KillDisk, que luego se ejecutó en los sistemas previamente infectados con el troyano BlackEnergy.

CERT-UA dio a conocer la relación entre BlackEnergy y KillDisk en noviembre. En ese caso en particular, los ciberdelincuentes habían atacado a una serie de empresas de medios de prensa en la época de elecciones locales ucranianas de 2015. El informe afirma que un gran número de materiales de vídeo y varios documentos quedaron destruidos como resultado del ataque.

Ataque a compañías eléctricas

Actualmente conocemos varios casos de empresas de distribución de electricidad en Ucrania (además del caso publicado por los medios de Prykarpattya Oblenergo) que resultaron blancos de los cibercriminales. Podemos confirmar que el programa backdoor BlackEnergy se utilizó contra algunas de estas empresas y que el componente KillDisk destructivo también se utilizó en los casos más recientes, observados durante la semana de Navidad de 2015.

Además, BlackEnergy se detectó en empresas eléctricas a principios de 2015; aunque no tenemos ninguna indicación de que KillDisk se haya utilizado en ese momento, por lo que es posible que los delincuentes aún estuvieran en la fase preparatoria del ataque.

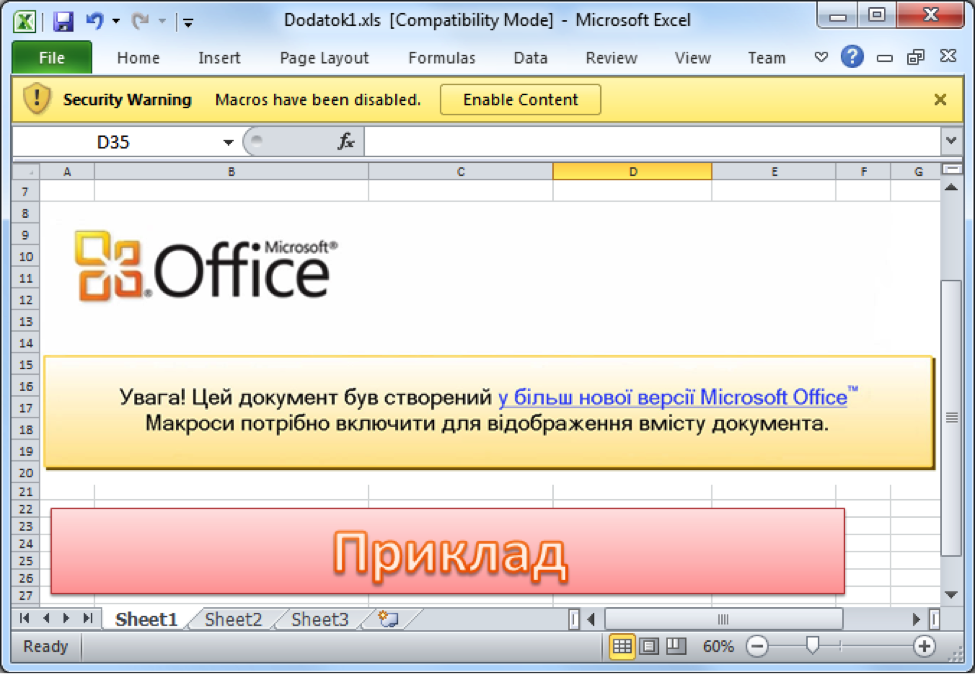

El vector de infección utilizado en estos ataques son los archivos de Microsoft Office que contienen macros maliciosas. Observamos que la banda criminal tras BlackEnergy utiliza esta técnica común, también empleada por Dridex y otros grupos a lo largo de 2015.

El escenario de ataque es simple: el equipo de destino recibe un correo electrónico dirigido que contiene un archivo adjunto con un documento malicioso. La empresa de seguridad de Ucrania CyS Centrum publicó dos capturas de pantalla de mensajes de correo electrónico utilizados en campañas de BlackEnergy, donde los atacantes suplantaron la dirección del remitente para que pareciera que pertenecía a Rada (el Parlamento ucraniano).

El documento en sí contiene un texto que trata de persuadir a la víctima para que ejecute la macro del documento. Este es un ejemplo donde se emplea la Ingeniería Social en lugar de aprovechar las vulnerabilidades del software. Si se logra engañar a las víctimas, terminan infectadas con BlackEnergy Lite.

Como explicamos en nuestra presentación en Virus Bulletin, el troyano BlackEnergy es modular y emplea diversos componentes descargables para llevar a cabo tareas específicas. En el caso del ataque más reciente en Ucrania, se descubrió que el malware Win32/KillDisk estaba presente en el sistema infectado.

KillDisk borra archivos del sistema para que el equipo no arranque y sabotea sistemas industriales

Además de ser capaz de borrar archivos del sistema para que el equipo no arranque (una funcionalidad típica de este tipo de troyanos destructivos), la variante KillDisk detectada en las compañías eléctricas también parece contener algunas funciones adicionales destinadas específicamente a sabotear los sistemas industriales.

En primer lugar, se establece un tiempo de retardo específico después del cual se activa la carga destructiva. A continuación, además de su funcionalidad habitual, KillDisk intenta poner fin a dos procesos que no son estándar: komut.exe y sec_service.exe. El segundo proceso, sec_service.exe, puede pertenecer a un software llamado ELTIMA Serial to Ethernet Connector o ASEM Ubiquity, una plataforma muy utilizada en los Sistemas de Control Industrial (ICS). Si el troyano encuentra este proceso en el sistema de destino, no sólo lo cerrará, sino que también sobrescribirá el archivo ejecutable correspondiente ubicado en el disco rígido y lo reemplazará por datos aleatorios para dificultar la restauración del sistema.

Conclusión: más casos de malware destructivo

El malware destructivo no es un fenómeno nuevo. Aunque los primeros virus con funcionalidades destructivas se crearon como una broma, los ciberdelincuentes de hoy utilizan esos componentes con otros motivos, que van desde el sabotaje o el hacktivismo, hasta cubrir sus huellas tras haber realizado con éxito un ataque de ciberespionaje.

El malware Flamer (alias Flame o sKyWIper) es uno de los ejemplos más notables. Según los informes, también se utilizó un componente para borrar datos en el ataque contra Sony Pictures. Sin embargo, debe quedar claro que son muchos los troyanos capaces de borrar archivos o sectores de un disco rígido, y si tenemos en cuenta la poca precisión al denominar los tipos de malware (muchos de estos troyanos fueron llamados "Wiper" o derivados, que proviene de la palabra wipe, "borrar" en inglés), veremos que es muy probable que genere especulaciones, correlaciones sin fundamento y la vinculación de incidentes que en realidad no están relacionados.

Nuestro análisis de KillDisk indica que es capaz de apagar los sistemas críticos en compañías eléctricas ucranianas

Hasta la familia de malware BlackEnergy utilizó un complemento destructivo llamado "dstr" en 2014. Sin embargo, a diferencia de las recientes variantes de KillDisk utilizadas en ataques contra las compañías de medios y la industria de energía eléctrica, apareció como un componente genérico de autodestrucción y no estamos seguros de su propósito original.

Nuestro análisis del malware destructivo KillDisk detectado en varias compañías eléctricas ucranianas en teoría indica que es capaz de apagar los sistemas críticos. No obstante, también hay otra explicación posible. El backdoor BlackEnergy, al igual que un backdoor SSH descubierto hace poco, por sí mismo les proporciona a los atacantes acceso remoto a los sistemas infectados. Tras infiltrarse exitosamente en un sistema crítico con cualquiera de estos troyanos, el atacante (una vez más, hablando en teoría) debería ser perfectamente capaz de apagarlo. En tal caso, el troyano destructivo KillDisk instalado actuaría como un medio para dificultar aún más la recuperación del sistema.

Podemos asumir con bastante certeza que el paquete de herramientas descrito se utilizó para provocar la interrupción del servicio energético en la región de Ivano-Frankivsk.

Aunque en Ucrania la Navidad no se celebra tradicionalmente los días 24 y 25 de diciembre, un grupo de cibercriminales eligió esta época del año para enviar un "regalito" oscuro a cientos de miles de personas; y muchas más podrían haberlo recibido si el malware no se hubiera detectado.

Para saber detalles sobre el malware utilizado en los ataques y los indicadores de sistemas comprometidos lee este post técnico de nuestro blog. Si quieres obtener más información sobre las especulaciones y los aportes, lee este post publicado por SANS Industrial Control Systems.